Настройка роутера Mikrotik: детальный мануал.

Настройка роутеров MikroTik RouterBoard RB751U-2HnD, MikroTik RouterBoard RB751G-2HnD, MikroTik RouterBoard RB750, MikroTik RouterBoard RB750GL, MikroTik RouterBoard RB951G, MikroTik RouterBoard RB450G, MikroTik RouterBoard RB433, MikroTik RouterBoard RB 493, MikroTik RouterBoard RB800 и других роутеров MikroTik на платформе mipsbe и powerpc.

Подключение роутера MikroTik

Для настройки Wi-Fi роутера MikroTik Вам понадобятся:

- кабель от провайдера интернета;

- стационарный компьютер или ноутбук с Wi-Fi картой;

- роутер MikroTik RB751G-2HnD. Он будет раздавать Интернет по кабелю, а также по Wi-Fi на ноутбук, смартфон, телевизор или планшет.

Схема подключения роутера MikroTik:

- кабель от провайдера интернета подключаем в первый порт роутера (POE);

- компьютер подключаем к роутеру MikroTik сетевым кабелем в любой порт Ethernet от 2 до 5;

- ноутбук и другие беспроводные устройства подключаем по Wi-Fi;

- блок питания включаем в разъем «Power DC 8-30V» роутера MikroTik.

Настройка сетевой карты компьютера

Чтобы на компьютере можно было зайти в настройки роутера Mikrotik, настроим сетевую карту на получение автоматических настроек.

Если сетевая карта не получает автоматически IP адрес из подсети 192.168.88.x, попробуйте его указать вручную (например: 192.168.88.21) или сбросить роутер Mikrotik к заводским настройкам.

Вход в настройки роутера MikroTik для управления через Web интерфейс

Откройте браузер Internet Explorer (или любой другой) и напишите адрес 192.168.88.1 - это IP адрес по умолчанию для роутера MikroTik.

Внимание! В настройках браузера не должен быть указан proxy-сервер

Выполнить настройку роутера MikroTik можно разными способами:

- Winbox - настройка с помощью специальной программы для ОС Windows;

- Webfig - настройка через Web интерфейс;

- Telnet - настройка через телнет.

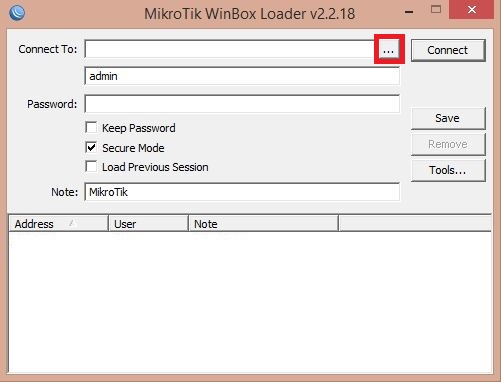

Мы будем настраивать роутер Mikrotik с помощью программы Winbox, поэтому в окне браузера выбираем Winbox , сохраняем программу и запускаем.

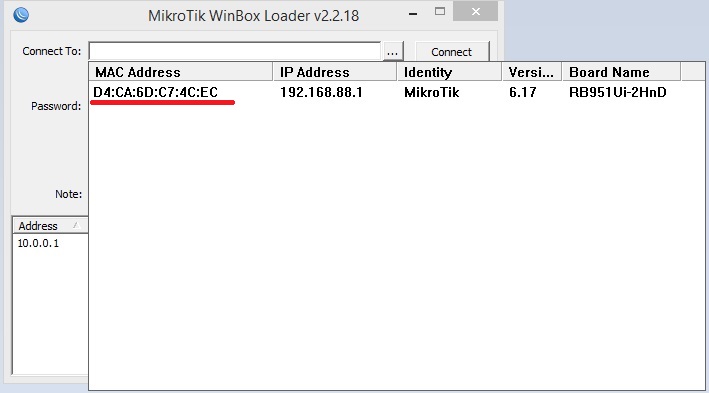

Подключаемся к роутеру MikroTik:

- Нажимаем … для отображения доступных устройств MikroTik;

- Выбираем в списке наш роутер;

- К роутеру через WinBox можно подключиться по MAC адресу или по IP адресу;

- Нажимаем кнопку Connect . Login по умолчанию admin , пароль пустой.

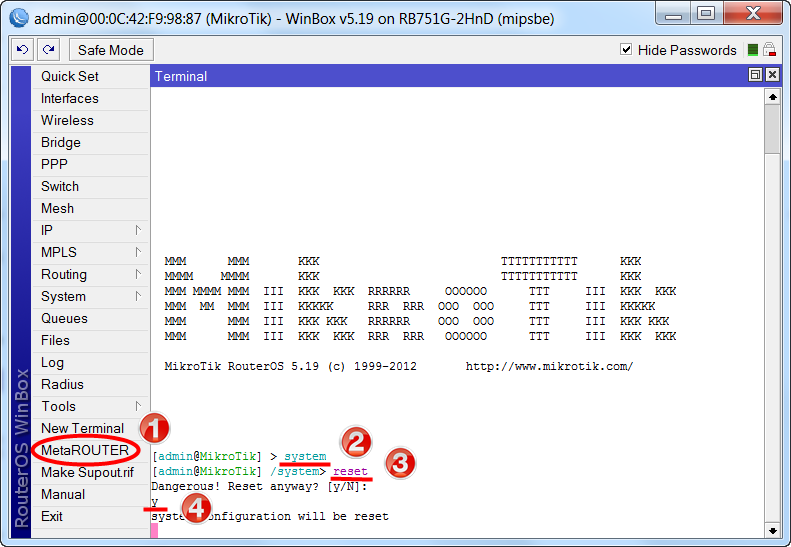

Сброс настроек роутера

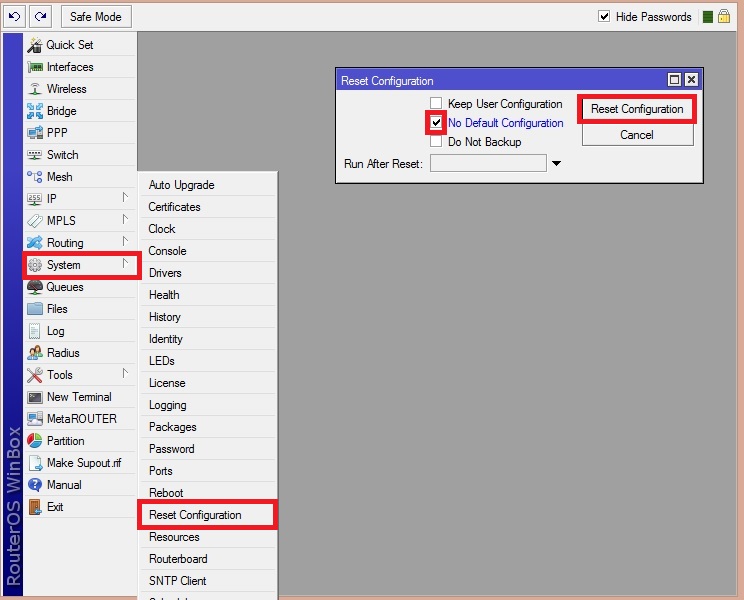

Сбросим все настройки роутера MikroTik через программу Winbox:

- Выбираем слева меню New Terminal ;

- В терминале вводим команду system нажимаем Enter для подтверждения;

- Потом вводим команду reset ;

- Набираем y на клавиатуре для подтверждения сброса настроек.

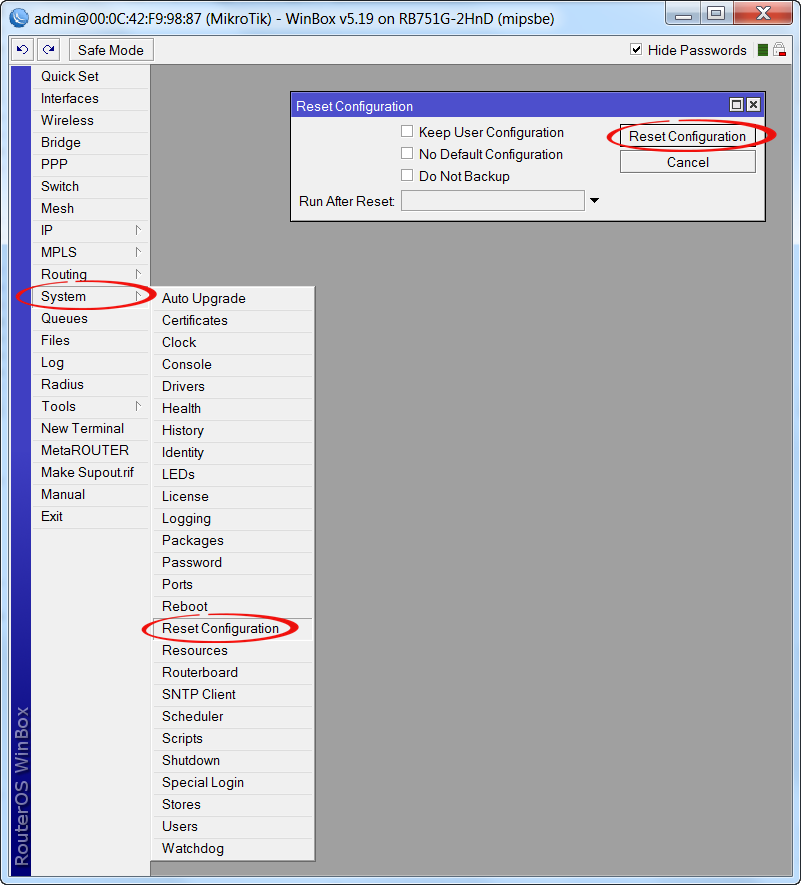

Альтернативный вариант:

- Выбираем слева меню System — Reset Configuration — Reset Configuration ;

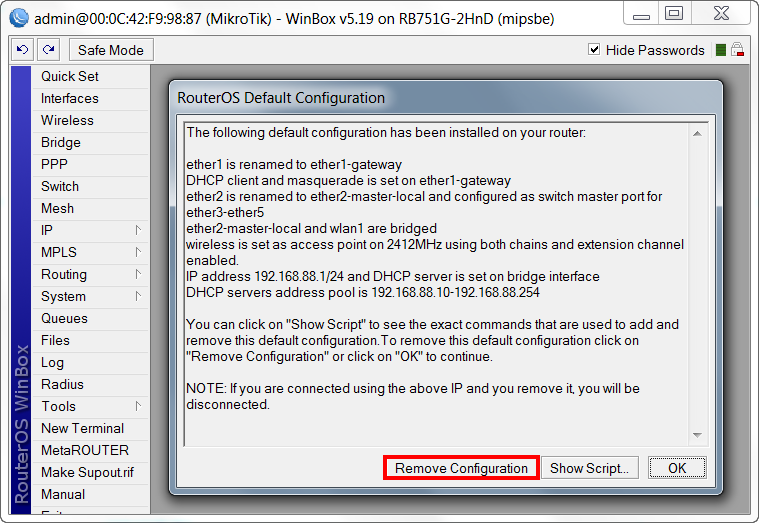

После перезагрузки устройства заходим еще раз в настройки MikroTik с помощью программы Winbox.

В появившемся окне нажимаем кнопку Remove Configuration и ждем, пока роутер перезагрузится.

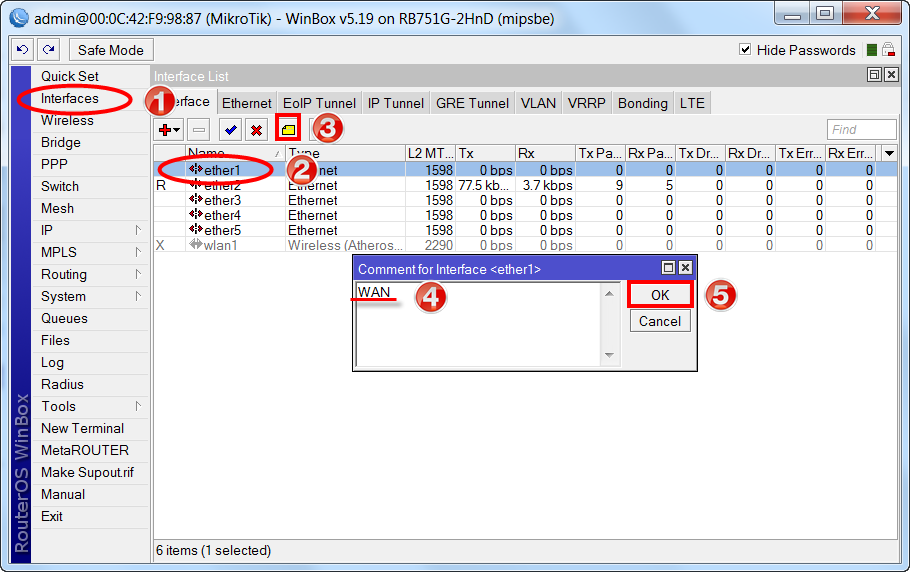

Описание сетевых интерфейсов

Конфигурация сетевых интерфейсов MikroTik будет выглядеть следующим образом: первый порт будет подключен к провайдеру (WAN порт), остальные порты будут работать в режиме свитча для подключения компьютеров локальной сети.

Чтобы не путать сетевые интерфейсы, опишем их с помощью комментариев.

Входим в настройки MikroTik с помощью программы Winbox.

Записываем для первого порта ether1 комментарий «WAN»:

- Открываем меню Interfaces ;

- В открыв Выбираем первый интерфейс ether1 ;

- Нажимаем желтую кнопку Comment ;

- WAN «;

- Нажимаем OK .

- Открываем интерфейс ether1 на вкладке General в строке Name меняем значение на ether1-gateway

- Нажимаем OK .

![]()

Записываем для второго порта ether2 комментарий «LAN»:

- Выбираем первый интерфейс ether2 ;

- Нажимаем кнопку желтого цвета Comment ;

- В появившемся окне вводим комментарий «LAN «;

- Нажимаем OK .

- Открываем интерфейс ether2 на вкладке General в строке Name меняем значение на ether2-master-local

- Нажимаем OK .

Теперь в списке интерфейсов четко видно их назначение.

Настройка WAN интерфейса MikroTik

Смена MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта (интерфейс ether1-gateway ) роутера MikroTik. Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

/interface ethernet set ether1-gateway mac-address=xx:xx:xx:xx:xx:xx

Где ether1-gateway — имя WAN интерфейса, xx:xx:xx:xx:xx:xx — прописываемый MAC адрес.

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

/interface ethernet reset-mac ether1-gateway

где ether1-gateway — имя интерфейса.

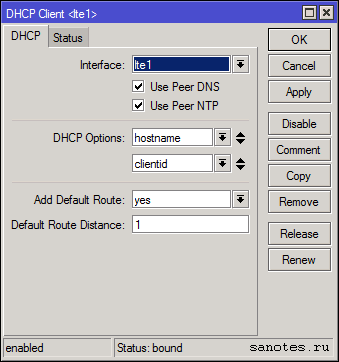

Настройка Dynamic IP

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение сетевых настроек по DHCP:

- Открываем меню IP ;

- Выбираем подменю DHCP Client ;

- В появившемся окне нажимаем Add (красный крестик) добавляем New DHCP Client ;

- В новом окне в списке Interface : выбираем WAN интерфейс ether1-gateway ;

- Нажимаем OK для сохранения настроек и автоматического закрытия окна или Apply для применения настроек.

Теперь нами получен IP адрес от провайдера, который отображается в столбце IP Address , столбец Exprires After показывает время резервирования данного IP адреса.

Удостоверимся, что есть интернет соединение:

- Открываем меню New Terminal ;

- В терминале набираем команду ping ya.ru (пингуем сайт ya.ru).

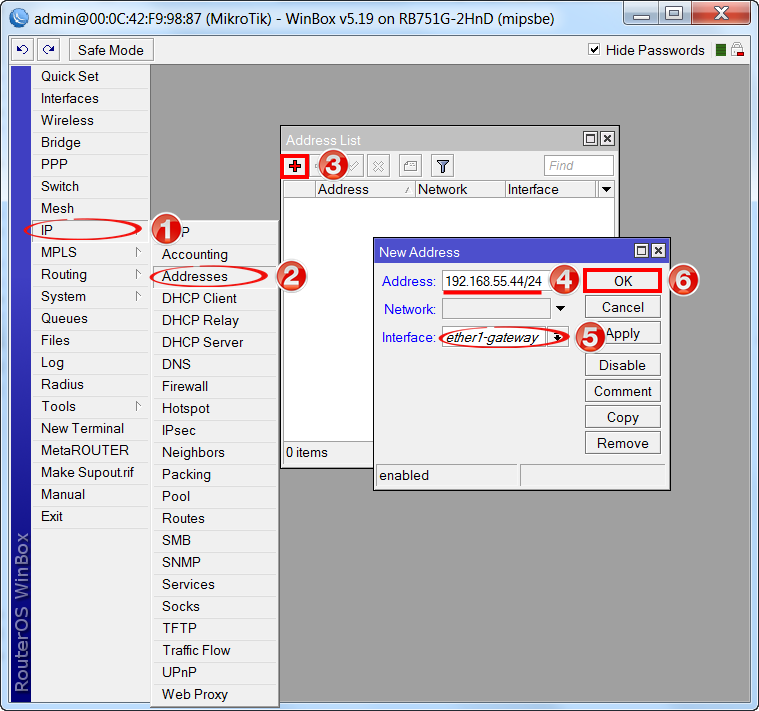

Настройка Static IP

Если вы используете статический IP адрес и другие сетевые настройки, необходимо настроить WAN порт роутера MikroTik вручную.

Настроим статический IP адрес и маску подсети WAN порта MikroTik:

- Открываем меню IP ;

- Выбираем Addresses ;

- В появившемся окне нажимаем Add (красный крестик);

- В открывшемся окне New Address в поле Address : прописываем статический IP адрес / маску подсети ;

- В списке Interface: выбираем WAN интерфейс ether1-gateway ;

- Для сохранения настроек и закрытия окна нажимаем OK .

Настоим IP адрес основного шлюза MikroTik:

- Открываем меню IP ;

- Выбираем подменю Routes ;

- В открывшемся окне Routes List нажимаем Add (красный крестик);

- В новом окне в поле Gateway : прописываем IP адрес шлюза ;

- Нажимаем OK для сохранения настроек.

Добавим адреса DNS серверов в MikroTik:

- Открываем меню IP ;

- Выбираем подменю DNS ;

- В открывшемся окне DNS Settings в поле Servers : прописываем IP адрес предпочитаемого DNS сервера, например: 10.10.0.1;

- Нажимаем «вниз» (нижний черный треугольник), чтобы добавить дополнительное поле для ввода;

- В новом поле прописываем IP адрес альтернативного DNS сервера, например: 7.7.7.7;

- Ставим галочку Allow Remote Requests ;

- Нажимаем OK для сохранения настроек.

- Открываем меню New Terminal ;

- В терминале набираем команду ping ya.ru (пингуем сайт ya.ru).

Как видим, идут пинги по 11-13ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш Ctrl+C.

Внимание! На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

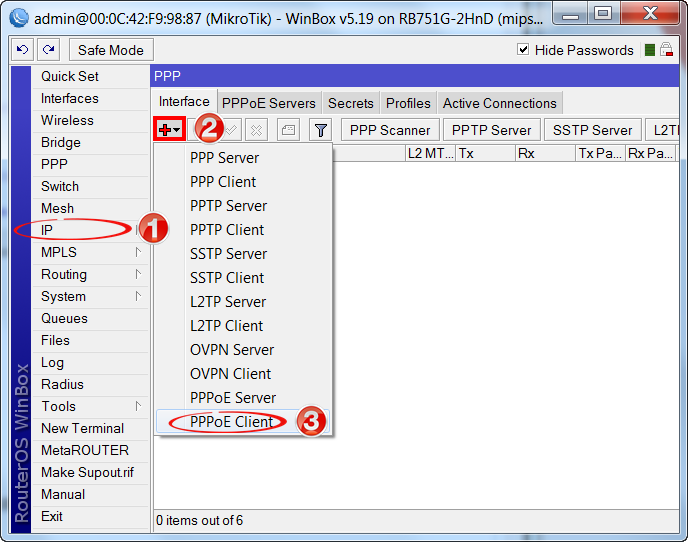

Настройка PPPoE

Внимание! Если вы используете ADSL модем, к которому по сетевому кабелю подключен роутер MikroTik, сначала необходимо настроить ADSL модем в режим Bridge (мост).

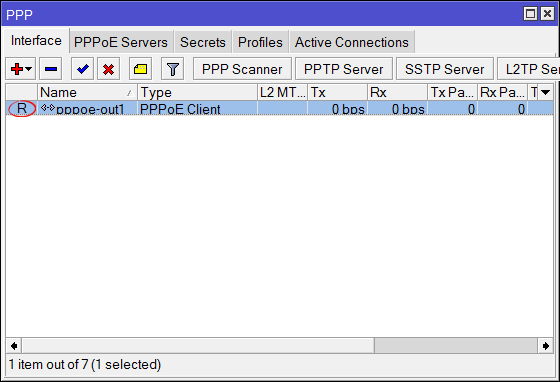

Настроим клиентское PPPoE соединение на роутере MikroTik:

- Выбираем меню PPP ;

- Нажимаем Add (красный крестик);

- Выбираем PPPoE Client .

Настраиваем параметры PPPoE соединения MikroTik:

После создания PPPoE соединения на вкладке Interface напротив него должна появиться буква R , указывающая на то, что соединение установлено.

Проверим, что есть доступ к интернету:

- Открываем меню New Terminal ;

- В терминале набираем команду ping ya.ru (пингуем сайт ya.ru).

Как видим, идут пинги по 11-13ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш Ctrl+C.

Внимание! На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

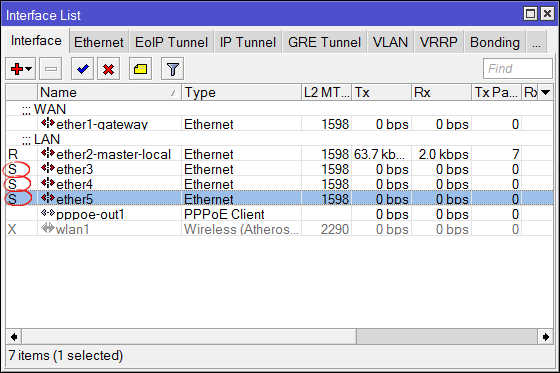

Настройка портов в режим свитча

Выполним объединение LAN портов MikroTik ether2-ether5 в свитч:

- На вкладке Interface List Выбираем двойным щелчком мыши интерфейс ether3 ;

- В списке Master Port выбираем ether2-master-local (главный порт свитча);

- Нажимаем ОК .

Эту операцию повторяем по аналогии для интерфейсов ether4, ether5.

В итоге напротив портов ether3-ether5 должна стоять буква S (Slave — ведомый).

Объединение Wi-Fi и проводных интерфейсов в локальную сеть

Если Вы используете роутер MikroTik без Wi-Fi (RB750, RB750GL, RB750UP, RB450G или любой другой маршрутизатор не оснащенный модулем Wi-Fi), то пропустите этот пункт.

Чтобы компьютеры, подключенные к роутеру по кабелю и по Wi-Fi, «видели» друг друга, необходимо объединить беспроводной и проводные интерфейсы MikroTik.

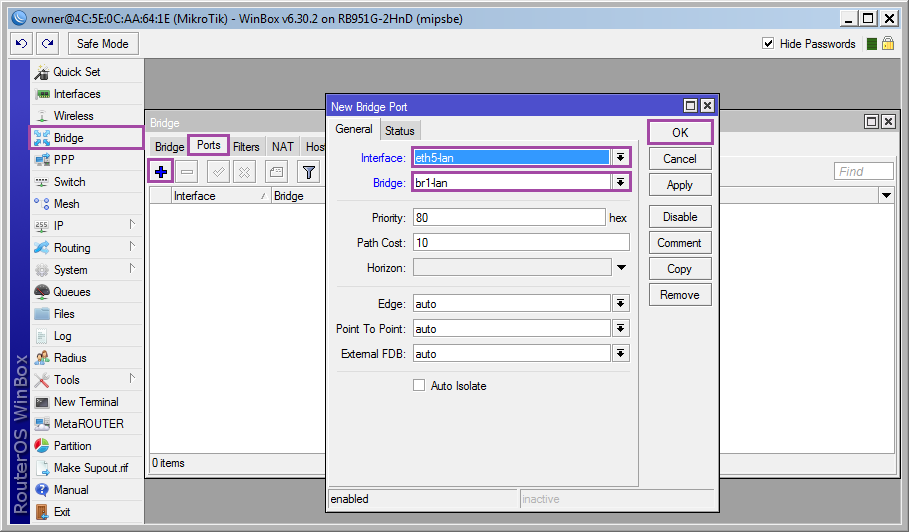

Создаем bridge-local (локальный мост);

- Открываем Bridge ;

- Нажимаем Add (красный крестик);

- В открывшемся окне New Interface в поле Name прописываем имя нового моста bridge-local ;

- Нажимаем OK .

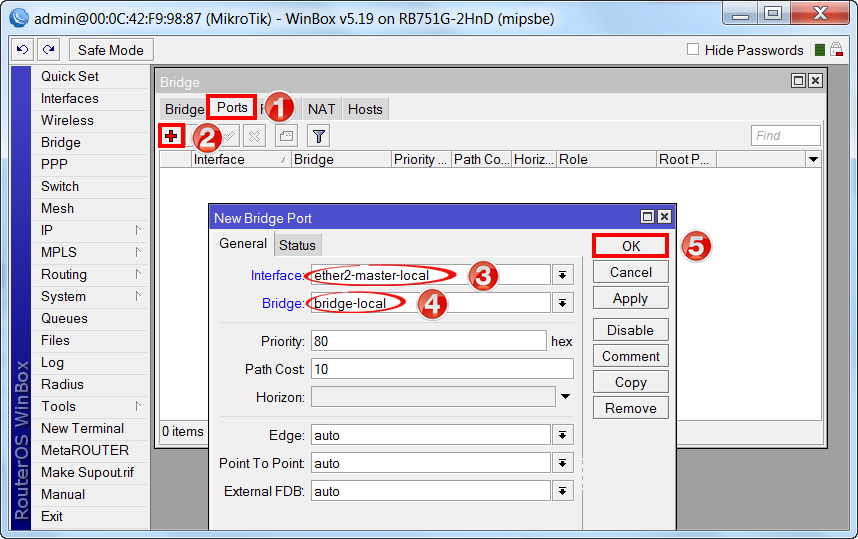

Добавляем в bridge-local Ethernet порты:

- Переходим на вкладку Ports ;

- Нажимаем Add (красный крестик);

- В открывшемся окне New Brige Port В списке Interface ether2-master-local ;

- В списке Bridge выбираем имя существующего моста bridge-local ;

- Нажимаем OK .

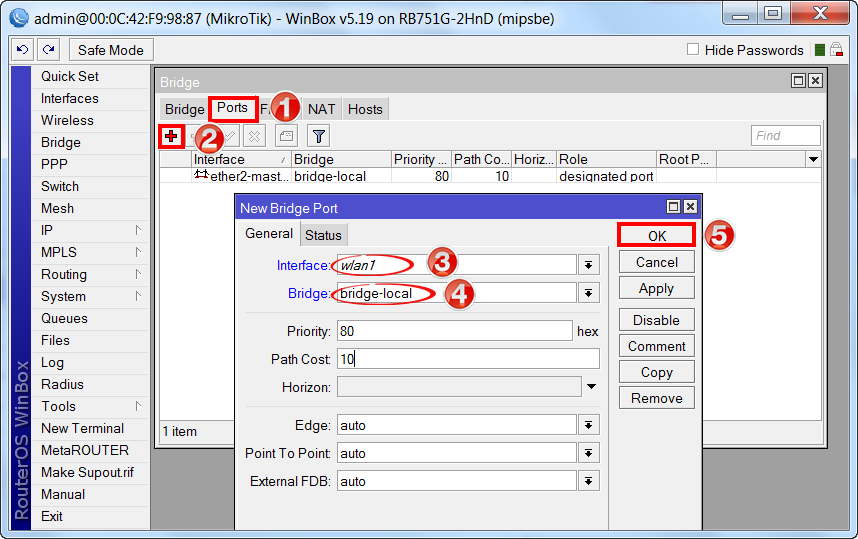

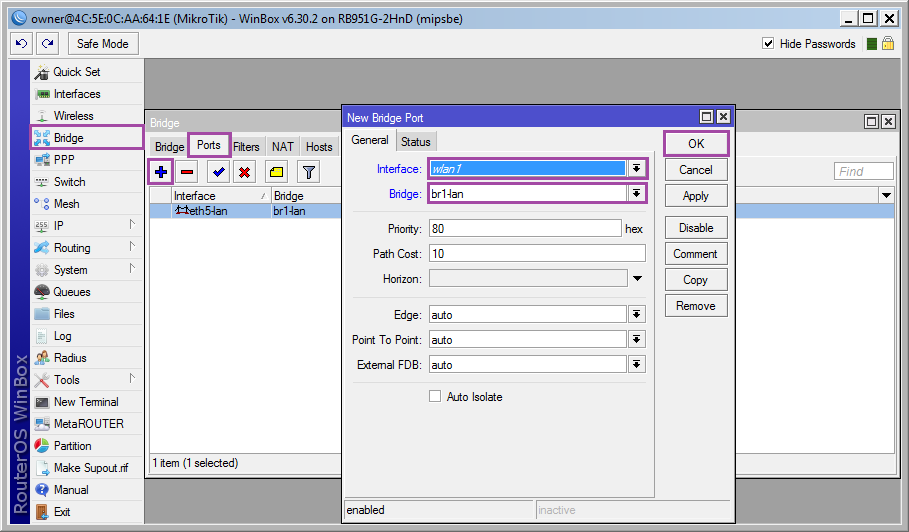

Добавляем в bridge-local Wi-Fi интерфейс:

- На вкладке Ports ;

- Нажимаем Add (красный крестик);

- В списке Interface выбираем главный Ethernet порт свитча wlan1 ;

- В списке Bridge выбираем имя существующего локального моста bridge-local ;

- Нажимаем OK .

Назначение IP адреса локальной сети

Настроим IP адрес локальной сети MikroTik:

- Открываем меню IP ;

- Выбираем подменю Addresses ;

- В открывшемся окне Address List нажимаем Add (красный крестик);

- В открывшемся окне New Address в поле Address вводим адрес и маску локальной сети, например: 192.168.88.1/24;

- В списке Interface выбираем bridge-local (eсли вы используете роутер MikroTik без Wi-Fi (RB750, RB750GL, RB450G), то в списке Interface ether2 );

- Нажимаем OK .

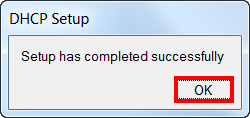

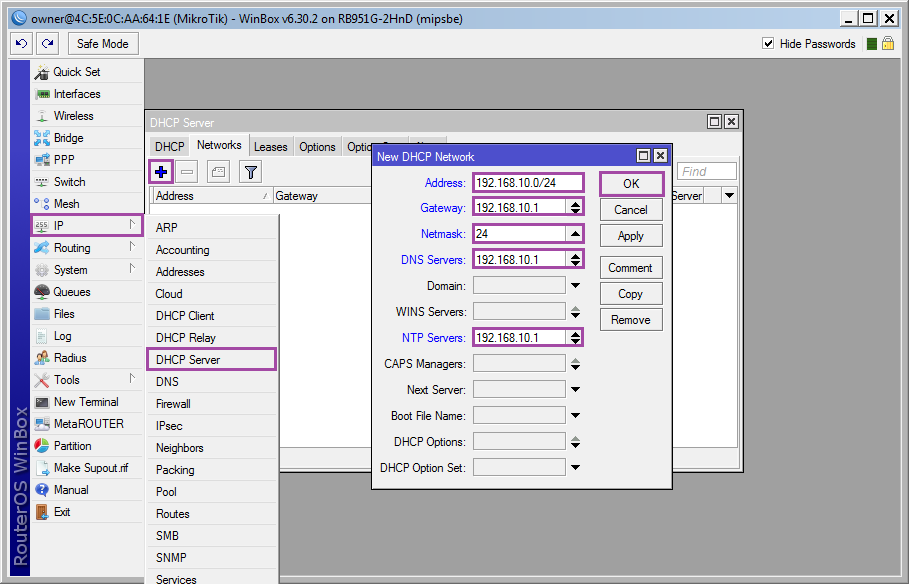

Настройка DHCP сервера

Чтобы компьютеры, подключенные к роутеру, получали сетевые настройки автоматически, настроим DHCP сервер MikroTik:

- Открываем меню IP ;

- Выбираем подменю DHCP Server ;

- В открывшемся окне DHCP Server нажимаем DHCP Setup ;

- В списке DHCP Server Interface выбираем bridge-local (если вы используете роутер MikroTik без Wi-Fi (RB750, RB750GL, RB450G), то в списке DHCP Server Interface выбираем главный интерфейс свитча ether2 );

- Нажимаем Next ;

Теперь сетевой кабель компьютера отключаем от роутера и еще раз подключаем к нему.

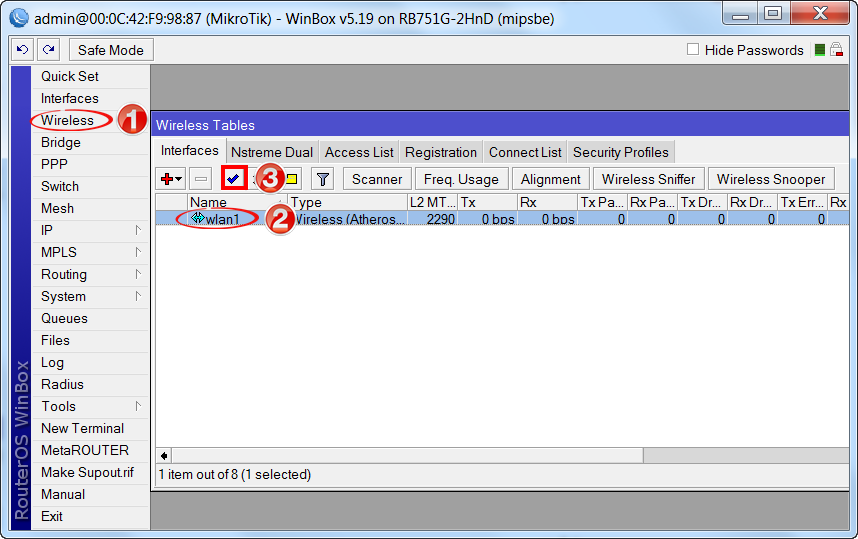

Настройка Wi-Fi точки доступа MikroTik

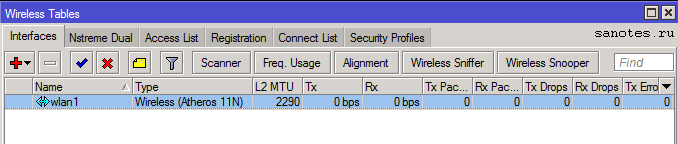

Сначала необходимо включить Wi-Fi модуль:

- Открываем меню Wireless ;

- В открывшемся окне Wireless Tables выбираем Wi-Fi интерфейс wlan1 ;

- Нажимаем Enable (синяя галочка) или d на клавиатуре в английской раскладке.

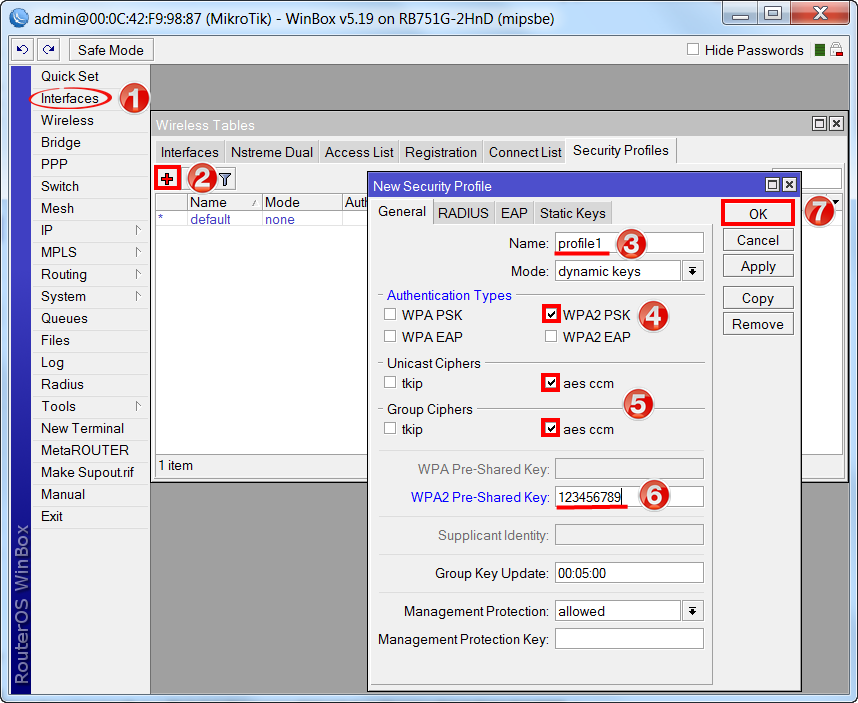

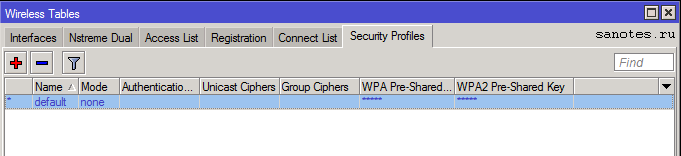

Создаем пароль для подключения к точке доступа MikroTik:

- Открываем вкладку Security Profiles ;

- Нажимаем кнопку Add (красный крестик);

- В открывшемся окне New Security Profiles в поле Name : указываем имя профиля безопасности;

- Для лучшей безопасности в Authentification Types оставляем только регистрацию по протоколу WPA2 PSK ;

- В Unicast Ciphers и Group Ciphers устанавливаем aes ccm (AES (Advanced Encryption Standard) - боле новый алгоритм шифрование, который пришел на замену TKIP. Стандарт работает с блоками размером 128 бит и поддерживает 128-, 192- или 256-битные ключи (AES-128, AES-192 и AES-256). Рекомендуем по возможности (при поддержке всеми устройствами) использовать данный алгоритм)

- В поле WPA2 Pre-Shared Key вводим пароль для доступа клиентских устройств к Wi-Fi точке;

- Нажимаем OK для сохранения настроек.

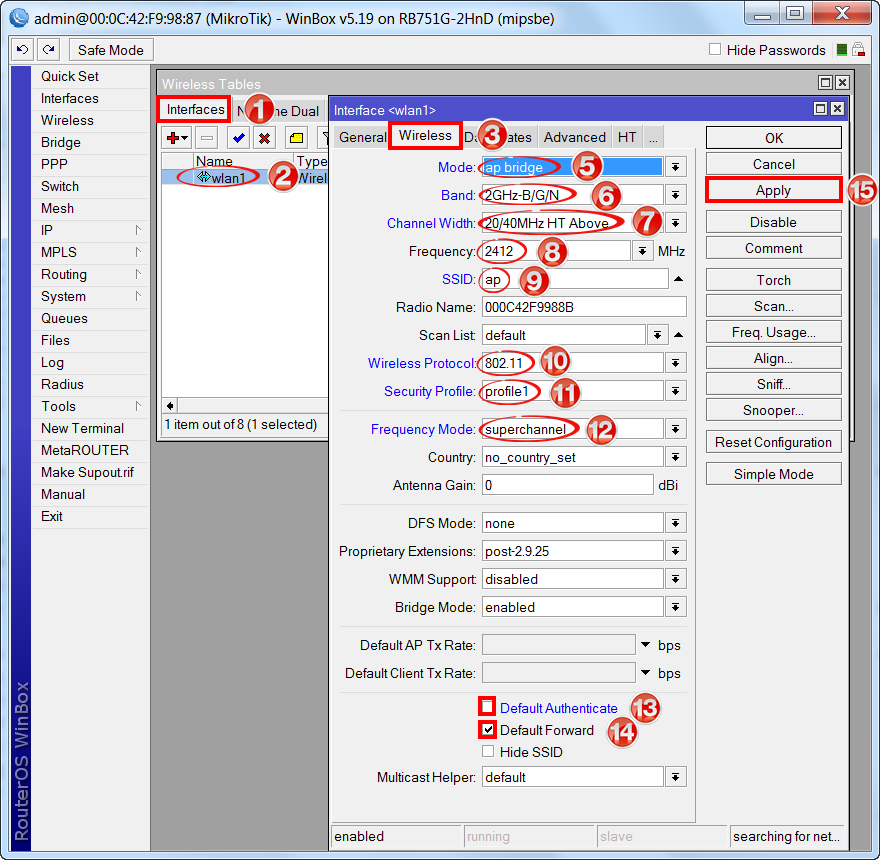

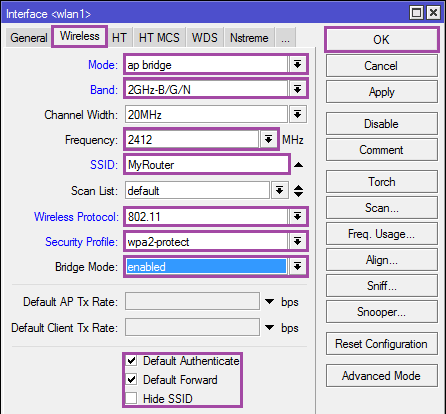

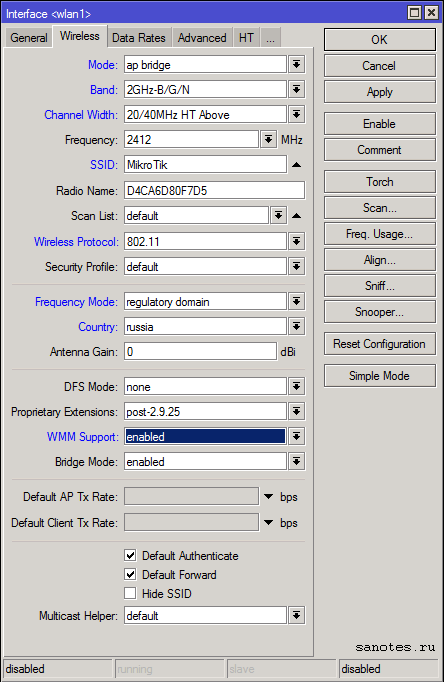

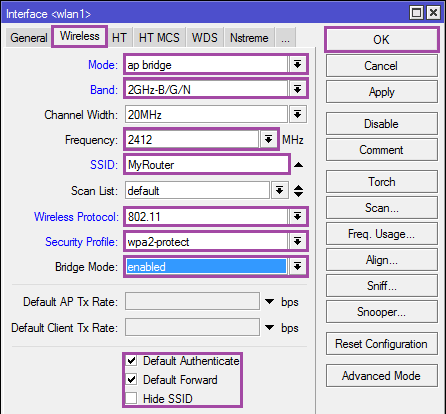

Настраиваем параметры Wi-Fi точки MikroTik:

- Открываем вкладку Interfaces ;

- В открывшемся окне Interface List (Альтернативный путь — Wireless — Wireless Tables ) делаем двойной клик кнопкой мыши на Wi-Fi интерфейсе wlan1 , чтобы зайти в его настройки;

- Переходим на вкладку Wireless ;

- Переходим в расширенный режим нажав Advanced Mode

- В списке Mode: выбираем режим работы ap bridge (точка доступа в режиме моста);

- В списке Band: выбираем в каких стандартах будет работать Wi-Fi точка, мы выбираем универсальный вариант 2GHz-B/G/N ;

- В списке Channel Width: выбираем ширину канала, мы выбираем универсальный вариант 20MHz (Для современных устройств с поддержкой N стандарта оптимальней выбирать 20/40mhz-ht-above );

- В списке Frequency: выбираем начальную частоту для ширины канала в диапазоне 2412-2472 (для его расширения включаем в списке Frequency Mode: выбираем режим superchannel для ширины канала в диапазоне 2192-2734);

- В поле SSID : прописываем произвольное имя точки доступа например ap ;

- В списке Wireless Protocol: выбираем 802.11 режим работы wi-fi для возможности подключения любых устройств;

- В списке Security Profile: выбираем имя профиля безопасности, созданного нами ранее;

- В списке Frequency Mode: выбираем режим superchannel включает расширенный диапазон частот;

- Галочка Default Authenticate – разрешает подключение к точке без пароля клиентам беспроводной сети;

- Галочка Default Forward – разрешает обмениваться данными клиентами беспроводной сети между собой, если галочку снять, то один клиент беспроводной сети не сможет получить доступ к ресурсам другого. Работает только при подключении ноутбуков и коммуникаторов к беспроводной сети;

- Нажимаем Apply для применения настроек.

Теперь можно подключаться к роутеру по Wi-Fi используя Выбранный тип шифрования и пароль.

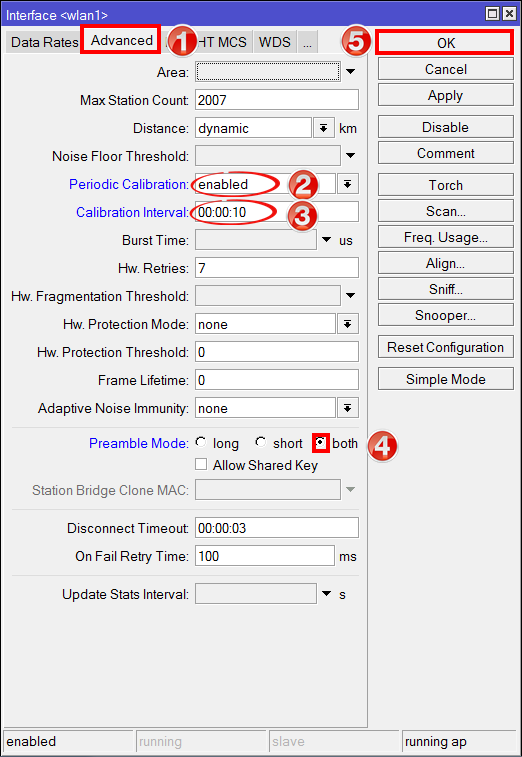

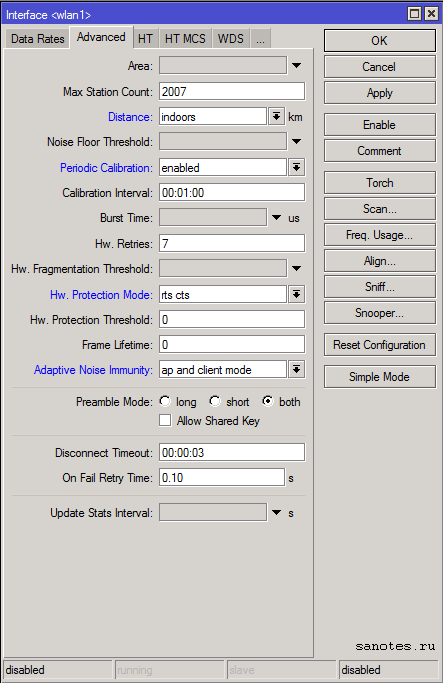

Настраиваем остальные параметры Wi-Fi точки MikroTik:

- Открываем вкладку Advanced ;

- В списке Periodic Calibration необходимо его включить, установим enabled в выпадающем списке.

- В Calibration Interval нужно задать 10 секунд в формате 00:00:10 . Устройство будет каждые 10 секунд сканировать эфир и определять уровень шума, это позволит точке работать на максимальных скоростях и максимально стабильно в условиях изменяющегося уровня помех от других беспроводных сетей;

- В Preamble mode необходимо установть short , а оптимальнее both (при выборе short компьютеры Mac на основе Broadcom wireless chipsets в диапазоне n не подключаются)

- Нажимаем OK для сохранения настроек.

Внимание! На компьютерах, подключенных к роутеру MikroTik по Wi-Fi, интернет не будет работать, пока вы не настроите Firewall и NAT.

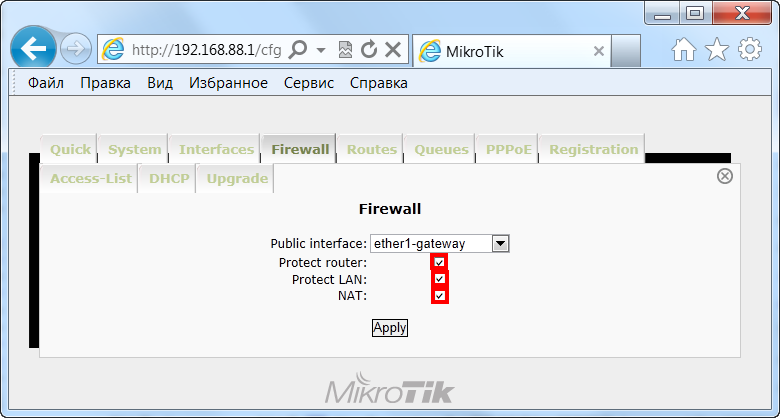

Настройка Firewall и NAT

Чтобы компьютеры получали доступ к интернету, необходимо настроить Firewall и NAT на роутере MikroTik.

Ручная настройка фаерволла MikroTik требует глубоких знаний в этой области. Поэтому мы выполним настройку более простым способом — автоматически.

Открываем браузер Internet Explorer (или любой другой) и вводим IP адрес роутера

Вводим имя пользователя admin и нажимаем Log In

![]()

Переходим на вкладку Firewall и выполняем следующие действия:

- В списке Public interface: выбираем WAN интерфейс ether1 , на который приходит интернет. Если вы используете PPPoE соединение, нужно выбрать в Public interface: имя PPPoE соединения;

- Ставим галочку напротив Protect router: (защитить роутер);

- Ставим галочку напротив Protect LAN: (защитить локальную сеть);

- Ставим галочку напротив NAT: (включить NAT);

- Нажимаем кнопку Apply для сохранения настроек.

После этого на подключенных компьютерах должен появиться интернет.

Внимание! Если интернет не появился на компьютерах, перезагрузите роутер MikroTik и сетевые интерфейсы компьютеров, чтобы они получили новые сетевые настройки по DHCP

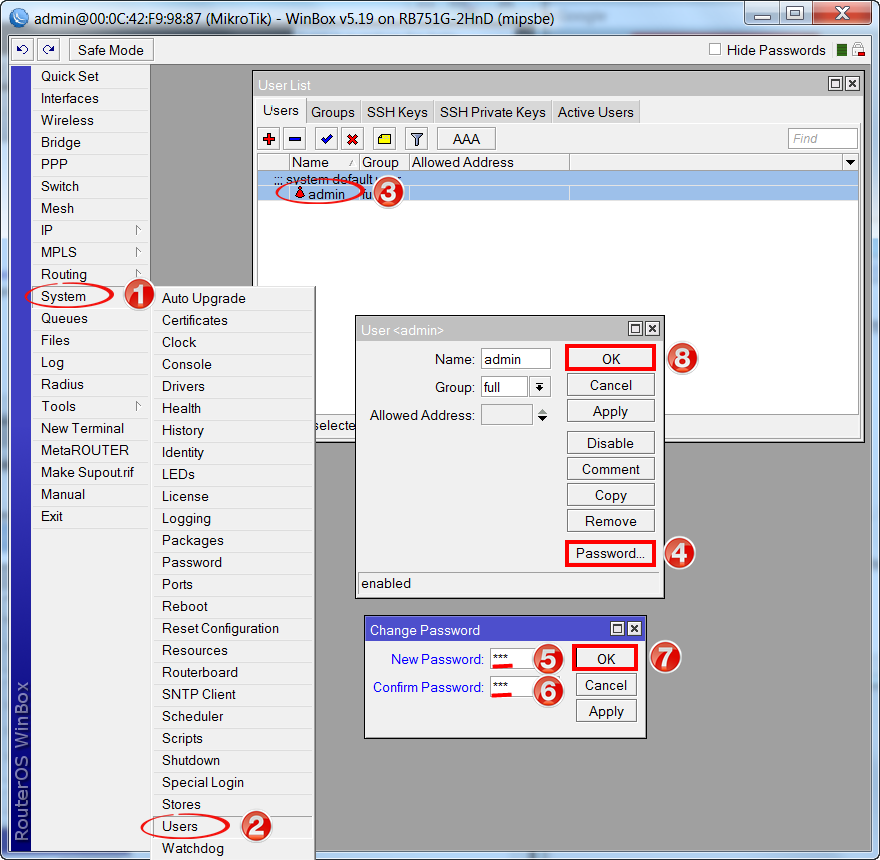

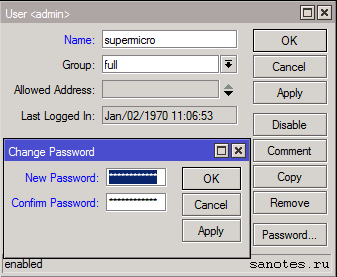

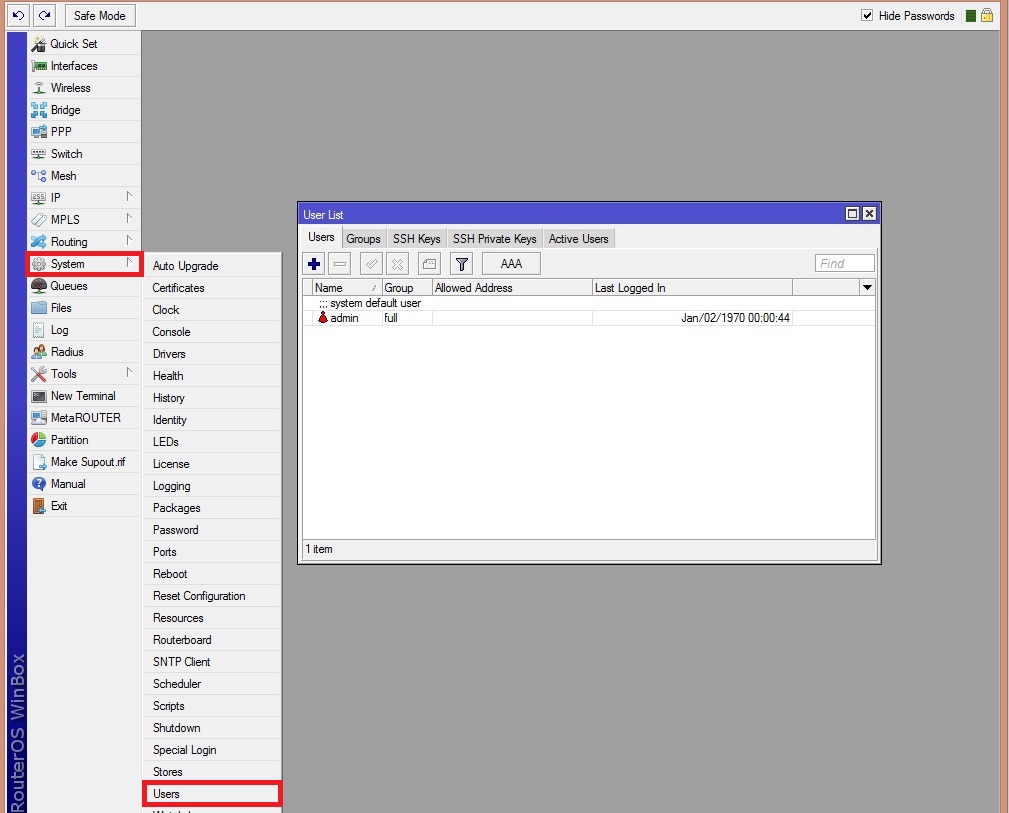

Изменение пароля доступа к роутеру MikroTik

Чтобы изменить пароль доступа к роутеру MikroTik, выполните следующие действия:

- Открываем меню System ;

- Выбираем подменю Users ;

- Делаем двойной клик кнопкой мыши на пользователе admin ;

- Нажимаем Password… ;

- В открывшемся окне Change Password в поле New Password вводим новый пароль;

- В поле Confirm Password подтверждаем новый пароль;

- Нажимаем OK ;

- В окне User

Сброс роутера MikroTik к заводским настройкам

Чтобы сбросить MikroTik к заводским настройкам выполните следующее:

- Отключите питание роутера;

- Нажмите и удерживайте кнопку Reset ;

- Включите питание роутера;

- Дождитесь пока замигает индикатор ACT и отпустите кнопку Reset .

После этого роутер перезагрузится, и вы сможете зайти в его настройки со стандартным именем пользователя admin без пароля.

Если вы войдете в настройки с помощью программы Winbox, то появится следующее окно:

C помощью OK можно выполнить быструю настройку используя конфигурацию роутера по умолчанию.

Выбор Remove Configuration позволяет сбросить все настройки для последующей ручной настройки роутера.

Подключение внешней антенны к MikroTik RB751

С обратной стороны корпуса MikroTik RB751G или RB751U находится разъем MMCX (мама) для подключения внешней антенны.

Чтобы подключить внешнюю антенну к этому разъему вам понадобится переходник (пигтейл), у которого с одной стороны будет разъем MMCX (папа), а с другой разъем для вашей антенны.

Разъемы MMCX (папа) бывают следующих видов:

- прямой разъем MMCX (папа);

- Г-образный разъем MMCX (папа).

Пигтейлы с разъемами MMCX, как правило, имеют небольшую длину (около 20 см). Поэтому если вам нужно установить антенну на большем расстоянии, придется использовать два пигтейла. Например, чтобы подключить на расстоянии 3-х метров антенну Parabolic 24 с разъемом N-type (female, мама) понадобится пигтейл AC/MMCX (female, мама) и трехметровый пигтейл N-type (male, папа) — N-type (male, папа).

Принцип работы антенн в MikroTik RB751

Прежде чем приступить к настройке роутера MikroTik RB751 на использование внешней антенны, необходимо понимать принцип работы встроенных антенн и их режимы работы.

В роутере есть три встроенные антенны и один разъем MMCX для подключения внешней антенны. Антенна №1 работает только на прием, Антенна №2 работает только на передачу, Антенна №3 работает на прием и передачу. С помощью такой организации антенн реализована технология MIMO 2×2 (2 приемника и 2 передатчика), которая позволяет передавать данные по Wi-Fi в два потока с большей скоростью, чем может передать одна Wi-Fi антенна.

В роутере MikroTik RB751 есть следующие режимы работы антенн:

- antenna a — роутер использует только внутренние антенны (Антенна №1, №2, №3) для приема и передачи данных по Wi-Fi;

- antenna a — роутер использует две внутренние антенны (Антенна №1, №2) и одну внешнюю для приема и передачи данных по Wi-Fi. Антенна №3 в этом режиме отключена. Роутер MikroTik RB751 также можно настроить на использование только внутренних или внешних антенн с помощью настроек Chain .

- tx-a/rx-b — роутер использует внутреннюю Антенна №2 для передачи, а внешнюю антенну — для приема.

- rx-a/tx-b — роутер использует внешнюю антенну для передачи, а Антенна №1 — для приема.

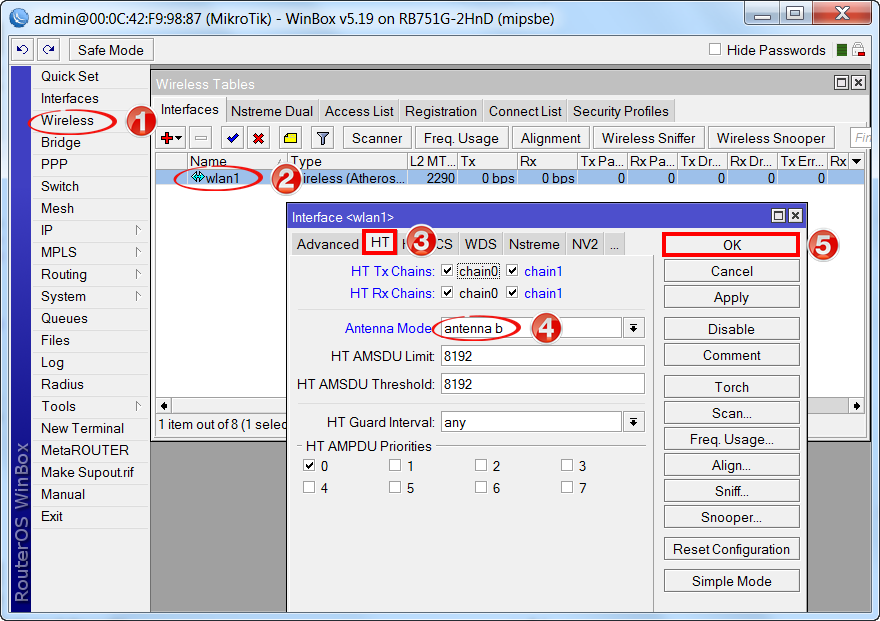

Настройка MikroTik RB751 на использование внешней антенны

После подключения внешней антенны к роутеру, необходимо выполнить настройки, чтобы ее задействовать.

Запускаем утилиту WinBox и подключаемся к роутеру MikroTik RB751.

Включаем использование внешней антенны:

- Открываем меню Wireless ;

- В окне Wireless Tables делаем двойной щелчок мыши на Wi-Fi интерфейсе wlan1 ;

- В окне Interface

- В списке Antenna Mode: выбираем режим antenna b ;

- Нажимаем OK для сохранения настроек.

Теперь внешняя антенна будет работать параллельно с внутренними антеннами.

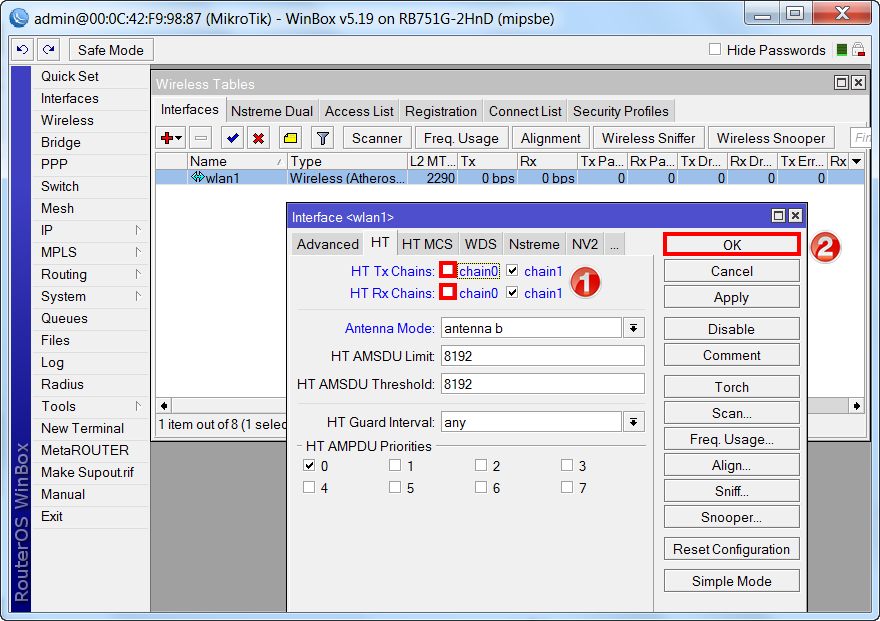

- Если нужно, чтобы работала только внешняя антенна, уберите галочки с chain0 и оставьте только chain1 .

- Нажимаем OK для сохранения настроек.

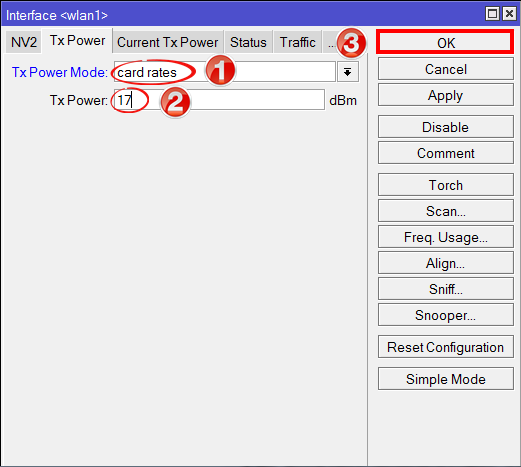

Настройка мощности Wi-Fi передатчика

В роутере MikroTik RB751 есть возможность вручную настроить мощность Wi-Fi передатчика. Эта функция может понадобиться при передаче Wi-Fi сигнала на большие расстояния с помощью внешней антенны.

Чтобы настроить мощность Wi-Fi передатчика MikroTik выполните следующее:

- Откройте меню Wireless ;

- В окне Wireless Tables сделайте двойной клик мыши на Wi-Fi интерфейсе wlan1 ;

- В окне Interface должен быть включен режим Advanced Mode ;

- Нажмите вкладку … и выберите Tx Power .

После этого появится окно, в котором можно настроить мощность Wi-Fi передатчика wlan интерфейса MikroTik.

- В списке Tx Power Mode выбираем режим установки мощности card rates

- В поле Tx Power: указываем мощность.

- Нажимаем OK для сохранения настроек.

Внимание! Установка высокой мощности Wi-Fi передатчика может привести к перегреву чипов и выходу их из строя. Используйте только значения мощности, которые поддерживает ваш роутер.

Виды режимов Tx Power Mode :

- default — режим по умолчанию — мощность выбирается из специальной таблицы в памяти роутера MikroTik;

- card rates — мощность подбирается по специальному алгоритму, который использует значение мощности, установленное пользователем;

- manual — для каждой скорости можно вручную указать мощность передачи;

- all rates fixed — для всех скоростей используется один уровень мощности, установленный пользователем. Этот режим не рекомендуется использовать, поскольку на высоких скоростях могут возникать ошибки передачи данных, перегреваться и выходить из строя чипы роутера.

(для windows), либо mactelnet-client (для linux), конечно у RouterOS есть telnet/http/ssh, но пока про них забываем.

Подключаем ПК к пятому порту Mikrotik(вообще можно использовать любой, кроме первого), переворачиваем устройство и видим на наклейке со штрих-кодом диапазон mac адресов, последний относится к пятому порту, вводим его в окно подключения winbox, либо используем как аргумент mactelnet. Пользователь admin, пароль отсутсвует.

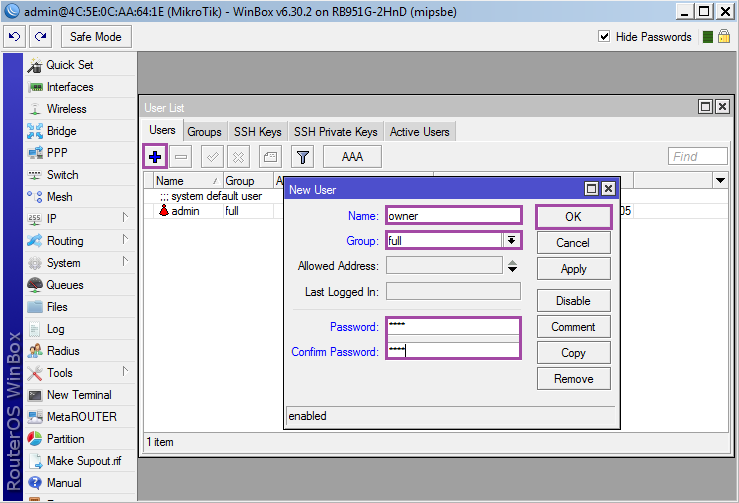

Добавление пользователя

Первым делом создаем нового пользователя и удаляем admin"а, да об этом все забывают.Переходим: ➙➙[+]

.

Name: логин

;

Group: full(полный доступ);

Password: пароль

;

Confirm Password: пароль еще раз

.

Подтверждаем нажатием на

.

В таблице с пользователями выделяем admin и нажимаем .

Консольная версия

/user add name=логин group=full password=пароль

/user remove admin

Отключаемся и заходим на устройство под новым пользователем.

Настройка провайдера

Провайдер будет подключаться в первый порт RouterBOARD, остальные четыре и беспроводной интерфейс отданы под домашнюю подсеть 192.168.10.0/24, адрес роутера в домашней подсети: 192.168.10.1, клиентам сети будут раздаваться адреса из диапазона 192.168.10.100-192.168.10.200.Способы соединения с провайдером бывают различные, и если на физическом уровне у нас Ethernet (даже если он идет от xDLS-модема), то в качестве сетевых протоколов может быть IPoE (Static или DHCP), PPPoE, L2TP, PPTP или их комбинации (вообще PPTP, L2TP без настроенного IP работать не смогут), в добавок ко всему может быть привязка по mac адресу. Постараюсь рассмотреть наиболее частые случаи.

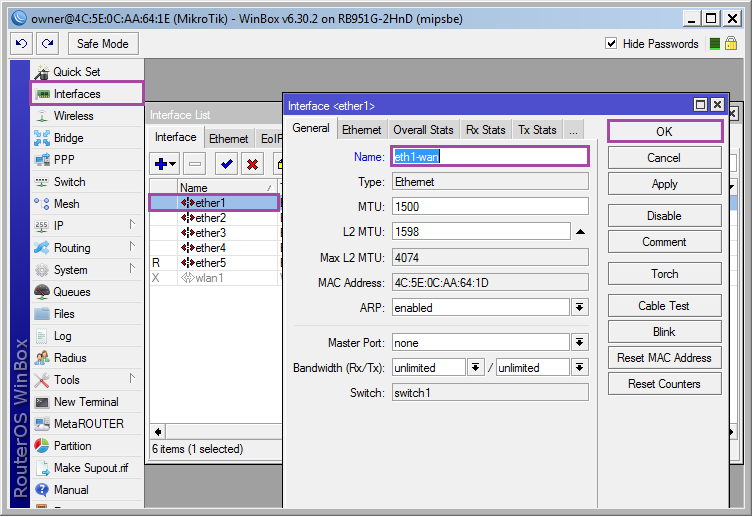

Но для начала переименовываем интерфейс ether1 в eth1-wan, для удобства: ➙➙➙ .

Консольный вариант

/interface ethernet set name=eth1-wan

Подключаем кабель провайдера в первый порт устройства.

Подмена mac-адреса

Не скажу, что все провайдеры используют привязку по mac, но встречаются такие довольно часто, особенно если используется IPoE для привязки IP и защиты от халявщиков.Подмену можно совершить только через командный режим, так что нажимаем

и вводим:

/interface ethernet set eth1-wan mac-address=00:11:22:33:44:55

где 00:11:22:33:44:55 - mac зарезервированный у провайдера.

Автоматическое получение настроек средствами DHCP.

Наиболее простой вараиант: ➙➙[+]➙➙ .

Консольный вариант

/ip dhcp-client add interface eth1-wan disabled=no

Статическая настройка IP

Тоже простой вариант, но потребуется уточнить у провайдера следующие параметры (значение указаны в качестве примера):IP (ip адрес): 192.0.2.10;

mask (маска): 255.255.255.0(или /24);

gateway (шлюз): 192.0.2.1;

DNS1: 192.0.2.2;

DNS2: 192.0.2.3.

Добавляем IP на интерфейс: ➙➙[+]➙➙ ;

Добавляем default route: ➙➙[+]➙➙ ;

Добавляем DNS: ➙➙➙ .

Консольный вариант

/ip address add address=192.0.2.10/255.255.255.0 interface=eth1-wan

/ip route add dst-address=0.0.0.0/0 gateway=192.0.2.1 check-gateway=ping distance=1

/ip dns set servers=192.0.2.2,192.0.2.3

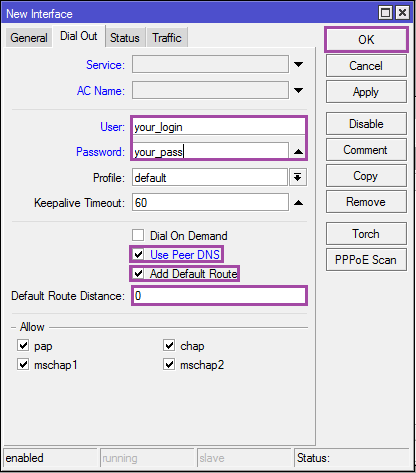

Настройка PPPoE

PPPoE - туннельный протокол для которого не требуется предварительная настройка IP. Конечно, у провайдера может быть пиринг с другими сетями или доступ в свою сеть без ограничения по скорости, которые работают вне PPPoE интерфейса и требуют добавления отдельного маршрута (DualAccess или Russian PPPoE в SOHO роутерах), но подобная конфигурация выходит за рамки HOWTO для начинающих.Для конфигурации PPPoE потребуется узнать логин и пароль для подключения к сети (обычно выдаются при заключении договора).

Добавляем туннельный интерфейс: ➙[+]➙ .

На вкладке указываем имя интерфейса Name=tap1-wan и интерфейс провайдера Interface=eth1-wan .

На вкладке указываем логин и пароль для подключения, остальные опции по скриншотам.

Консольный вариант

/interface pppoe-client add interface=eth1-wan name=tap1-wan disabled=no user=логин password=пароль use-peer-dns=yes add-default-route=yes default-route-distance=0

Важно: Если вы используете PPPoE, то в дальнейшем используйте вместо eth1-wan интерфейс tap1-wan.

Настройка L2TP/PPTP

Вот мы и подошли к самому богатому на подводные камни способу подключения. Оба протокола настраиваются схожим образом, но требуют предварительной настройки IP (средствами DHCP, либо статически). Проблема mikrotik в том, что задав адрес сервера доменным именем, он распознает его в адрес один раз и будет использовать только данный адрес, если адрес поменяется (либо провайдер использует RoundRobin DNS и сервер будет перегружен), то велика вероятность остаться без интернета. Со стороны провайдера тоже могут быть забавные вещи, например DNS сервера доступные только из локальной сети, либо необходимость заранее прописать статический маршрут до сервера PPTP/L2TP, если вам посчастливилось стать клиентом желто-полосатого провайдера, можете смело скачивать и изучать соответствующую инструкцию . Вариант с DualAccess L2TP/PPTP тоже возможен.Добавляем интерфейс PPTP/L2TP: ➙[+]➙

.

На вкладке

указываем имя подключения: Name=tun1-wan

.

На вкладке

указываем сервер PPTP или L2TP, логин и пароль.

Консольный вариант

Для l2tp заменить pptp-client на l2tp-client:

/interface pptp-client add name=tun1-wan disabled=no connect-to=сервер_vpn user=логин password=пароль add-default-route=yes default-route-distance=1 profile=default

Важно: Если вы используете L2TP/PPTP, то в дальнейшем используйте вместо eth1-wan интерфейс tun1-wan.

А как-же Yota?

А просто. Если вам попался USB модем, то скорее всего он будет определяться как ethernet интерфейс в ➙ и достаточно забирать с него IP средствами DHCP. Но для первичной активации модем придется подключить к ПК. Не знаю со всеми моделями модемов так или мне попался неудачный, но без предварительной активации на ПК работать он отказывался.Другие 3G/4G модемы

Если модем не определяется как сетевая карта, но Mikrotik его видит в ➙➙ , то потребуется создать PPP подключение для интерфейса usb1, в некоторых ситуациях устройство необходимо прежде перевести в режим модема AT командой(ищите на соответствующих форумах). В любом случае вариантов великое множество, один из них описан .Подготовка интерфейсов для локальной сети

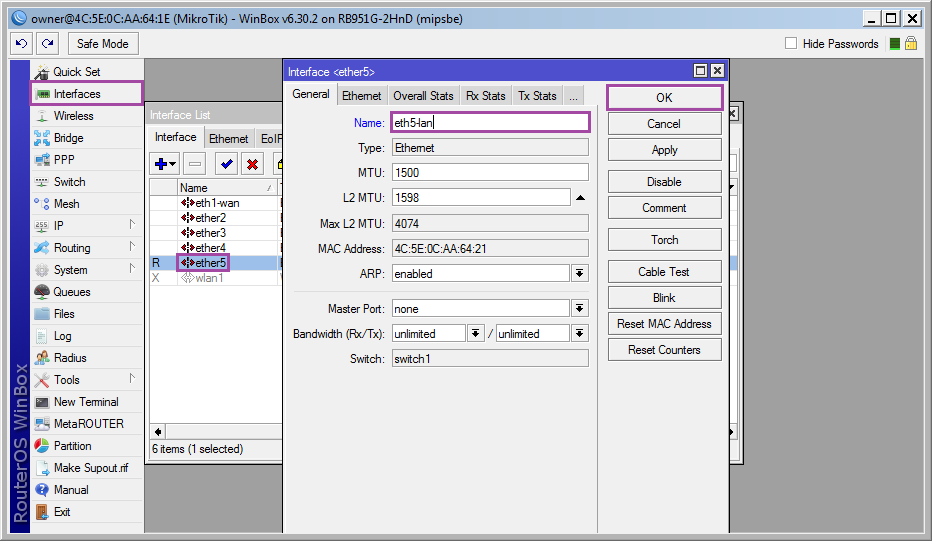

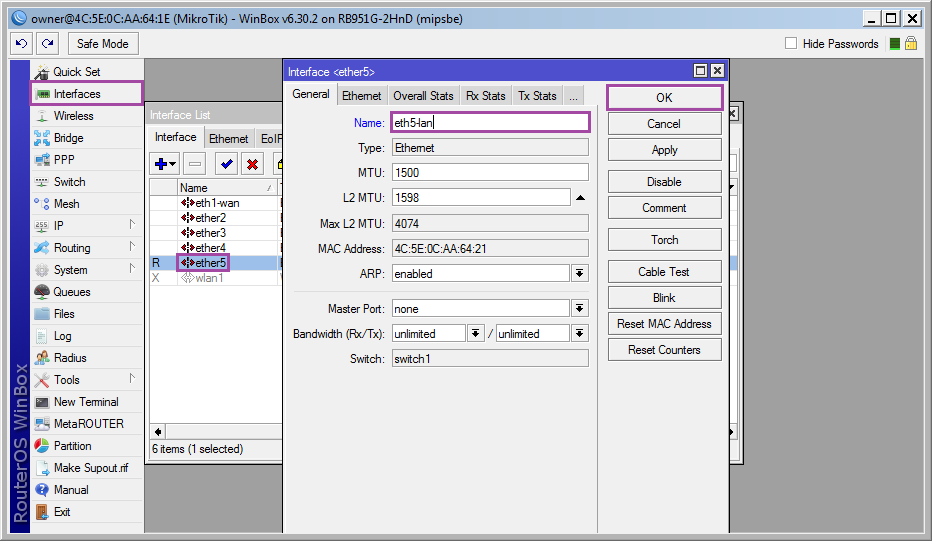

На данный момент интерфейсы ether2-ether5 и wlan1 работают независимо друг от друга, их необходимо объединить в единую среду передачи данных.Ethernet интерфейсы можно объединить на аппаратном уровне, что повысит скорость передачи данных и снизит нагрузку на CPU (по сравнению с программным мостом). В качестве master port будет использоваться ether5, можно назначить любой, но если появится еще один провайдер, то логично будет подключить его во второй порт (и отключить на нем master port).

Переименовываем ether5 в eth5-lan: ➙➙➙

;

Переименовываем ether2-ether4 и устанавливаем для них master port: ➙➙➙

.

Консольный вариант

/interface ethernet set name=eth5-lan

/interface ethernet set name=eth2-lan master-port=eth5-lan

/interface ethernet set name=eth3-lan master-port=eth5-lan

/interface ethernet set name=eth4-lan master-port=eth5-lan

Интересный момент. Средствами master port можно объединить интерфейсы принадлежащее одному чипсету, на старших моделях чипсетов может быть несколько (колонка switch), интерфейсы с разных чипсетов объединяются через программный Bridge, ну или пачкордом.

Теперь все локальные Ethernet интерфейсы объединены под именем eth5-lan.

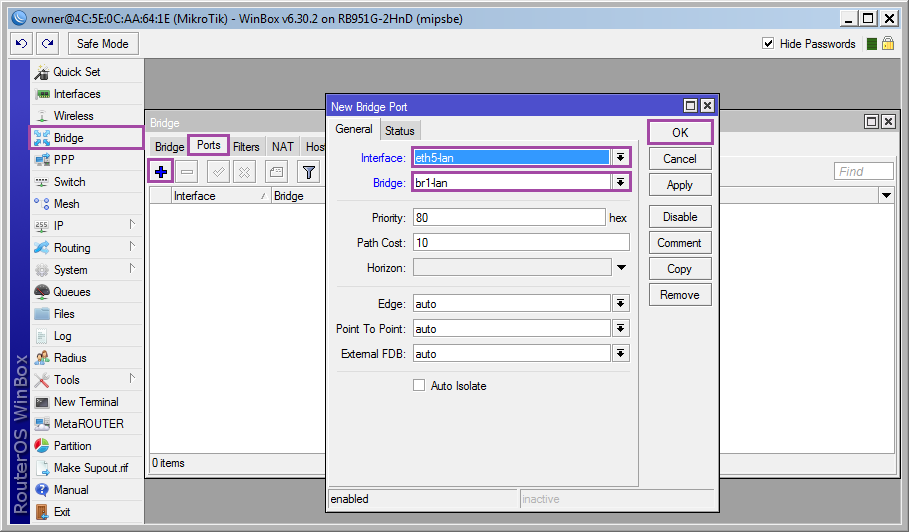

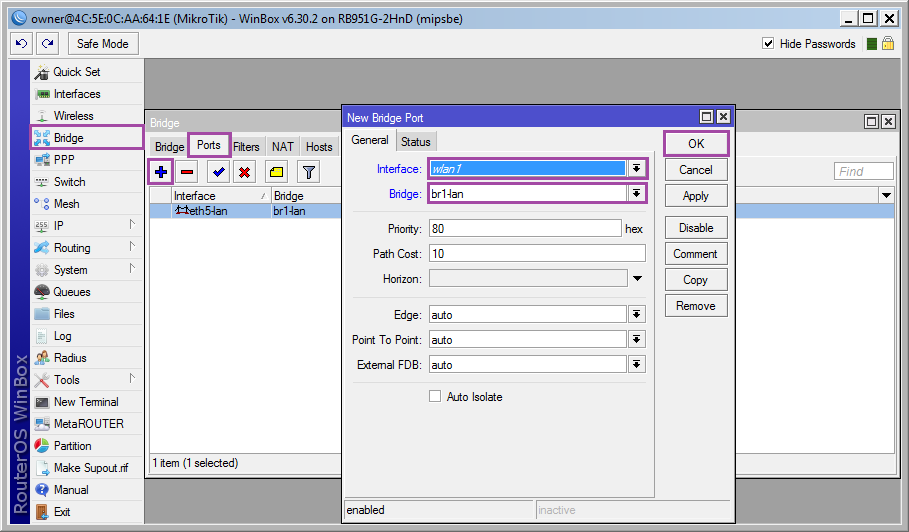

Wireless интерфейс существует отдельно от Ethernet, для объединения потребуется прибегнуть к программному мосту (bridge).

Создаем интерфейс моста: ➙[+]➙➙

;

Добавляем интерфейсы: ➙➙[+]➙➙

➙➙[+]➙➙

Консольный вариант

/interface bridge add name=br1-lan

/interface bridge port add interface=eth5-lan bridge=br1-lan

/interface bridge port add interface=wlan1 bridge=br1-lan

Теперь все локальные Ethernet и wlan интерфейсы объединены под именем br1-lan.

Безопасность беспроводной сети

Вещь муторная(точнее муторно ее описывать), но необходимая.Добавляем профиль безопасности и указываем пароль для беспроводного подключения: ➙➙[+]

Name - название профиля;

WPA/WPA2 Pre-Shared Key - ключи для WPA/WPA2(пароль от wi-fi);

Остальное по скриншоту, в завершении

.

Консольный вариант

/interface wireless security-profiles add name=wpa2-protected mode=dynamic-keys authentication-types=wpa-psk,wpa2-psk unicast-chiphers=aes-ccm group-chiphers=aes-ccm wpa-pre-shared-key=ключ_wpa wpa2-pre-shared-key=ключ_wpa2

Активируем и настраиваем беспроводной интерфейс: ➙➙

.

На вкладке

:

Mode: ap bridge;

Band: 2gHz-B/G/N. Если ваши беспроводные девайсы выпущены несколько лет назад, то логичнее выбрать 2gHz-B/G.

;

Frequency: auto. В SOHO устройствах этот параметр называется Канал соответствие можно посмотреть по ссылке . Если не уверены что выбрать, оставляйте auto.

;

SSID: Название точки доступа;

Wireless Protocol: 802.11;

Securiity Profile: wpa2-protect. Профиль созданный на предыдущем шаге.;

Bridge Mode: enabled;

Default Authenticate: yes;

Default Forward: yes;

Hide SSID: no. Можно скрыть точку доступа. Но не стоит считать это панацеей.

;

Далее вкладка

.

Отключаем все.

Как закончили, нажимаем и пробуем подключиться (ip телефон не получит, но подключение должно установиться).

Консольный вариант

/interface wireless set wlan1 disabled=no ssid=MyRouter mode=ap-bridge band=2ghz-b/g/n frequency=2412 bridge-mode=enabled wireless-protocol=802.11 security-profile=wpa2-protect default-authentication=yes default-forwarding=yes hide-ssid=no

/interface wireless nstreme set wlan1 enable-nstreme=no enable-polling=no disable-csma=no

Настройка ip, dhcp-server

Добавляем ip на интерфейса br1-lan: ➙➙[+]➙➙

Консольный вариант

/ip address add address=192.168.10.1/24 interface=br1-lan

Создаем пул адресов для dhcp: ➙➙[+]➙➙

Консольный вариант

/ip pool add name=dhcp-pc address=192.168.10.100-192.168.10.200

Включаем прослушку dhcp-запросов на интерфейсе br1-lan: ➙➙[+]➙➙

Теперь надо определиться какие параметры будут отдаваться по dhcp: ➙➙➙[+]

Address: 192.168.10.0/24;

Gateway: 192.168.10.1;

Netmask: 24;

DNS Servers: 192.168.10.1.

По окончанию

.

На скриншоте в качестве NTP сервера указан адрес роутера, но в базовой поставке раздавать точное время Mikrotik не умеет, можно указать любой другой сервер из сети, либо добавить и настроить пакет ntp(описано в конце HOWTO).

Консольный вариант

/ip dhcp-server add name=dhcp-pc interface=br1-lan lease-time=08:00:00 address-pool=dhcp-pc

/ip dhcp-server network add address=192.168.10.0/24 dns-server=192.168.10.1 gateway=192.168.10.1 netmask=24

Настройка сервера доменных имен

Если вас не устраивают DNS от провайдера можно добавить в список свои (можно полностью убрать провайдерские DNS выключив опцию Use peer DNS в соответствующих подключениях).Включаем прослушку DNS запросов: ➙➙➙

Консольный вариант

/ip dns set allow-remote-requests=yes

Теперь локальная сеть работает, перезапускам сетевой интерфейс (или dhcp-клиент) для получения ip от роутера и можно использовать для подключения по winbox/http/ssh/telnet/ftp/scp ip:192.168.10.1.

Между устройствами в локальной сети появилось связь, при попытке сделать ping до любого ресурса распознается его адрес, но доступ в интернет все еще отсутствует. Пришло время для последнего крупного пункта: настройки пакетного фильтра.

Пакетный фильтр

RouterOS является разновидностью ОС GNU/Linux, в качестве пакетного фильтра применяется netfilter, не могу сказать работает интерфейс напрямую с модулем ядра или с с использованием iptables, но разработчики постарались сделать синтаксис максимально приближенный к последнему.Дабы не описывать каждую команду отдельно давайте немного разберемся. Пакетный фильтр настраивается в ➙ , нас будут интересовать вкладки (таблицы в терминологии iptables) , и . В каждую таблицу можно добавить ряд правил (как и везде кнопкой [+] ), правила обрабатываются поочередно сверху вниз, поэтому порядок важен. Каждое правило состоит из Условий, разнесенных по трем вкладкам: General, Advanced, Extra и Действия, вкладка Action , есть еще статистика работы правила, но она нам не интересна. Правило может содержать множество условий, главное не делать их противоречивыми. Если проходя по правилам пакет подходит под все условия, он обрабатывается соответствующим действием и дальше не идет (на самом деле некоторые действия пропускают пакет дальше, просто запомните этот факт если планируете в будущем глубже разобраться с netfilter ). В варианте для новичков нам будет достаточно условий из Вкладки General .

Какие будут настройки? У пользователей из локальной сети появится доступ в интернет. Доступ на mikrotik из локальной сети будет ограничен используемыми службами(web, winbox, ssh, dns, ntp), из внешней сети будет открыт доступ по web, но с измененным адресом порта на 9999.

Все необходимые правила описаны в виде таблиц, если боитесь ошибиться или просто лень, открывайте и копируйте в него строки из консольного варианта в конце раздела.

Вкладка

| Условия | Действие | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| # | Chain | Src. Address | Dst. Address | Protocol | Dst.Port | In. Iterface | Out. Interface | Connection Mark | Connection State | |

| 0 | Input | icmp | accept | |||||||

| 1 | Input | 192.168.10.0/24 | tcp | 80,8291,22 | br1-lan | new | accept | |||

| 2 | Input | tcp | 80 | eth1-wan | allow_in | new | accept | |||

| 3 | Input | 192.168.10.0/24 | udp | 53,123 | br1-lan | new | accept | |||

| 4 | Input | established,related | accept | |||||||

| 5 | Output | [!]Invalid | accept | |||||||

| 6 | Forward | 192.168.10.0/24 | br1-lan | eth1-wan | new, established | accept | ||||

| 7 | Forward | 192.168.10.0/24 | eth1-wan | br1-lan | established,related | accept | ||||

| 8 | Input | reject | ||||||||

| 9 | Output | reject | ||||||||

| 10 | Forward | reject | ||||||||

Вкладка

Вкладка

Консольный вариант

/ip firewall filter

add chain=input protocol=icmp

add chain=input connection-state=new dst-port=80,8291,22 in-interface=br1-lan protocol=tcp src-address=192.168.10.0/24

add chain=input connection-mark=allow_in connection-state=new dst-port=80 in-interface=eth1-wan protocol=tcp

add chain=input connection-state=new dst-port=53,123 protocol=udp src-address=192.168.10.0/24

add chain=input connection-state=established,related

add chain=output connection-state=!invalid

add chain=forward connection-state=established,new in-interface=br1-lan out-interface=eth1-wan src-address=192.168.10.0/24

add chain=forward connection-state=established,related in-interface=eth1-wan out-interface=br1-lan

add action=drop chain=input

add action=drop chain=output

add action=drop chain=forward

/ip firewall nat

add action=masquerade chain=srcnat out-interface=eth1-wan src-address=192.168.10.0/24

add action=redirect chain=dstnat dst-port=9999 protocol=tcp to-ports=80

/ip firewall mangle

add action=mark-connection chain=prerouting dst-port=9999 new-connection-mark=allow_in protocol=tcp connection-state=new

Теперь интернет должен быть доступен, если вам этого достаточно то закрывайте HOWTO и пользуйтесь, если хотите узнать больше дальше пойдет рад дополнений.

Дополнение 1. Имя устройства

Даем устройству имя: ➙➙➙И задаем его в dns: ➙➙➙[+]➙➙

Теперь к устройству можно обращаться по доменному имени mikrouter , но только из локальной подсети.

Консольный вариант

/system identity set name=MikRouter

/ip dns static add name=mikrouter address=192.168.12.10

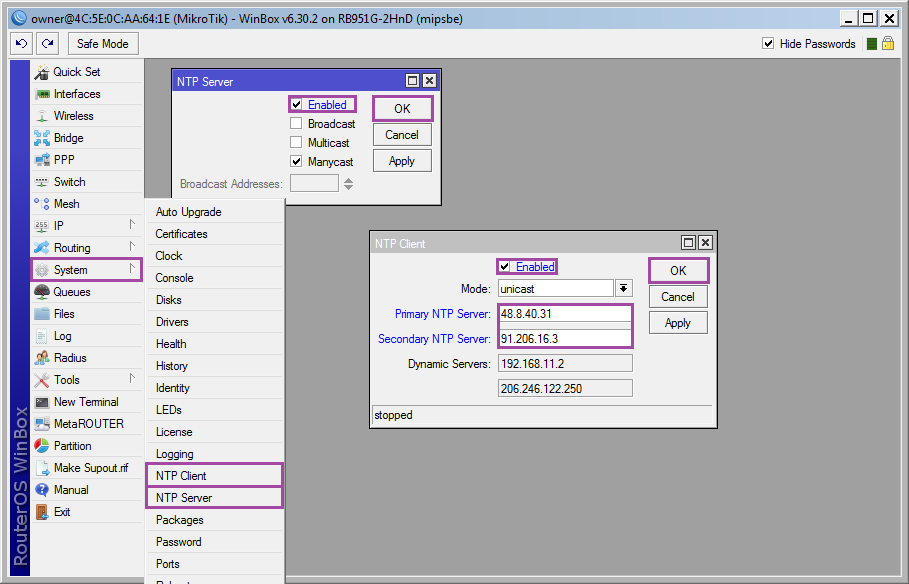

Дополнение 2. Настройка времени

Настраиваем часы: ➙➙➙➙Дополнение 3. Обновление

Обновляем устройство и добавляем пакеты.Заходим на сайт Mikrotik и загружаем архив с обновлениями (Extra Packages) для своего роутера. Распаковываем и оставляем следующие (6.30.2 - актуальная версия на момент написания, обновления выходят достаточно часто):

advanced-tools-6.30.2-mipsbe.npk

dhcp-6.30.2-mipsbe.npk

multicast-6.30.2-mipsbe.npk

ntp-6.30.2-mipsbe.npk

ppp-6.30.2-mipsbe.npk

routing-6.30.2-mipsbe.npk

security-6.30.2-mipsbe.npk

system-6.30.2-mipsbe.npk

user-manager-6.30.2-mipsbe.npk

wireless-6.30.2-mipsbe.npk

В Winbox открываем

и перетаскиваем средствами drag"n"drop указанные выбранные пакеты(в качестве альтернативы можно загрузить через web-интерфейс, либо по ssh средствами scp).

Для обновления достаточно перезагрузить устройство: ➙➙

Консольный вариант перезагрузки

/system reboot

В дальнейшем для обновления не обязательно загружать пакеты:➙➙➙➙

Консольный вариант

/system package update download

/system package update install

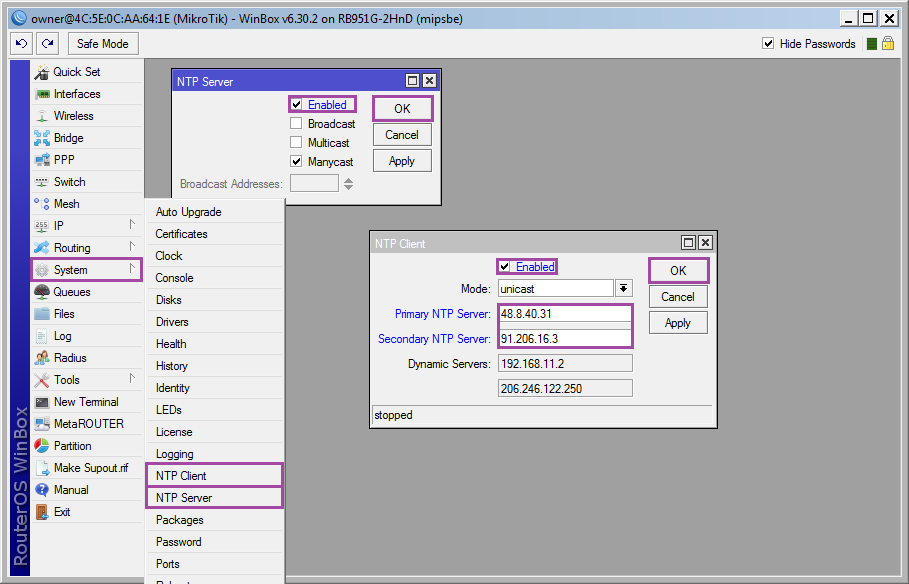

Дополнение 4. Настройка ntp

В предыдущих дополнениях мы настроили часы и добавили пакет NTP, теперь его необходимо настроить.Включаем ntp-client и задаем адреса серверов (можно задать свои любимые) точного времени: ➙➙➙

Включаем прослушку ntp запросов: ➙➙➙

Консольный вариант

/system ntp client set enabled=yes primaty-ntp=48.8.40.31 secondary-ntp=91.206.16.4

/system ntp server set enabled=yes

Дополнение 5. Отключаем лишние службы

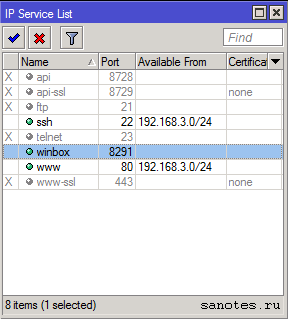

Оставим winbox/http/ssh, остальные можно будет включить при необходимости: ➙ выделяем как на скриншоте и нажимаем [x] .

Консольный вариант

/ip service

set telnet disabled=yes

set ftp disabled=yes

set api disabled=yes

set api-ssl disabled=yes

set https disabled=yes

set www-ssl disabled=no

set winbox disabled=no

set www disabled=no

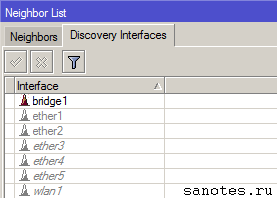

Дополнение 6. Отключаем обнаружение и ограничиваем доступ по mactelnet

В winbox есть средства обнаружения устройств находящихся в одной физической сети с ПК, это удобно, но зачем соседям знать что у нас за устройство?Отключаем: ➙➙

. Можно оставить обнаружение для br1-lan (локальная сеть), можно убрать на ваш выбор. Для новых интерфейсов обнаружение включено по умолчанию, не стоит от этом забывать.

Консольный вариант

/ip neighbor discovery:foreach i in= do={ set $i discovery=no }

Теперь ограничим доступ по mac-адресу(winbox и mactelnet): ➙➙

Отключаем([x]

) all

и добавляем br1-lan

.

Переходим в

и повторяем.

Консольный вариант

/tool mac-server set [ find default=yes ] disabled=yes add interface=br1-lan /tool mac-server mac-winbox set [ find default=yes ] disabled=yes add interface=br1-lan

Дополнение 7. Включаем UPnP

Многие p2p приложения и online игры требуют UPnP (служба динамического открытия портов) для нормальной работы.Включаем: ➙➙

Добавляем интерфейсы: ➙[+]

External: eth1-wan;

Internal: br1-lan.

Консольный вариант

/ip upnp set enabled=yes /ip upnp interfaces add interface=eth1-wan type=external add interface=br1-lan type=internal

Дополнение 8. Оверклокинг

Если число устройств в сети возросло настолько, что роутер перестал справляться, можно немного разогнать процессор: ➙➙➙Для RB 951G - это максимальная частота работы CPU.

Консольный вариант

/system routerboard settings set cpu-frequency=750MHz

Дополнение 9. Резервная копия настроек

Бекап настроек никогда не будет лишним: ➙Name: имя файла (без расширения);

Password: пароль (если не указывать будет использован пароль от пользователя);

Don"t Encrypt: если нет необходимости шифровать бекап.

Консольный вариант

/system backup save name=router6.30.2 dont-encrypt=yes

Для восстановления достаточно скопировать файл на другое устройство(желательно той-же серии и с той-же версией RouterOS).

Зайти в ➙ и выбрать файл.

Консольный вариант

/system backup load name=router6.30.2.backup

P.S. Если примут, напишу продолжение HOWTO про практику настройки резервирования и прочие хитрости с RouterOS.

Метки: Добавить метки

В распоряжении имеется роутер RB751U, который в свою очередь подключен к провайдеру Interzet. В нашу задачу входит, стандартным образом настроить подключение к сети провайдера, локальную и беспроводную сети, правила firewall для безопасной работы в интернет, ну и освоить другие полезные фишки которые пригодятся нам в будущей работе.

Для лучшего понимания процесса настройки, кроме традиционных скриншотов интерфейса RouterOS через Winbox параллельно буду выкладывать CLI-команды, как если бы настройка производилась в терминале или по SSH.

Затем переходим на вкладку Advanced и выставляем значения как на рисунке.

На вкладке HT изменяем следующие параметры.

На вкладке HT изменяем следующие параметры.

Нажимаем ОК. Затем переходим на вкладку Security Profiles и выбираем профиль default.

Выставляем режим и тип шифрования, задаем пароль. Нажимаем ОК.

Выставляем режим и тип шифрования, задаем пароль. Нажимаем ОК.

Затем переходим на вкладку Interfaces и включаем интерфейс wlan1.

Для выполнения тех же операций через терминал, набираем следующие команды:

/interface wireless set wlan1 bridge-mode=enabled name=wlan1 disabled=no mode=ap-bridge band=2ghz-b/g/n channel-width=20/40mhz-ht-above ssid=Mikrotik wireless-protocol=802.11 frequency-mode=regulatory-domain country=russia wmm-support=enable distance=indoors periodic-calibration=enabled hw-protection-mode=rts-cts adaptive-noise-immunity=ap-and-client-mode ht-rxchains=0,1 ht-txchains=0,1 ht-guard-interval=long /interface wireless security-profiles set default mode=dynamic-keys authentication-types=wpa2-psk wpa2-pre-shared-key=12345678

На этом настройка wi-fi завершена.

5) Настройка безопасности доступа к маршрутизатору

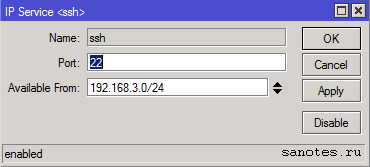

Отключаем не нужные сервисы управления для доступа к устройству. Для этого переходим в меню IP\Services и последовательно отключаем их нажатием на крестик.

Так же зададим, фильтр подключений с определенного ip-адреса или сети задав его в поле «Available From».

В терминале порядок действий аналогичный: Выводим список сервисов, отключаем не нужные, разрешаем доступ к определенному сервису из сети 192.168.3.0/24

/ip service print /ip service disable 0,1,2,4,5,7 /ip service set www port=80 address=192.168.3.0/24 /ip service set ssh port=22 address=192.168.3.0/24

Отключаем поиск других устройств (соседей) по протоколам MNDP и CDP на внешних интерфейсах. На внутренних интерфейсах желательно так же отключить, но если нужен доступ к роутеру по mac-адресу, то оставляем локальный интерфейс. Для этого переходим в меню IP\Neighbors\Discovery Interfaces и отключаем все кроме внутренних интерфейсов LAN (ether2) или Bridge, нажатием на кнопку Disable.

/ip neighbor discovery print /ip neighbor discovery set 0,1,2,3,4,5 discover=no

Затем идем в меню Tools/MAC Server и на закладках Telnet Interfaces и WinBox Interfaces так же оставляем только внутренние интерфейсы и отключаем интерфейс «*all». Bridge оставляем, т.к. опять же перестает работать доступ по Winbox.

/tool mac-server disable 0,1,2,3,4,5,6 /tool mac-server mac-winbox disable 0,1,2,3,4,5

Поменяем имя и пароль учетной записи администратора в меню System\Users. В поле Group — зададим права доступа. Возможные варианты: full — полный административный доступ, read — просмотр информации о настройках и событиях и выполнение команд, не затрагивающих конфигурацию роутера, write — изменение настроек и политик за исключением настроек пользователей системы.

/user set supermicro password=12345678 group=full

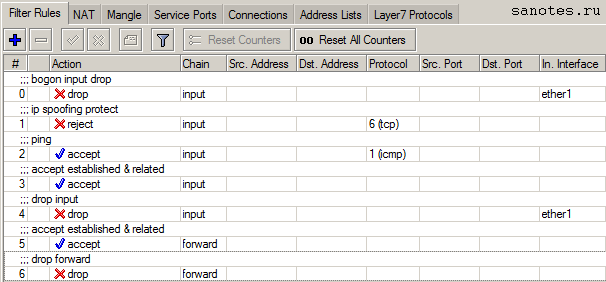

6) Настройка фильтрации трафика, выхода в интернет

По умолчанию стандартный скрипт настраивает firewall таким образом, чтобы пропускать из локальной сети наружу любой трафик (mascarading), а снаружи только тот, который запрашивается локальными хостами (dnat), а также ping.

Начиная с RouterOS 6.23 скрипт автонастройки прописывает 6 правил фильтрации. Причем теперь в одном правиле можно задавать несколько состояний соединения (connection state), а так же появилось новое состояние соединения отвечающее за сетевую трансляцию адресов (connection NAT state).

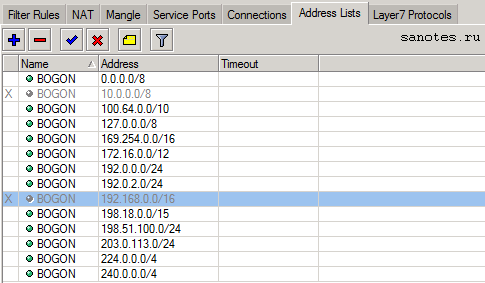

В самом начале создадим правило запрещающее доступ к wan-интерфейсу с IP-адресов, которые не должны использоваться в таблицах маршрутизации в Интернет. (bogon-сети). Для этого сначала зададим список этих сетей в IP\Firewall\Address Lists:

/ip firewall address-list add address=0.0.0.0/8 disabled=no list=BOGON add address=10.0.0.0/8 disabled=yes list=BOGON add address=100.64.0.0/10 disabled=no list=BOGON add address=127.0.0.0/8 disabled=no list=BOGON add address=169.254.0.0/16 disabled=no list=BOGON add address=172.16.0.0/12 disabled=no list=BOGON add address=192.0.0.0/24 disabled=no list=BOGON add address=192.0.2.0/24 disabled=no list=BOGON add address=192.168.0.0/16 disabled=yes list=BOGON add address=198.18.0.0/15 disabled=no list=BOGON add address=198.51.100.0/24 disabled=no list=BOGON add address=203.0.113.0/24 disabled=no list=BOGON add address=224.0.0.0/4 disabled=no list=BOGON add address=240.0.0.0/4 disabled=no list=BOGON

Но обратим внимание, что наш провайдер выдает нам сетевые настройки, ip-адрес и dns-сервера, которых как раз попадают в некоторые из диапазонов. Поэтому отключаем их, иначе интернет у нас работать не будет:) Затем добавим само правило:

/ip firewall filter add action=drop chain=input in-interface=ether1 src-address-list=BOGON comment="boggon input drop"

Следующее правило — защита от IP-спуфинга (ответ RST-пакетом на SYN-ACK-пакет, если он является первым в соединении):

/ip firewall filter add action=reject chain=input reject-with=tcp-reset protocol=tcp tcp-flags=syn,ack connection-state=new comment="ip spoofing protect"

/ip firewall filter add chain=input protocol=icmp comment="ping"

Затем разрешаем прохождения трафика на маршрутизатор (цепочка: input) уже установленных (established) и связанных подключений (related):

/ip firewall filter add chain=input connection-state=established,related comment="accept established & related"

И запрещаем любые другие входящие соединения на роутер.

/ip firewall filter add chain=input action=drop in-interface=ether1 comment="drop input"

Затем разрешим прохождение трафика через маршрутизатор (цепочка: forward) уже установленных (established) и связанных (related) подключений:

/ip firewall filter add chain=forward connection-state=established,related comment="established forward & related"

Любой другой трафик в цепочке forward запрещаем:

/ip firewall filter add chain=forward action=drop connection-state=invalid comment="drop forward"

На выходе получим такую картинку:

Для настройки выхода в интернет / маскарадинга (NAT), компьютеров указанных в группе "lan-access" добавляем следующие правила:

/ip firewall address-list add address=192.168.3.10/31 disabled=no list=lan-access /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 list=lan-access

В итоге компьютерам с ip адресами с 192.168.3.10, 192.168.3.11 будет разрешен доступ в сеть.

Если необходимо выполнить проброс портов из интернета на внутренний сервер/сервис в локальной сети (dnat) добавим следующую команду:

/ip firewall nat add chain=dst-nat in-interface=ether1 protocol=tcp dst-port=80 action=dnat to-addresses=192.168.3.10 to-ports=80 comment="http redirect" disabled=no

Если необходимо жестко задать ip-адрес с которого можно подключаться, то укажем его в поле Dst.Address.

7) Подключение и настройка usb-модема Yota 4G

Беспроводное подключение через модем Yota у нас будет в качестве резервного канала на случай выхода из строя основного провайдера.

Вставляем модем в usb-порт роутера. В списке интерфейсов должен появится новый интерфейс lte1.

Теперь переходим в меню ip\dhcp-client и выберем в списке интерфейс lte1.

В поле Add Default Router

если оставить yes

, будет создан маршрут по умолчанию, который в свою очередь отключит маршрут по основному провайдеру, если он есть. Что бы этого не произошло, и маршрут Yota был прописан в качестве дополнительного мы в поле Default Route Distance

можем выставить значение 2 и тогда маршрут примет вид отключенного и будет таковым до тех пор пока, не упадет основной маршрут у которого Distance

— 1. Но такой маршрут в последствии нельзя будет редактировать (например, задать комментарий), поэтому пока в поле Add Default Router поставим no

и создадим маршрут сами.

В поле Add Default Router

если оставить yes

, будет создан маршрут по умолчанию, который в свою очередь отключит маршрут по основному провайдеру, если он есть. Что бы этого не произошло, и маршрут Yota был прописан в качестве дополнительного мы в поле Default Route Distance

можем выставить значение 2 и тогда маршрут примет вид отключенного и будет таковым до тех пор пока, не упадет основной маршрут у которого Distance

— 1. Но такой маршрут в последствии нельзя будет редактировать (например, задать комментарий), поэтому пока в поле Add Default Router поставим no

и создадим маршрут сами.

На вкладке Status, убедимся так же, что роутер получил все необходимые настройки от DHCP-сервера модема.

Переходим в меню IP\Routers. Создаем новый маршрут, в поле Gateway укажем адрес — 10.0.0.1. Distance — 2 и комментарий — gw2.

Переходим в меню IP\Routers. Создаем новый маршрут, в поле Gateway укажем адрес — 10.0.0.1. Distance — 2 и комментарий — gw2.

Нажимаем ОК. Получим примерно следующую картинку.

Нажимаем ОК. Получим примерно следующую картинку.

Здесь у меня первый маршрут (gw1), как раз таки приоритетный и рабочий, просто отключен и поэтому в статусе unreachable, а «ётовский» как раз активный.

Здесь у меня первый маршрут (gw1), как раз таки приоритетный и рабочий, просто отключен и поэтому в статусе unreachable, а «ётовский» как раз активный.

Затем добавим два правила на firewall"е. Одно правило для маскарадинга (snat), другое запрещающее любой не разрешенный входящий трафик на интерфейсе lte1.

/ip firewall nat add action=masquerade chain=srcnat out-interface=lte1 /ip firewall filter add chain=input action=drop in-interface=lte1 comment="drop input yota"

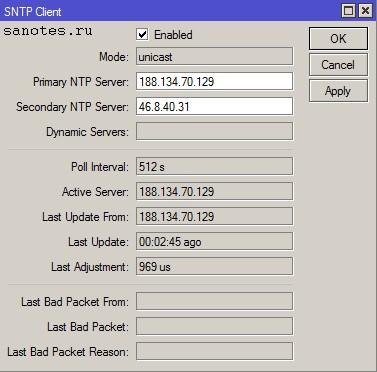

7) Настройка SNTP-клиента.

Для отображения корректного времени на устройстве, необходимо настроить SNTP-клиент который в свою очередь будет получать точное время от внешних ntp-серверов. Для этого переходим в меню System\SMTP Client отмечаем галку Enable и вводим ip-адреса первичного и вторичного серверов времени. Нажимаем ОК для сохранения настроек. Для получения самих адресов воспользуемся командой nslookup, например на адрес ru.pool.ntp.org.

А вот для того что бы выставить корректный часовой пояс без ввода команд не обойтись. Для этого в терминале набираем:

А вот для того что бы выставить корректный часовой пояс без ввода команд не обойтись. Для этого в терминале набираем:

/system clock set time-zone-name=Europe/Moscow

Кроме вышеперечисленной команды, добавим сами серверы времени:

/system ntp client set enabled=yes primary-ntp=188.134.70.129 secondary-ntp=46.8.40.31

Посмотреть время на устройстве:

/system clock print

8) Настройка IPTV

Для того что бы настроить IPTV на роутере микротик необходимо предварительно добавить модуль multicast. Для этого переходим на сайт производителя. Выбираем серию устройств для которой будет скачивать пакет. В данном случае это mipsbe... RB700 series . Выбираем All package и скачиваем файл all_packages-mipsbe-x.xx.zip к себе на компьютер. Убедимся, что версия пакета соответствует текущей версии RouterOS, иначе придется обновить и систему тоже. (см. ниже).

Открываем архив all_packages-mipsbe-x.xx.zip и извлекаем от туда фаил multicast-x.xx-mipsbe.npk. В Winbox переходим в меню Files и перетаскиваем мышкой наш файл в окно Files List. Дожидаемся окончания процесса загрузки. Перезагружаем роутер.

Проверяем что пакет multicast установлен в System\Packages.

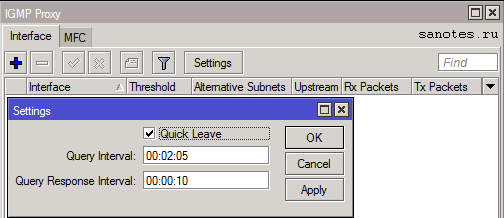

Что в свою очередь активирует новое дополнительное меню IGMP Proxy в разделе Routing. Открываем Settings и ставим галочку Quick Leave, что по идее должно увеличить скорость переключения каналов, нажимаем Apply для сохранения настроек.

Что в свою очередь активирует новое дополнительное меню IGMP Proxy в разделе Routing. Открываем Settings и ставим галочку Quick Leave, что по идее должно увеличить скорость переключения каналов, нажимаем Apply для сохранения настроек.

/routing igmp-proxy set query-interval=1s query-response-interval=1s quick-leave=yes

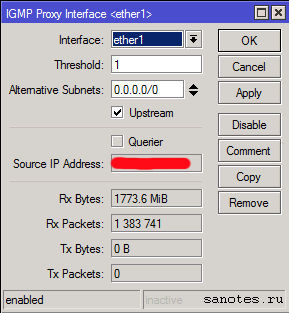

Затем нажимаем «+» и создаем два IGMP Proxy интерфейса, один для внешней сети, который будет принимать поток многоадресной рассылки от провайдера, один для внутренней сети за микротиком, куда трафик будет дальше поступать к устройствам локальной сети.

Создаем первый IGMP proxy интерфейс, который смотрит в сеть провайдера, в нашем случае это ether1 (WAN), в поле Alternative Subnets укажем сеть вещания IPTV (если известна), если нет то поставим 0.0.0.0/0. Отметим галочку напротив Upsteam.

/routing igmp-proxy interface add alternative-subnets=0.0.0.0/0 comment="" disabled=no interface=ether1 threshold=1 upstream=yes

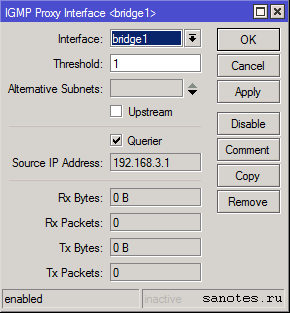

Теперь добавим второй IGMP proxy интерфейс, к которому подключены устройства внутренней сети, компьютер или IPTV-приставка. Задаем внутренний локальный интерфейс, нажимаем ОК.

/routing igmp-proxy interface add comment="" disabled=no interface=bridge1 threshold=1 upstream=no

Следующим шагом, необходимо создать правило на файрволе, разрешающее входящий IGMP-трафик, иначе ничего работать не будет. Для этого, в меню IP – Firewall, на вкладке Filter Rules, добавляем запись: Chain – input; Protocol — igmp; Action – accept. Помещаем созданное правило в начало списка, перед запрещающими.

/ip firewall filter add chain=input action=accept protocol=igmp

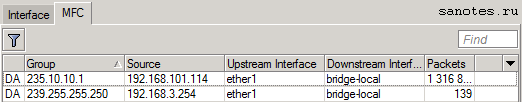

Если, мы все правильно настроили, то на вкладке IGMP Proxy\MFC должны появиться динамические правила, а так же пакеты, идущие через них.

Для работы IPTV через wi-fi, нужно в свойствах беспроводного интерфейса wlan1 на вкладке Wireless выставить значение параметра Multicast Helper в Full.

/interface wireless set wlan1 multicast-helper=full

9) Обновление MikroTik RouterOS

Для выполнения процедуры обновления RouterOS скачиваем прошивку с официального сайта. Выбираем, для какой серии устройств будем скачивать пакет обновления. Нас интересует mipsbe... RB700 series

. Выбираем Upgrade package. Скачиваем npk-фаил. Затем, переходим в меню Files и перетаскиваем мышкой наш фаил в окно Files List. Дожидаемся окончания процесса загрузки, после чего, файл должен отобразится в окне Files List.

Затем, переходим в меню Files и перетаскиваем мышкой наш фаил в окно Files List. Дожидаемся окончания процесса загрузки, после чего, файл должен отобразится в окне Files List.

Затем, перегружаем роутер. После перезагрузки версия RouterOS будет обновлена.

Затем, перегружаем роутер. После перезагрузки версия RouterOS будет обновлена.

Компактный маршрутизатор (роутер)/ беспроводная точка доступа с пятью портами 10/100 Ethernet, беспроводным модулем 802.11 b/g/n и встроенной антенной. Устройство отличается высоким качеством и гибкостью настроек сравнимой с намного более дорогими профессиональными сетевыми устройствами. В то же самое время множество параметров настройки могут затруднить начальную настройку для неподготовленного пользователя. В настоящем обзоре рассмотрена «быстрая» настройка устройства для решения типовых задач домашней сети.

Рисунок 1. Внешний вид маршрутизатора (роутера) Mikrotik RouterBOARD 951Ui-2HnD.

Описание сети: Типичная «домашняя» сеть состоит из трех устройств подключаемых по локальной сети (стационарный компьютер, МФУ и телевизор) и нескольких беспроводных устройств (ноутбуки, планшеты, смартфоны). Провайдер услуг Интернета предоставляет проводной доступ к сети. Адрес клиентскому устройству предоставляется автоматически с использованием DHCP (данный метод встречается наиболее часто).

Рисунок 2. Типовая схема домашней сети.

Наша задача заключается в настройке роутера (router) для подключения к сети провайдера и настройке как локальной, так и беспроводной сети для подключения имеющихся устройств.

Шаг 1. Первоначальное подключение к роутеру Mikrotik RouterBOARD 951Ui-2HnD.

Для настройки устройства Mikrotik мы будем использовать программу Winbox, загрузить которую можно с сайта производителя http://download2.mikrotik.com/winbox.exe . Если на начальном этапе доступ к сети Интернет отсутствует, программу Winbox можно скачать непосредственно с устройства. Для этого необходимо подключить компьютер к роутеру и в обозревателе Интернета (браузере) открыть адрес http://192.168.88.1. При первом доступе к странице откроется WEB интерфейс на котором можно немедленно перейти к настройке роутера. Все действия и пункты настройки будут в этом случае полностью аналогичны выполняемым через Winbox, но с нашей точки зрения использование программы более удобно, так как она позволяет подключаться к устройству не только по IP, но и по MAC адресу, а значит, позволяет настраивать устройство с полностью сброшенными настройками. Для скачивания Winbox необходимо выполнить выход из интерфейса настроек (Logout). На открывшейся стартовой странице можно скачать программу.

Рисунок 3. Первая страница WEB интерфейса настроек роутера (QuickSet).

Рисунок 4. Стартовая WEB страница авторизации с возможностью скачивания программы Winbox.

Для использования программы Winbox, компьютер, с которого будет проводиться настройка, необходимо подключить к устройству Mikrotik. Мы будем использовать второй порт (который будет принадлежать локальной сети). Первый порт устройства будет использоваться для подключения кабеля провайдера услуг Интернета. В окне настройки Winbox необходимо указать параметры устройства (MAC или IP адрес) и данные пользователя. По умолчанию имя пользователя admin с «пустым» паролем. Winbox позволяет проводить опрос сети и обнаруживать устройства Mikrotik. Если в сети имеется несколько устройств, можно опознать требуемое по MAC адресу. Посмотреть MAC адреса нужного устройства можно на обратной стороне роутера. В нашем случае последние цифры адресов LAN интерфейсов роутера начинаются с 4C:EB, мы используем для настройки второй интерфейс, значит последние цифры нужного адреса 4C:EC. Поскольку мы будем проводить сброс настроек роутера «по умолчанию», для подключения необходимо использовать MAC адрес устройства.

Рисунок 5. Стартовый экран программы Winbox.

Рисунок 6. MAC адреса интерфейсов роутера.

Рисунок 7. Выбор настраиваемого устройства.

Шаг 2. Настройки устройства «По умолчанию»

В принципе, роутер с заводскими настройками уже готов к использованию и требует только минимальных доработок и дополнительных настроек связанных, прежде всего, с безопасностью. Тем не менее, использование таких параметров подходит далеко не всем. Кроме того, оставлять конфигурацию и адреса «по умолчанию» не рекомендуется с точки зрения безопасности. Мы будем настраивать роутер «с нуля» и для этого, прежде всего, необходимо удалить старую конфигурацию. Сделать это можно нажав кнопку «Remove Configuration» на странице приглашения (Рисунок 8) или воспользоваться пунктом меню «System» – «Reset Configuration» и выбрать настройку «No Default Configuration» (Рисунок 9).

Рисунок 8. Информация о конфигурации «по умолчанию»

Рисунок 9. Сброс конфигурации устройства.

Шаг 3. Настройка пользователей.

Заводские настройки роутера небезопасны, поскольку для пользователя с полным административным доступом к системе не задан пароль. Первое действие, которое необходимо выполнить при настройке устройства – задать достаточно сложный пароль для встроенного администратора. Сделать это можно воспользовавшись пунктом меню «System» – «Users», открыть свойства пользователя admin и задать пароль, нажав кнопку «Password».

Многие опытные пользователи не без оснований советуют вообще отказаться от использования «встроенного» аккаунта администратора как потенциальной бреши в системе безопасности и рекомендуют либо переименовать этот аккаунт или создать новый. Переименование можно выполнить в том же окне настроек, где мы задавали новый пароль. Создать нового пользователя можно нажав кнопку «+» в окне управления пользователями и указав нужные параметры. При создании нового пользователя важно правильно указать группу безопасности. Группа «full » предоставляет полный доступ к настройкам устройства. Группа «read» позволяет пользователям только просматривать информацию о настройках и событиях и выполнять команды, не затрагивающие конфигурацию роутера. Группа «write» позволяет изменять настройки и политики за исключением настроек пользователей системы.

Рисунок 10. Настройка пользователей системы.

Рисунок 11. Переименование и задание пароля пользователя.

Подготовка интерфейсов для локальной сети

На данный момент интерфейсы ether2-ether5 и wlan1 работают независимо друг от друга, их необходимо объединить в единую среду передачи данных.Ethernet интерфейсы можно объединить на аппаратном уровне, что повысит скорость передачи данных и снизит нагрузку на CPU (по сравнению с программным мостом). В качестве master port будет использоваться ether5, можно назначить любой, но если появится еще один провайдер, то логично будет подключить его во второй порт (и отключить на нем master port).

Переименовываем ether5 в eth5-wan: ???

;

Переименовываем ether2-ether4 и устанавливаем для них master port: ???

.

/interface ethernet set name=eth5-lan

/interface ethernet set name=eth2-lan master-port=eth5-lan

/interface ethernet set name=eth3-lan master-port=eth5-lan

/interface ethernet set name=eth4-lan master-port=eth5-lan

Интересный момент. Средствами master port можно объединить интерфейсы принадлежащее одному чипсету, на старших моделях чипсетов может быть несколько (колонка switch), интерфейсы с разных чипсетов объединяются через программный Bridge, ну или пачкордом.

Теперь все локальные Ethernet интерфейсы объединены под именем eth5-lan.

Wireless интерфейс существует отдельно от Ethernet, для объединения потребуется прибегнуть к программному мосту (bridge).

Создаем интерфейс моста: ?[+]??

;

Добавляем интерфейсы: ??[+]??

??[+]??

/interface bridge add name=br1-lan

/interface bridge port add interface=eth5-lan bridge=br1-lan

/interface bridge port add interface=wlan1 bridge=br1-lan

Теперь все локальные Ethernet и wlan интерфейсы объединены под именем br1-lan.

Безопасность беспроводной сети

Вещь муторная(точнее муторно ее описывать), но необходимая.Добавляем профиль безопасности и указываем пароль для беспроводного подключения: ??[+]

Name - название профиля;

WPA/WPA2 Pre-Shared Key - ключи для WPA/WPA2(пароль от wi-fi);

Остальное по скриншоту, в завершении

.

/interface wireless security-profiles add name=wpa2-protected mode=dynamic-keys authentication-types=wpa-psk,wpa2-psk unicast-chiphers=aes-ccm group-chiphers=aes-ccm wpa-pre-shared-key=ключ_wpa wpa2-pre-shared-key=ключ_wpa2

Активируем и настраиваем беспроводной интерфейс: ??

.

На вкладке

:

Mode: ap bridge;

Band: 2gHz-B/G/N. Если ваши беспроводные девайсы выпущены несколько лет назад, то логичнее выбрать 2gHz-B/G.

;

Frequency: auto. В SOHO устройствах этот параметр называется Канал соответствие можно посмотреть . Если не уверены что выбрать, оставляйте auto.

;

SSID: Название точки доступа;

Wireless Protocol: 802.11;

Securiity Profile: wpa2-protect. Профиль созданный на предыдущем шаге.;

Bridge Mode: enabled;

Default Authenticate: yes;

Default Forward: yes;

Hide SSID: no. Можно скрыть точку доступа. Но не стоит считать это панацеей.

;

Далее вкладка

.

Отключаем все.

Как закончили, нажимаем и пробуем подключиться (ip телефон не получит, но подключение должно установиться).

/interface wireless set wlan1 disabled=no ssid=MyRouter mode=ap-bridge band=2ghz-b/g/n frequency=2412 bridge-mode=enabled wireless-protocol=802.11 security-profile=wpa2-protect default-authentication=yes default-forwarding=yes hide-ssid=no

/interface wireless nstreme set wlan1 enable-nstreme=no enable-polling=no disable-csma=no

Настройка ip, dhcp-server

Добавляем ip на интерфейса br1-lan: ??[+]??

/ip address add address=192.168.10.1/24 interface=br1-lan

Создаем пул адресов для dhcp: ??[+]??

/ip pool add name=dhcp-pc address=192.168.10.100-192.168.10.200

Включаем прослушку dhcp-запросов на интерфейсе br1-lan: ??[+]??

Теперь надо определиться какие параметры будут отдаваться по dhcp: ???[+]

Address: 192.168.10.0/24;

Gateway: 192.168.10.1;

Netmask: 24;

DNS Servers: 192.168.10.1.

По окончанию

.

На скриншоте в качестве NTP сервера указан адрес роутера, но в базовой поставке раздавать точное время Mikrotik не умеет, можно указать любой другой сервер из сети, либо добавить и настроить пакет ntp(описано в конце HOWTO).

/ip dhcp-server add name=dhcp-pc interface=br1-lan lease-time=08:00:00 address-pool=dhcp-pc

/ip dhcp-server network add address=192.168.10.0/24 dns-server=192.168.10.1 gateway=192.168.10.1 netmask=24

Настройка сервера доменных имен

Если вас не устраивают DNS от провайдера можно добавить в список свои (можно полностью убрать провайдерские DNS выключив опцию Use peer DNS в соответствующих подключениях).Включаем прослушку DNS запросов: ???

/ip dns set allow-remote-requests=yes

Теперь локальная сеть работает, перезапускам сетевой интерфейс (или dhcp-клиент) для получения ip от роутера и можно использовать для подключения по winbox/http/ssh/telnet/ftp/scp ip:192.168.10.1.

Между устройствами в локальной сети появилось связь, при попытке сделать ping до любого ресурса распознается его адрес, но доступ в интернет все еще отсутствует. Пришло время для последнего крупного пункта: настройки пакетного фильтра.

Пакетный фильтр

RouterOS является разновидностью ОС GNU/Linux, в качестве пакетного фильтра применяется netfilter, не могу сказать работает интерфейс напрямую с модулем ядра или с с использованием iptables, но разработчики постарались сделать синтаксис максимально приближенный к последнему.Дабы не описывать каждую команду отдельно давайте немного разберемся. Пакетный фильтр настраивается в ? , нас будут интересовать вкладки (таблицы в терминологии iptables) , и . В каждую таблицу можно добавить ряд правил (как и везде кнопкой [+] ), правила обрабатываются поочередно сверху вниз, поэтому порядок важен. Каждое правило состоит из Условий, разнесенных по трем вкладкам: General, Advanced, Extra и Действия, вкладка Action , есть еще статистика работы правила, но она нам не интересна. Правило может содержать множество условий, главное не делать их противоречивыми. Если проходя по правилам пакет подходит под все условия, он обрабатывается соответствующим действием и дальше не идет (на самом деле некоторые действия пропускают пакет дальше, просто запомните этот факт если планируете в будущем глубже разобраться с netfilter ). В варианте для новичков нам будет достаточно условий из Вкладки General .

Какие будут настройки? У пользователей из локальной сети появится доступ в интернет. Доступ на mikrotik из локальной сети будет ограничен используемыми службами(web, winbox, ssh, dns, ntp), из внешней сети будет открыт доступ по web, но с измененным адресом порта на 9999.

Все необходимые правила описаны в виде таблиц, если боитесь ошибиться или просто лень, открывайте и копируйте в него строки из консольного варианта в конце раздела.

Вкладка

| Условия | Действие | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| # | Chain | Src. Address | Dst. Address | Protocol | Dst.Port | In. Iterface | Out. Interface | Connection Mark | Connection State | |

| 0 | Input | icmp | accept | |||||||

| 1 | Input | 192.168.10.0/24 | tcp | 80,8291,22 | br1-lan | new | accept | |||

| 2 | Input | tcp | 80 | eth1-wan | allow_in | new | accept | |||

| 3 | Input | 192.168.10.0/24 | udp | 53,123 | br1-lan | new | accept | |||

| 4 | Input | established,related | accept | |||||||

| 5 | Output | [!]Invalid | accept | |||||||

| 6 | Forward | 192.168.10.0/24 | br1-lan | eth1-wan | new, established | accept | ||||

| 7 | Forward | 192.168.10.0/24 | eth1-wan | br1-lan | established,related | accept | ||||

| 8 | Input | reject | ||||||||

| 9 | Output | reject | ||||||||

| 10 | Forward | reject | ||||||||

Вкладка

/ip firewall filter

add chain=input protocol=icmp

add chain=input connection-state=new dst-port=80,8291,22 in-interface=br1-lan protocol=tcp src-address=192.168.10.0/24

add chain=input connection-mark=allow_in connection-state=new dst-port=80 in-interface=eth1-wan protocol=tcp

add chain=input connection-state=new dst-port=53,123 protocol=udp src-address=192.168.10.0/24

add chain=input connection-state=established,related

add chain=output connection-state=!invalid

add chain=forward connection-state=established,new in-interface=br1-lan out-interface=eth1-wan src-address=192.168.10.0/24

add chain=forward connection-state=established,related in-interface=eth1-wan out-interface=br1-lan

add action=drop chain=input

add action=drop chain=output

add action=drop chain=forward

/ip firewall nat

add action=masquerade chain=srcnat out-interface=eth1-wan src-address=192.168.10.0/24

add action=redirect chain=dstnat dst-port=9999 protocol=tcp to-ports=80

/ip firewall mangle

add action=mark-connection chain=prerouting dst-port=9999 new-connection-mark=allow_in protocol=tcp connection-state=new

Теперь интернет должен быть доступен, если вам этого достаточно то закрывайте HOWTO и пользуйтесь, если хотите узнать больше дальше пойдет рад дополнений.

Дополнение 1. Имя устройства

Даем устройству имя: ???И задаем его в dns: ???[+]??

Теперь к устройству можно обращаться по доменному имени mikrouter , но только из локальной подсети.

/system identity set name=MikRouter

/ip dns static add name=mikrouter address=192.168.12.10

Дополнение 2. Настройка времени

Настраиваем часы: ????Дополнение 3. Обновление

Обновляем устройство и добавляем пакеты.Заходим на и загружаем архив с обновлениями (Extra Packages) для своего роутера. Распаковываем и оставляем следующие (6.30.2 - актуальная версия на момент написания, обновления выходят достаточно часто):

advanced-tools-6.30.2-mipsbe.npk

dhcp-6.30.2-mipsbe.npk

multicast-6.30.2-mipsbe.npk

ntp-6.30.2-mipsbe.npk

ppp-6.30.2-mipsbe.npk

routing-6.30.2-mipsbe.npk

security-6.30.2-mipsbe.npk

system-6.30.2-mipsbe.npk

user-manager-6.30.2-mipsbe.npk

wireless-6.30.2-mipsbe.npk

В Winbox открываем

и перетаскиваем средствами drag"n"drop указанные выбранные пакеты(в качестве альтернативы можно загрузить через web-интерфейс, либо по ssh средствами scp).

Для обновления достаточно перезагрузить устройство: ??

/system reboot

В дальнейшем для обновления не обязательно загружать пакеты:????

/system package update download

/system package update install

Дополнение 4. Настройка ntp

В предыдущих дополнениях мы настроили часы и добавили пакет NTP, теперь его необходимо настроить.Включаем ntp-client и задаем адреса серверов (можно задать свои любимые) точного времени: ???

Включаем прослушку ntp запросов: ???

/system ntp client set enabled=yes primaty-ntp=48.8.40.31 secondary-ntp=91.206.16.4

/system ntp server set enabled=yes

Дополнение 5. Отключаем лишние службы

Оставим winbox/http/ssh, остальные можно будет включить при необходимости: ? выделяем как на скриншоте и нажимаем [x] .

/ip service

set telnet disabled=yes

set ftp disabled=yes

set api disabled=yes

set api-ssl disabled=yes

set https disabled=yes

set www-ssl disabled=no

set winbox disabled=no

set www disabled=no

Дополнение 6. Отключаем обнаружение и ограничиваем доступ по mactelnet

В winbox есть средства обнаружения устройств находящихся в одной физической сети с ПК, это удобно, но зачем соседям знать что у нас за устройство?Отключаем: ??

. Можно оставить обнаружение для br1-lan (локальная сеть), можно убрать на ваш выбор. Для новых интерфейсов обнаружение включено по умолчанию, не стоит от этом забывать.

/ip neighbor discovery:foreach i in= do={ set $i discovery=no }

Теперь ограничим доступ по mac-адресу(winbox и mactelnet): ??

Отключаем([x]

) all

и добавляем br1-lan

.

Переходим в

и повторяем.

/tool mac-server set [ find default=yes ] disabled=yes add interface=br1-lan /tool mac-server mac-winbox set [ find default=yes ] disabled=yes add interface=br1-lan

Дополнение 7. Включаем UPnP

Многие p2p приложения и online игры требуют UPnP (служба динамического открытия портов) для нормальной работы.Включаем: ??

Добавляем интерфейсы: ?[+]

External: eth1-wan;

Internal: br1-lan.

/ip upnp set enabled=yes /ip upnp interfaces add interface=eth1-wan type=external add interface=br1-lan type=internal

Дополнение 8. Оверлокинг

Если число устройств в сети возрасло на столько, что роутер перестал справляться, можно немного разогнать процессор: ???Для RB 951G - это максимальная частота работы CPU.

/system routerboard settings set cpu-frequency=750MHz

Дополнение 9. Резервная копия настроек

Бекап настроек никогда не будет лишним: ?Name: имя файла (без расширения);

Password: пароль (если не указывать будет использован пароль от пользователя);

Don"t Encrypt: если нет необходимости шифровать бекап.

/system backup save name=router6.30.2 dont-encrypt=yes

Для восстановления достаточно скопировать файл на другое устройство(желательно той-же серии и с той-же версией RouterOS).

Зайти в ? и выбрать файл.

/system backup load name=router6.30.2.backup

P.S. Если примут, напишу продолжение HOWTO про практику настройки резервирования и прочие хитрости с RouterOS.