Контроллер домена работает. Что такое контроллер домена

Установка первого контроллера домена (DC) в новом домене

Чтобы установить Active Directory (AD), откройте Manage Your Server (Управление вашим сервером) из меню Start (Пуск) и щелкните на Add or Remove a Role (Добавление или удаление роли), чтобы запустить мастер Configure Your Server Wizard (Конфигурирование вашего сервера). В окне Server Role (Роль сервера) выберите Domain Controller (Active Directory), чтобы запустить мастер Active Directory Installation Wizard . Щелкните на кнопке Next, чтобы продолжить работу с мастером, используя следующие инструкции для установки вашего первого DC.

- В окне Domain Controller Type (Тип контроллера домена) выберите Domain Controller For A New Domain (Контроллер домена для нового домена).

- В окне Create New Domain (Создание нового домена) щелкните на Domain in a new forest (Домен в новом лесу).

- На странице New Domain Name (Имя нового домена) введите полностью уточненное доменное имя ( FQDN ) для этого нового домена. (То есть введите companyname.com , но не companyname .)

- В окне NetBIOS Domain Name (NetBIOS-имя домена) проверьте это NetBIOS-имя (но не FQDN ).

- В окне Database and Log Folders (Папки для базы данных и журнала) согласитесь с местоположением для папок базы данных и журнала или щелкните на кнопке Browse (Обзор), чтобы выбрать другое место, если у вас есть причина для использования другой папки.

- В окне Shared System Volume (Разделяемый системный том) согласитесь с местоположением папки Sysvol или щелкните на кнопке Browse, чтобы выбрать другое место.

- В окне DNS Registration Diagnostics (Диагностика регистрации DNS), проверьте, будет ли существующий сервер DNS подходящим для этого леса, или, если нет никакого сервера DNS, выберите опцию установки и конфигурирования DNS на этом сервере.

- В окне Permissions (Полномочия) выберите один из следующих вариантов полномочий (в зависимости от версий Windows на клиентских компьютерах, которые будут выполнять доступ к этому DC).

- Полномочия, совместимые с операционными системами до Windows 2000.

- Полномочия, совместимые только с операционными системами Windows 2000 или Windows Server 2003.

- Просмотрите информацию окна Summary (Сводка), и если вам нужно что-то изменить, щелкните на кнопке Back (Назад), чтобы изменить свои опции. Если все в порядке, щелкните на кнопке Next, чтобы начать установку.

После копирования всех файлов на ваш жесткий диск перезагрузите компьютер.

Установка других контроллеров домена (DC) в новом домене

Вы можете добавить любое число других DC в своем домене. В случае преобразования существующего рядового сервера в DC помните, что многие опции конфигурации исчезнут. Например, в этом случае будут удалены локальные пользовательские учетные записи и криптографические ключи. Если на этом рядовом сервере хранение файлов происходило с помощью EFS , то вы должны отменить шифрование. На самом деле после отмены шифрования вам следует переместить эти файлы на другой компьютер.

Чтобы создать и сконфигурировать другие DC в вашем новом домене, запустите мастер Active Directory Installation Wizard , как это описано в предыдущем разделе. Затем выполните шаги этого мастера, используя следующие указания.

- В окне Domain Controller Type выберите Additional Domain Controller For An Existing Domain (Дополнительный контроллер домена для существующего домена).

- В окне Network Credentials (Сетевые опознавательные данные) введите пользовательское имя, пароль и домен, указывающие пользовательскую учетную запись, которую вы хотите использовать для этой работы.

- В окне Additional Domain Controller введите полное DNS-имя существующего домена, где данный сервер станет контроллером домена.

- В окне Database and Log Folders согласитесь с местоположением для папок базы данных и журнала или щелкните на кнопке Browse (Обзор), чтобы выбрать место, отличное от установки по умолчанию.

- В окне Shared System Volume согласитесь с местоположением папки Sysvol или щелкните на кнопке Browse, чтобы выбрать другое место.

- В окне Directory Services Restore Mode Administrator Password (Пароль администратора для режима восстановления служб каталога) введите и подтвердите пароль, который вы хотите назначить учетной записи администратора этого сервера. (Эта учетная запись используется в случае загрузки компьютера в режиме Directory Services Restore Mode.)

- Просмотрите информацию окна Summary, и если все в порядке, щелкните на кнопке Next, чтобы начать установку. Щелкните на кнопке Back, если вы хотите изменить какие-либо настройки.

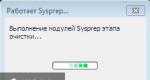

Конфигурация системы адаптируется к требованиям для контроллера домена, после чего инициируется первая репликация. После копирования данных (это может занять определенное время, и если ваш компьютер находится в защищенном месте, то вы можете сделать для себя перерыв) щелкните на кнопке Finish в последнем окне мастера и перезагрузите компьютер. После перезагрузки появится окно мастера Configure Your Server Wizard, где объявляется, что теперь ваш компьютер стал контроллером домена. Щелкните на кнопке Finish, чтобы завершить работу мастера, или щелкните на одной из ссылок в этом окне, чтобы получить дополнительные сведения о поддержке контроллеров домена.

Создание дополнительных контроллеров домена (DC) путем восстановления из резервной копии

Вы можете быстро создавать дополнительные DC Windows Server 2003 в том же домене, что и какой-либо существующий DC, путем восстановления из резервной копии работающего DC Windows Server 2003. Для этого требуются только три шага (которые подробно описываются в следующих разделах).

- Резервное копирование состояния системы существующего DC Windows Server 2003 (назовем его ServerOne) в том же домене.

- Восстановление состояния системы в другом месте, т.е. на компьютере Windows Server 2003, который вы хотите сделать контроллером домена (назовем его ServerTwo).

- Повышение статуса целевого сервера (в данном случае ServerTwo) до уровня DC с помощью команды DCPROMO /adv , введенной из командной строки.

Эту последовательность можно применять во всех сценариях: установка нового домена Windows Server 2003, модернизация домена Windows 2000 и модернизация домена Windows NT. После установки Windows Server 2003 на каком-либо компьютере, вы можете сделать этот компьютер контроллером домена (DC) с помощью данного способа.

Это особенно полезно, если ваш домен содержит несколько сайтов и ваши DC реплицируются через глобальную сеть (WAN), что намного медленнее, чем передача данных через кабель Ethernet. Когда происходит установка нового DC в удаленном сайте, первая репликация тянется очень долго. При данном способе отпадает необходимость в этой первой репликации, а в последующих репликациях копируются только изменения (что занимает намного меньше времени).

В следующих разделах приводятся инструкции по созданию DC этим способом.

Запустите Ntbackup.exe (из меню Administrative Tools или из диалогового окна Run) и выберите следующие опции в окнах мастера.

- Выберите Back Up Files and Settings (Резервное копирование файлов и настроек).

- Выберите Let Me Choose What To Back Up (Я выберу сам то, что нужно копировать).

- Установите флажок System State (Состояние системы).

- Выберите местоположение и имя для файла резервной копии. Я использовал разделяемую точку в сети и назвал файл DCmodel.bkf (файлы резервных копий имеют расширение имени .bkf ).

- Щелкните на кнопке Finish.

Ntbackup выполнит резервное копирование состояния системы в указанном вами месте. Вам потребуется доступ к этой резервной копии с целевых компьютеров, поэтому проще всего использовать разделяемый ресурс сети или записать файл резервной копии на диск CD-R.

Восстановление состояния системы на целевом компьютере

Чтобы восстановить состояние системы на компьютере Windows Server 2003, который вы хотите сделать контроллером домена, перейдите на этот компьютер (он должен иметь доступ к файлу резервной копии, который вы создали на исходном компьютере). Запустите на этом компьютере Ntbackup.exe и выберите следующие опции в окнах мастера.

- Выберите Restore Files and Settings (Восстановление файлов и настроек).

- Укажите местоположение файла резервной копии.

- Установите флажок System State.

- Щелкните на кнопке Advanced (Дополнительно).

- Выберите в раскрывающемся списке вариант Alternate Location (Другое место) и введите местоположение на локальном жестком диске (например, вы можете создать папку с именем ADRestore на диске C).

- Выберите вариант Replace Existing Files (Заменить существующие файлы).

- Установите флажки Restore Security Settings (Восстановить настройки безопасности) и Preserve Existing Volume Mount Points (Сохранить существующие точки монтирования томов).

- Щелкните на кнопке Finish.

Ntbackup восстанавливает состояние системы в пяти подпапках в том месте, которое вы указали в мастере. Имена этих папок соответствуют следующим именам компонентов состояния системы:

- Active Directory (база данных и файлы журналов)

- Sysvol (политики и скрипты)

- Boot Files (Файлы загрузки)

- Registry (Реестр)

- COM+ Class Registration Database (База данных регистрации классов COM+)

Если вы запускаете программу DCPROMO с новым ключом /adv , то она ищет эти подпапки.

В диалоговом окне Run (Выполнить) введите dcpromo /adv , чтобы запустить мастер Active Directory Installation Wizard . Используйте следующие инструкции, чтобы сделать свой выбор в каждом окне этого мастера.

- Выберите вариант Additional Domain Controller for Exiting Domain.

- Выберите вариант From These Restored Backup Files (Из следующих восстановленных файлов резервной копии) и укажите местоположение на локальном диске, где вы хотите восстановить резервную копию. Это должно быть место, где находятся приведенные выше пять подпапок.

- Если исходный DC содержит глобальный каталог, то появится окно мастера, где спрашивается, хотите ли вы поместить глобальный каталог на этот DC. Выберите ответ Yes или No в зависимости от ваших планов конфигурирования. Процесс создания DC будет проходить несколько быстрее, если выбрать ответ Yes, но вы можете решить, что глобальный каталог нужно держать только на одном DC.

- Введите опознавательные данные, позволяющие выполнить эту работу (имя и пароль администратора).

- Введите имя домена, в котором будет действовать этот DC. Это должен быть домен, членом которого является исходный DC.

- Введите местоположения для базы данных Active Directory и журналов (лучше всего использовать местоположения, заданные по умолчанию).

- Введите местоположение для SYSVOL (и здесь лучше всего использовать местоположение по умолчанию).

- Введите пароль администратора, чтобы использовать его на тот случай, если придется загружать этот компьютер в режиме Directory Services Restore Mode.

- Щелкните на кнопке Finish.

Dcpromo повысит статус этого сервера до контроллера домена, используя данные, содержащиеся в восстановленных файлах, а это означает, что вам не придется ждать, пока будет выполнена репликация каждого объекта Active Directory с существующего DC на этот новый DC. Если какие-либо объекты будут изменены, добавлены или удалены после того, как вы начнете этот процесс, то при следующей репликации это будет вопросом нескольких секунд для нового DC.

По окончании этого процесса перезагрузите компьютер. После этого вы можете удалить папки, содержащие восстановленную резервную копию.

У меня возникла необходимость развернуть службу Active Directory в территориально разделенных местах, сети которых объединены с помощью vpn. На первый взгляд задача кажется простой, но лично я раньше подобными вещами не занимался и при беглом поиске не смог найти какую-то единую картину или план действий в таком случае. Пришлось собирать информацию из разных источников и самому разбираться с настройками.

Из этой статьи вы узнаете:

Планирование установки Active Directory в разных подсетях

Итак, у нас имеется две подсети 10.1.3.0/24 и 10.1.4.0/24 , в каждой из которых некоторое количество компьютеров и сетевых шар. Нужно объединить все это в один домен. Сети соединены между собой vpn тоннелем, компьютеры пингуют друг друга в обе стороны, проблем с сетевым доступом нет.

Для нормальной работы службы Active Directory установим в каждой подсети по контроллеру домена и настроим репликацию между ними. Использовать будем Windows Server 2012R2. Последовательность действий следующая:

- Устанавливаем контроллер домена в одной подсети, поднимаем на нем новый домен в новом лесу

- Устанавливаем контроллер домена во второй подсети и добавляем его в домен

- Настраиваем между доменами репликацию

Первый контроллер домена будет называться xs-winsrv с адресом 10.1.3.4 , второй — xm-winsrv 10.1.4.6 . Домен, который мы будем создавать будет называться xs.local

Настройка контроллеров домена для работы в разных подсетях

Первым делом устанавливаем контроллер домена в новом лесу на первом сервере xs-winsrv . Подробно останавливаться на этом я не буду, в интернете много обучалок и инструкций на эту тему. Все делаем стандартно, ставим AD, DHCP и DNS службы. В качестве первого DNS сервера указываем локальный ip адрес, в качестве второго 127.0.0.1 :

Дальше устанавливаем Windows Server 2012R2 на второй сервер xm-winsrv . Теперь делаем несколько важных шагов, без которых добавить второй сервер в домен не получится. Оба сервера должны по имени пинговать друг друга. Для этого в файлы C:\Windows\System32\drivers\etc\host добавляем записи друг о друге.

В xs-winsrv добавляем строку:

10.1.4.6 xm-winsrv

В xm-winsrv добавляем:

10.1.3.4 xs-winsrv

Теперь второй важный момент. На сервере xm-winsrv указываем в качестве первого DNS сервера первый контроллер домена 10.1.3.4:

Теперь оба сервера резолвят друг друга. Проверим это в первую очередь на сервере xm-winsrv , который мы будем добавлять в домен:

После этого сервер xs-winsrv нужно перенести из сайта Default-First-Site-Name в новый созданный для него сайт. Теперь все готово для добавления второго сервера в домен.

Добавление второго контроллера домена из другой подсети

Идем на второй сервер xm-winsrv, запускаем мастер добавления ролей и добавляем так же как и на первом сервере 3 роли — AD, DNS, DHCP. Когда будет запущен Мастер настройки доменных служб Active Directory, выбираем там первый пункт — Добавить контроллер домена в существующий домен , указываем наш домен xs.local :

На следующем шаге в параметрах контроллера домена указываем имя сайта, к которому мы присоединим контроллер:

Напомню, что это должен быть сайт, к которому привязана подсеть 10.1.4.0/24. Первый и второй контроллеры оказываются в разных сайтах. Не забываем поставить галочку Глобальный каталог (GC) . Дальше все настройки оставляем по-умолчанию.

После перезагрузки сервера, он окажется в домене xs.local . Зайти под локальным администратором не получится, нужно использовать доменную учетную запись. Заходим, проверяем прошла ли репликация с основным контроллером домена, синхронизировались ли записи DNS. У меня все это прошло благополучно, всех пользователей и записи DNS второй контроллер домена забрал с первого. На обоих серверах в оснастке Active-Directory — сайты и службы отображаются оба контроллера, каждый в своем сайте:

На этом все. Можно добавлять компьютеры в обоих офисах в домен.

Добавлю еще один важный момент для тех, кто будет все это настраивать на виртуальных машинах. Нужно обязательно на гостевых системах отключить синхронизацию времени с гипервизором. Если этого не сделать, то в какой-то момент контроллерам домена может стать плохо.

Надеюсь, что я все сделал правильно. Глубоких знаний в репликации Active Directory у меня нет. Если у кого-то есть замечания по содержанию статьи, напишите об этом в комментариях. Всю информацию я собрал в основном по форумам, где задавали вопросы или решали проблемы по схожей тематике работы домена в разных подсетях.

Онлайн курс "Администратор Linux"

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Администратор Linux» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров. Проверьте себя на вступительном тесте и смотрите программу детальнее по.Контроллер домена — сервер, который работает под управлением операционной системы Windows Server, с установленной доменной службой Active Directory. В данной статье кратко рассмотрим назначение контроллера домена, его функции и важность правильной настройки.

Назначение

Чтобы не вдаваться в большое число специальных терминов, контроллеры доменов являются серверами, поддерживающими работу Active Directory. Они хранят информацию об учетных записях пользователей и компьютеров, входящих в домен, схему, а также собственную копию базы данных Active Directory, поддерживающую запись. Помимо этого, контроллеры домена выступают в роли центрального компонента безопасности в домене. Подобная организация позволяет гибко настраивать политики безопасности в рамках корпоративной сети, а также разрешать, или наоборот, запрещать определенным группам пользователей доступ к тем или иным ресурсам.

Основные функции контроллера домена:

- Хранение полной копии информации Active Directory, которая относится к конкретному домену, управление и репликация данной информации на другие контроллеры входящие в данный домен;

- Репликация информации каталога, относящейся ко всем объектам домена Active Directory;

- Разрешение конфликтов репликации, когда один и тот же атрибут был изменен на разных контроллерах до момента инициализации репликации.

Преимущества для бизнеса

Преимущества централизованной системы на базе контроллеров домена:

- Единая база данных для аутентификации. Контроллер домена хранит все учетные записи в одной базе данных и каждый пользователь, входящего в домен компьютера, обращается к контроллеру домена для входа в систему. Разделение пользователей по соответствующим группам позволяет упростить организацию распределенного доступа к документам и приложениям. Таким образом, при появлении нового сотрудника, достаточно создать для него учетную запись в соответствующей группе и сотрудник автоматически получит доступ ко всех необходимым сетевым ресурсам и устройствам. При уходе сотрудника достаточно заблокировать его учетную запись для отзыва всех доступов.

- Единая точка управления политиками. Контроллер домена позволяет распределять учетные записи компьютеров и пользователей по организационным подразделениям и применять к ним различные групповые политики, определяя настройки и параметры безопасности для группы компьютеров и пользователей (напр. доступ к сетевым принтерам, набор необходимых приложений, настройки браузера и т.д). Таким образом, при добавлении в домен нового компьютера или пользователя, он автоматически получит все настройки и доступы, определенные для того или иного подразделения.

- Безопасность. Гибкая настройка процедур аутентификации и авторизации, в совокупности с централизованным управлением позволяют значительно повысить безопасность IT-инфраструктуры в рамках организации. Помимо этого, физически контроллер домена устанавливается в специальном месте, защищенном от внешнего доступа.

- Упрощенная интеграция с другими сервисами. Использование контроллера домена в качестве единой точки аутентификации позволяет пользователям использовать одну и ту же учетную запись при работе с дополнительными инструментами и службами (напр. почтовые службы, офисные программы, прокси-серверы, мессенджеры, и т.д).

Настройка

Контроллер домена на базе доменной службы Active Directory является ключевым элементом IT-инфраструктуры, обеспечивающий контроль доступа, а также защиту данных в рамках организации. От корректной настройки контроллера домена зависит функционирование не только самого контроллера домена, но также и Active Directory в целом (например, распространение политик безопасности и правил доступа), что в свою очередь влияет на работу всех сопутствующих служб и сервисов, а также определяет уровень безопасности.

Именно поэтому, если ваша компания планирует оптимизировать процедуры доступа к корпоративным ресурсам, повысить безопасность и упростить рутинные административные задачи путем перехода на централизованное управление, специалисты IT Svit помогут в решении вопросов правильного планирования структуры масштабируемой корпоративной сети и ее компонентов, а также настройки и дальнейшего развертывания контроллера домена в данной сети.

Что такое контроллер домена

Контроллер домена обеспечивает централизованное управление сетевыми устройствами, то есть доменами. В контроллере хранится вся информация с учетных записей и параметров пользователей сети. Это параметры безопасности, локальной политики и многие другие. Это, своего рода, сервер, который полностью контролирует определенную сеть или сетевую группу. Контроллер домена - это, своего рода, набор специального программного обеспечения, которое осуществляет запуск различных служб Active Directory. Контроллеры работают под управлением определенных операционных систем, таких как Windows server 2003. Мастер установки Active Drive позволяет создавать контроллеры доменов.

В операционной системе Windows NT, как основной сервер, используется основной контроллер домена. Другие используемые серверы используются как резервные контроллеры. Основные контроллеры PDС могут решать различные задачи, связанные с членством пользователей в группах, создание и изменение паролей, добавление пользователей и многие другие. После чего данные передаются на дополнительные контроллеры BDC.

В качестве контроллера домена может использоваться программное обеспечение Samba 4, если установлена операционная система Unix. Это ПО также поддерживает и другие операционные системы, такие как windows 2003, 2008, 2003 R2 и 2008 R2. Каждая из операционных систем при необходимости может расширяться в зависимости от конкретных требований и параметров.

Применение контроллеров домена

Используются контроллеры доменов многими организациями, в которых расположены компьютеры, подключенные между собой и в сеть. В контроллерах хранятся данные каталогов и осуществляется контроль входа и выхода пользователей в систему, а также управление взаимодействием между ними.

Организациям, использующим контроллер домена, необходимо решить то, какое количество их будет использоваться, распланировать архивирование данных, физическую безопасность, обновление сервера и другие необходимые задачи.

Если компания или организация небольшая и в ней используется всего одна доменная сеть, то достаточно использовать два контролера, которые способны обеспечить высокую стабильность, отказоустойчивость и высокий уровень доступности сети. В сетях, которые делятся на определенное количество сайтов, на каждом из них устанавливается по одному контроллеру, что позволяет добиться необходимой работоспособности и надежности. Благодаря использованию контроллеров на каждом сайте, можно значительно упростить вход пользователей в систему и сделать его более быстрым.

Сетевой трафик можно оптимизировать, чтобы это сделать, необходимо установить время обновлений репликации тогда, когда нагрузка на сеть будет минимальной. Настройка репликации позволит значительно упростить работу и сделать ее более производительной.

Добиться максимальной производительности в работе контроллера можно в том случае, если домен будет являться глобальным каталогом, что позволит запрашивать любые объекты по конкретному весу. При этом важно помнить, что включение глобального каталога влечет за собой значительное увеличение трафика репликации.

Контроллер домена хозяина лучше не включать, если используется больше одного контроллера домена. При использовании контроллера домена очень важно заботиться о безопасности, потому как он становится достаточно доступным для злоумышленников, желающих завладеть необходимыми для обмана данными.

Особенности установки дополнительных контроллеров домена

Для того чтобы добиться более высокой надежности в работе необходимых сетевых служб, необходима установка дополнительных контроллеров домена. В результате, можно добиться значительно более высокой стабильности, надежности и безопасности в работе. Быстродействие сети в таком случае станет значительно выше, что является очень важным параметром для организаций, которые используют контроллер домена.

Для того чтобы контроллер домена работал правильно, необходимо произвести некоторые подготовительные работы. Первое, что нужно сделать, это проверить параметры TCP/IP, они должны быть правильно установлены для сервера. Важнее всего проверить DNS имена на сопоставления.

Для безопасной работы контроллера домена необходимо использовать файловую систему NTFS, обеспечивающую более высокую безопасность в сравнении с файловыми системами FAT 32. Для установки на сервере нужно создать один раздел в файловой системе NTFS, на котором будет находиться системный том. Также обязательно необходим доступ к DNS серверу с сервера. Служба DNS устанавливается на этом или дополнительном сервере, который должен поддерживать ресурсные записи.

Для того чтобы правильно настроить контроллер домена, можно использовать Мастер настройки, с помощью которого можно добавлять выполнение определенных ролей. Для этого нужно будет зайти в раздел администрирование через панель управления. В качестве роли сервера необходимо указать контроллер домена.

Контроллер доменов на сегодняшний день является незаменимым для сетей и сайтов, которыми пользуются различные организации, учреждения и компании во всех сферах деятельности человека. Благодаря ему, обеспечивается высокая производительность в работе и безопасность, которая в компьютерных сетях имеет особое значение. Роль контроллера домена очень важна, потому как он позволяет осуществлять управление областями домена, построенными на компьютерных сетях. В каждой операционной системе есть определенные нюансы, связанные с работой контроллеров домена, но принцип и его назначение везде одинаковое, поэтому разобраться с настройками не так сложно, как может показаться в самом начале. Тем не менее, очень важно, чтобы настройкой контроллеров домена занимались специалисты, чтобы в конечном итоге получить высокую производительность и безопасность во время работы.

Контроллеры домена, работающие под управлением Windows Server 2003, хранят данные каталога и управляют взаимодействиями пользователя и домена, включая процессы входа пользователя в систему, проверку подлинности и поиски в каталоге. Контроллеры домена создаются при использовании мастера установки Active Directory .

В Windows NT Server контроллер домена для надёжности создается в связке с основным контроллером домена, резервный контроллер домена . В Windows 2000 и Windows Server 2003 все равны.

Windows NT

В сетях Windows NT один сервер использовался в качестве основного контроллера домена (PDC), а все остальные серверы, выполняли роль резервных контроллеров домена (BDC).

BDC мог выполнять аутентификацию пользователей в домене, но все обновления в домене (добавление новых пользователей, изменение паролей, членство в группах и т. д.) могли быть сделаны только через PDC, которые затем распространялись на все резервные контроллеры домена. При недоступном PDC, не удавалось осуществить обновления. Если PDC был постоянно недоступен, существующий BDC мог быть повышен до роли PDC.

Windows 2000

Windows 2000 и более поздние версии введен Active Directory (AD), которая практически свела на нет концепцию основного и резервного контроллеров домена в пользу нескольких хозяев репликации (модель одноранговой репликации (англ. ) ).

Тем не менее, существует несколько ролей, которые по умолчанию устанавливаются на первый DC в сети. Они называются Flexible single-master operations (FSMO). Некоторые из этих ролей отвечают за домен , другие за лес доменов . Если сервер, выполняющий одну из этих ролей недоступен, домен продолжает функционировать. В случае, если сервер недоступен постоянно, роль контроллера может на себя взять другой DC (процесс, известный как «захват» роли).

Windows Server 2008 и более поздние версии могут использоваться в качестве Read Only Domain Controller (RODC). Обновление информации на них возможно через репликацию с других DC.

Samba 4.0/4.1

В Unix-подобных системах Samba 4.x может работать в качестве контроллера домена, поддерживает схемы леса доменов Windows 2003, 2003 R2, 2008, 2008 R2, которые в свою очередь могут быть расширены , может использоваться в качестве RODC .