Секреты взлома компьютера. Как взломать компьютер - инструкция от хаккера.

Нам будет необходимо:

-Сканер портов (Или сканер безопасности)

Телнет клиент (Он входит в стандартную комплектацию Windows-a)

Radmin viewer (Это тоже прога для удалённого администрирования,подробней ниже)

Это всё самое необходимое.И так,для того чтоб хакнуть чужой комп я чаще всего пользуюсь такими методами:

Через порт радмина (4899 порт)

Телнет порт (23 порт)

Вот такими способоми я чаще всего ломаю компы.А теперь давайте рассмотрим каждый из них.

Начнём с радмина:

РАДМИН (Radmin):

Я видел видео по проникновению на чужой комп используя

радмин,автор этого видео FIXER,но всё таки я опишу этот хитрый и

простой способ ещё раз,так как этот способ входит в мою статью,и может

кто не смотрел видео.

Радмин,порт которого 4899,используеться для удалённого

администрирования,для того чтоб открыть порт радмина,на компе должен

быть установлен и запущен сервер радмина.Мы сейчас и будем искать жертв

с открытым 4899 портом.

Я для этого буду использовать сканер уязвимостей XSpider.

Запускаем XSpider,и создаём новый профиль (Профиль-Новый):

В появившимся окне,начнём давайте с нижней вкладки,переходим к вкладке

"NetBIOS",снимаем все галочки,переходим к следующей,Telnet,от туда тоже

снимаем галочки,переходим к следующий,SQL,и от туда убираем галки,и так

идя с низу вверх,убираем галки со всех вкладок (всеголишь снимаем

галки,и не меняем никакие параметры) когда дошли до вкладки "Сканер

Портов",останавлеваемся на этой вкладке,и видим там надпись в низу окна:

Файл портов: default.prf

Жмём на кнопку которая справо этой надписи,в появившимся окне жмём в

верху на запись "Новый",в ещё одном появившемся окошке жмём кнопку

"Выбрать",В появившемся окне,в поле "Коментарий" давайте впишем 4899.В

нижнее поле в том же окне с названием "Добавить прт[ы]:"

Вписываем 4899,этим мы указываем порт,жмём добавить,затем нажимаем на

"Сохранить как...",В поле "Имя файла" вписываем 4899,и жмём

"Сохранить".Далее в появившемся списке профилев выбираем наш созданный

"4899" и жмём "Выбрать".Далее в оставшемся окне насройки

профиля,переходим к вкладке NetBIOS,и жмём там "Сохранить как...",пишим

в поле "имя файла" 4899 и жмём "Сохранить".

Уффф...,после долгих мучений на этом настройка профиля окончена,ПРОФИЛЬ

СОЗДАН!Теперь выбираем наш профиль,(Профиль-Применить Существующий)

кликаем по нему один раз,и жмём выбрать.

Теперь когда профиль создан и выбран,нужно просканить определённый

диапазон IP адресов,(помните что максимальный это 255.255.255.255) ВЫ

щас думайте,а какой ваще диапазон сканить надо?Да любой,хоть вдоль и

поперёк.Я выбрад себе один диапазон,и буду сканить от 79.126.27.0 до

79.126.27.255

Жмём в Спайдере "Добавить диапазон",вписываем нужный,и жмём ОК,когда

спайдер найдёт все компы в этом диапазоне,начинайте сканировать.Ну вто

допустим мы начали сканить диапазон

79.126.27.0 - 79.126.27.255.

Когда спайдер находит жертву с открытым 4899 портом тот айпи

выделяеться зелённым цветом.Это и будет комп с 4899 портом.Ну вот

просканив этот диапазон я один раз нашел уязвимый комп,это

19.126.27.202.

Теперь берём прогу Radmin Viewer (Не спутайте с Radmin

Server!!),запускаем,вписываем туда найденный IP жертвы с открытым 4899

портом,выбераем режим подключения,для удобства выберайте

"File-transfer",и подключаемся,Если версия сервера радмина

установленная на компе жертвы ниже 2.2,то попросит только

пароль,пробуем пасс по дефолту,по дефолту он всегда стоит 12345678,если

не подошел,то тогда придёться использовать брутер,но чаще всего стоит

по дефолту.Для радмина брутэра нету,но один чел его написал,и он у меня

есть,если кому надо,то стучите в асю,скину брутер.

Ну вот,допустим пароль подошел,и после этого мы попадаем в комп к

жертве,и творим чё хотим))Чё творить это уже ваше дело)).Вот таким

простым способом мы получили доступ к удалённому компу.

Тепеь давайте рассмотрим взлом через телнет.

Искать компы с открытым 23 портом телнетом можно также как я описывал

во взломе с радмином,только при настройке профиля,указываем 23 порт а

не 4899 порт.И всё,всё также,только мы указали 23 порт.Пасс по дефолту

стоит или 1234 или 12345.Если не подошел то пробуй те как я и говорил

брутфорс.Подойдёт BrutusAET2.

Я тут описал только самый простой способ искать телнет порты и

взламывать,может кто то использует и другой,но я описал как этим

пользуюсь я.

Ну вот,эти 2 метода которыми я пользуюсь чтоб хакнуть комп.

Ну а если надо взломать комп знакомого или друга,то тогда пользуюсь

трояном.

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится Тогда, да. Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

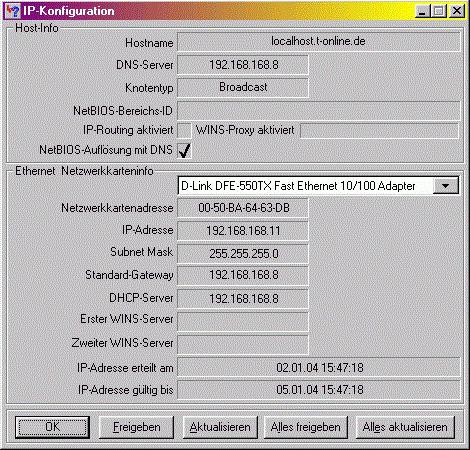

Прежде чем приступать к работе, в (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт - защищенный терминал, жирный - слабо защищенный, жирный красный - без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне - кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 - порт Radmin, 3389 - Remote Desktop 23 - Telnet.

Программа Lamescan

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.

Домашний компьютер - отличное и при этом наиболее уязвимое место для атаки. Взломав чужой ПК, можно не только просмотреть информацию, сохраненную в его памяти, но и узнать номера банковских и виртуальных карт, а затем снять с них все деньги. Ресурсы самого компьютера - пространство жесткого диска, скорость процессора, а также скорость соединения с интернетом помогут в нападении на другие компьютеры, находящиеся в одной сети с потенциальной жертвой. Перед тем как совершить хакерскую атаку, подумайте, что дело это противозаконное и уголовно наказуемое. Если вас это не пугает, наша статья для вас.

Взлом компьютера через Dark Comet

Dark Comet, или «Крыса, - одно из популярных средств удаленного управления компьютером. Хотя официальная разработка «Черной кометы» прекратилась еще в 2012 году, в хакерской среде можно до сих пор встретить усовершенствованные варианты проги. Работать с ней нужно следующим образом:

- Выполнив настройки, кликните по кнопке «Bulid The Stub»и сохраните файл.

Скачайте и установите Dark Comet на компьютер, запустите ее. По окончании запуска откроется окно, в котором нужно выбрать команду «Dark Comet RAT» - «Server Module» - «Full Editor».

В новом окошке выберите «Stub Finalization», укажите тип расширения (.exe, .pif или.bat), затем подберите одну из иконок. По желанию в меню «Network Settings» в поле «Title» вы можете вбить какой-то текст, например, «Еrror», «Fool», «Ты взломан» и т.п.

Как только программа «поймает» какого-то юзера, вы сможете начать управлять им: украдете пароли, просмотрите документы, удалите важные файлы и т.п. Те, кто любит позлорадствовать, могут отключить рабочий стол своей жертвы, сыграть ему на виртуальном пианино, отправить сообщение и т.п.

Среди других софтов для удаленного доступа - программы RMS , Radmin , LogMeIn и .

Управление чужим ПК с помощью Skype

Очень простой способ доступа к чужому ПК, который особенно пригодится в тех случаях, когда вы хотите подгадить обидевшему вас человеку. Делается это так:

- Выбираете обидчика в списке пользователей Skype. Кликаете левой кнопкой мыши по его имени - в появившемся окошке, напротив поля Skype, копируете логин пользователя.

- Заходите на сайт mostwantedhf.info , вводите в поле «User» скопированный ник и кликаете по кнопке «Resolve». После обработки запроса сайт выдаст нужный вам IP.

- Зайдите в программу Essential NetTools (скачать ее можно ), выберите в меню «NBScan», введите в строку «Конечный IP-адрес» найденный вами «айпи».

- Нажмите старт. Если в окне «NBScan» ничего не отобразится, значит, нужный вам пользователь отсутствует в сети либо заблокировал доступ к нему. Если все в порядке, вы увидите его в списке. Кликните по записи правой кнопкой мыши и подтвердите команду «Открыть компьютер».

После этого в своей «Сети» вы увидите папки, сохраненные на чужом ПК, и сможете мстить свой жертве: удалять документы, важные скрипты и т.п. ip-whois.net ;

Шпионские программы

Шпионское программное обеспечение - еще один способ проникновения к системным папкам пользователей. Зараженный вирусом компьютер будет отправлять всю информацию на ваш электронный ящик, записывать все, что его владелец вводит на клавиатуре и т.д.

Для установки шпионского ПО вы сможете использовать ActiveX-компоненты или троянские программы категории TrojanDownloader для удаленного администрирования, например, ALB или LD. Запустить сервер на удаленной машине вы сможете парой простых способов:

- Через «шары». Если вы пытаетесь войти в чужие ПК через расширенные ресурсы (порносайты, хакерские порталы, сервисы для скачивания бесплатной музыки и видеофильмов), чтобы позже снова не сканить диапазон, закачайте шпиона, предварительно настроив его работу: «Диск C / Windows / Главное меню / Программы / Автозагрузка». После перезагрузки системы троян запустится автоматически.

- Социнженерия. Впихнуть зараженный файл потенциальным пользователям вы сможете с помощью программы Joiner v2.1. Например, вы желаете поздравить кого-то с днем рождения или каким-либо праздником: склеиваете сервер трояна с вашей открыткой или видеопоздравлением и шлете его по почте своим потенциальным жертвам. Открыв письмо, пользователи активируют вирус и открывают доступ к управлению своих машин.

Рад приветствовать Вас! Из заголовка поста я имею ввиду самый прямой смысл! Это именно так: взломать компьютер может совершенно любой человек, и не важно сколько ему лет, какая у него профессия и прочие. Я же сегодня опишу самый простой и в тоже время 100%-нтный способ попасть в чужой компьютер.

На этом примере и будет ясно, что взламывать чужие компы – может каждый. Как бы это печально не звучало, но факт остаётся фактом.

Примечание: Если у Вас в этом деле опыта нет, то рекомендую прочитать пост до конца. Людям, которые уже имеют опыт в данной теме вряд ли будет, что-то интересно из этого поста.

Это не инструкция и не побуждения к действию. Вообще когда я создавал этот блог, я не преследовал мысли писать посты на подобную тему и тем более пошагово описывать действия для взлома чужих компьютеров.

Поэтому я и сказал выше, что именно опишу, а не дам подробной инструкции, как, что пошагово делать, что бы попасть в чужой компьютер.

ЭТО просто мой рассказ! Рассказ о том, как мне самому ещё несколько лет назад удавалось получить доступ и полный контроль над чужими компьютерами, которых только за одну ночь можно было на взламывать пол сотни. Мой рекорд за ночь около 80-десяти компов!

Кто-то может подумать «Вот сидит сволочь такая и хвастается» нет, это не так, поверти.

ВАЖНО: По понятным причинам – Я расскажу про способ, который уже устарел, НО ДО СИХ ПОР им можно пользоваться (Как это не странно) и успешно взламывать чужие компьютеры.

Цель поста: просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов!!!

С чего все начиналось или как я узнал про взлом компьютеров

Я не буду рассказывать, зачем я это делал, для чего и зачем мне это надо было. Так как, считаю, что это не особо интересно…

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать.

Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе.

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам. Именно получал, а не взламывал!!!

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ!!! А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

Как все было. Получения доступа

Узнав про то, что нужно делать, и опять же – Это легко. Я приступил к делу.

Пошел в интернет, скачал сканер портов, мне тогда понравился «vnc scanner gui»

Разыскал списки диапазонов IP адресов всея Руси и её регионов, и это оказалось совершенно просто!!!

Дыра заключалось в порту «4899» (Я об этом ещё скажу пару слов) взял я эти списки IP адресов, просканировал на 4899 порт и получил внушительное количество ИПов с открытым 4899 портом.

Теперь дело оставалось за малым. Нужно было скормить полученные адреса после скана программе вот с таким интересным и осмысливающим названием «Lamescan»

Ну а роль этой проги заключалось в банальном подборе пароля и логина, которые можно было выдумать самому или взять в интернете самые часто используемые пользователями.

И если она находила совпадения, а находила она их вообще всегда, то получался такой список.

«У меня даже остался старый список подобранных паролей!»

Заключение

Как Вы уже заметили, сложного не чего нет, согласны? Это может сделать любой ребёнок. У меня в ту ночь подобралось около 80-ти компьютеров. Будь я не адекватным идиотом, сколько бед я мог бы принести хозяевам этих компьютеров?

Данный вариант проникновения в чужой компьютер ДО СИХ ПОР остаётся Актуальным!!!

Совет: Следите, что бы не было запущенного процесса «r_server.exe» если таковой имеется, срочно убивайте его и удаляйте файл (r_server.exe) из папки «system32» (НО! Если вы намеренно не пользуетесь программой Radmin).

Radmin – это программа для удалённого управления компьютером. Она коммерческая! Radmin.ru

Дело в том, что умельцы взяли компоненты от оригинального радмина, сам сервер (r_server.exe) и ещё пару DLL нужных для работы и собрали «Скрытый Radmin» получилось, что Radmin сидит в системе и пользователь даже не догадывается до этого!

Таких зараженных компьютеров было много и к некоторым из них удавалось подобрать пароль используя «Lamescan»

Сам же сервер радмина висел на порту 4899 именно поэтому и нужно было сканировать на этот порт.

Были ситуации, когда люди в своих целях пользовались «Radmin-ом» но в версии программы 2.0 или 2.2 точно не вспомню, на серверной части программы по умолчанию стоял пароль «12345678» или «1234567» многие пользователи просто не меняли его и по этой причине появились тысячи уязвимых компьютеров.

Оставалось просканировать диапазон IP адресов и проверить каждый адрес с открытым портом 4899 подходит или нет стандартный пароль.

Как правило стандартные пароли подходили и очень очень часто!

Тип статьи:

Со старой ХакЗоны.

Виды взломов

Существует куча просто различных разновидностей взломов… Начиная от примитивного локального sharin`га и кончая взломом серверов со сложной ssl защитой, взломов cgi скриптов… Я же буду рассказывать о наиболее распространенном виде взлома - Это программный взлом, что это такое вы сейчас узнаете:)

Взлом:

Для взлома чужого (удаленного) компьютера (получение полного управления) или доступ ко всем ресурсам компьютера вам нужно знать следующее:

1) Вам очень легко стать Хакером;) если вы знаете какой нибудь профессиональный язык программирования например C++ или Visual C++ или Delphi или еще какой нибудь поддерживающий 16-32 битные современные приложения (наиболее часто встречаются в сети Windows95/98 у обычных Users- Lamers(UL))

2) Вы не знаете никакого языка но вы очень хочете стать Хакером;) Самый многочисленный вид людей населяющих сеть;) Эдакий полу UL ;)

Итак приступим ко взлому господа:

Группа 1 порядок действий:

Вы знаете язык!!! Это круто!!! Вы хорошо его знаете? Если плохо то идите учите, читайте порядок действий группы № 2 или идите смотрите www.microsoft.com/. Если хорошо - то:

1) Вам необходимо написать 16-32 битное прилдоженьице типа: Client Server.Причем придется писать 2 программы...(читай дальше).Особенности серверской части программы: Сервер должен: грузиться вместе с видовсом, должен быть невидим при нажатии Ctrl+Alt+Del, невидим вообще на экране виндовса, выполнять следующие действия: передавать невидимо на Клиента (по запросу клиентской части, проще всего это зделать используя в программе собственные команды типа GetFolderTreeDrive или GetScreenShot-ну если вы грамотный программер - то вы меня поймете:)) и так далее и сколько вам нужно и чего нужно получить от удаленного компа столько и делайте.

2) Все протестировано и готово к работе.Как впарить «Сервер» UL`у? Да проще пареной репы… Поверте мне;) Например приклеить это к какой нибудь нужной программке и послать ее (например на сервер с программами общего пользования;)) для склейки программ (причем запускается первой ваша а потом приклееная;)) используйте специального клиента о которои я расскажу пожже.Или пошлите «другу» новый чат;)

Группа 2 порядок действий:

1) Да… Дело худо… Но не все потеряно… Ура радуйся:) Существует куча уже зделанных программ типа Client Server.Которыми сеть запруднена до предела;) Единственное что нужно дак это разобраться в работе прогрвммы, что поверте мне легче изучения языка;) Итак наиболее распространенная программа это BO или Back Orifice, что в дословном переводе обозночает: Администрирование Через Задний Проход;) Ее можно скачать по адресу: www.cultdeadcow.com/ . Или программа NetBus или NetBus Pro которую можно найти практически в любом поисковом сервере www.yandex.ru/ Короче таких программ море… Ищите и найдете:) Единственный минус этих программ является одно - Они очень быстро попадают в определение Антивирусов и лечатся антивирусами: www.dials.ru/ Но вы представляете себе и это даже не проблема:) Потому как существует куча программ коорые специальным образом сжимают - кодируют текст программы и антивирус уже бессилен!!! Пример такой программы можно привести программу: NeoLite расположенную по адресу: www.neoworx.com/. .Подробно об этих программах вы узнаете прочитав все до конца:)

2) Все, увас есть одна из таких программ, вы сами разобрались как она работает!!! Это тоже подвиг! Теперь читайте пункт №2 для группы людей №1 !!!

Описание программы Back Orifice

Пакет программы BO состоит из 4 файлов и больше… Мы не будем рассматривать плугины, а рассмотрим основные 4 компонента.Итак: BoServ.exe - Этот файл является «сервером» (см.выше.) Он как раз и отсылается в чистом виде к машине, которую нужно взломать.После запуска программа автоматически прописывается в автозагрузку Windows и «не видна» без вооруженного глаза.Но стоит просмотреть список текущих процессов (например с помощью программы PrcView (см.выше.)) и мы сразу увидим непонятный файл типа.exe.Это и есть «сервер» Bo.Так же он создает библиотеку в Windowssystemwindll.dll.При удалении которой компьютер можно считать очищеным от Bo ;)

BoGui.exe - Этот файл является «клиентом» (см.выше.).И находится у Хакера;).При помощи этой программы можно управлят удаленным компьютером (см.ниже.)

BoConfig.exe - Является файлом при помощи которого файл BoServ.exe можно склеить с любой программой.Плюс ко всему можно установить порт сервера, пароль сервера, название и т.д.

BoClient.exe - Это приложение является такой же частью как и BoGui.exe но без аппликации и управление сервером происходит в командном режиме...

Target host:port - Имя хоста на котором запущен сервер BO: Порт, по умолчанию 31337

Command - Комманды управления удаленным компьютером:

Directory creat - Создание директорий (каталогов).

Directory list - Просмотр директорий

Directory remove -Удаление директорий

Export add - Добавление sharing

Export delete - Удаление sharing

Export list - Список всех sharing

File copy - Копировать файл

File delete - Удалить файл

File find - Найти файл

File view - Показать файл

HTTP enable - Включить HTTP сервер на определенный порт

HTTP disable - Выключить HTTP сервер на определенный порт

Key log begin - Включить запись нажатия на клавиши

Key log end -Выключить запись нажатия на клавиш.

MM capture avi - Записать видео.avi файл

MM capture frame - Скопировать frame

MM capture screen - Снять Screen Shot c экрана монитора

MM list capture device -Список доступных видео ресурсов

MM play sound - Приграть музыку

Net connections - Сетевые подключения

Net delete - Удаление подключений

Net use - Использования подключений

Net view - просмотр подключений

Ping host - Есть ли сервер Bo на этом хосте

Process kill - Убить какую нибудь запущенную программу

Process list - Список запущенныйх программ

Process spawn - Запустить программу

Комманды Reg - Группа команд позволяющих полностью управлять реестром Windows

System dialog box - Вывести всплывающее окно

System info - Информация о систиеме

System lockup - Вырубить комп. из сети

System passwords - Вывести все пассворды и логины.

System reboot - Перезагрузить комп.

Описание программы NetBus 1.7

Существует более новая версия Net Bus 2.0 Pro, но я ее рассматривать не буду, так как она слишком наворочена и потеряла свой первоночальный смысл. Пакет программы Net Bus 1.7 Состоит из 2 файлов.

patch.exe - Сервер (см.выше.). Сервер довольно удобный т.е. запустил и никаких настроек, все выполняет клиент.

Netbus.exe - Клиент (см.выше.)

Описание комманд Net Bus 1.7

Host name/IP: - Хост на котором запущен сервер.

Port - Порт сервера, по умолчанию 12345

Serevr admin - Различные настройки управления удаленным комп-ом.Пассворд, порт и т.д.

Open CD-ROM - Открыть CD-ROM

Show image - Показать картинку

Swap mouse - Поменять кнопки мыши

Start program - Запустить программу

Msg manager - Куча действий с сообщениями

Screendump - Снять Screen Shot с экрана монитора

Get info - Информация о компе.

Play sound - Проиграть музыку.

Exit Windows - Различные способы перезагрузки компа.

Send text - Послать текст.

Active winds - Запущенные программы и действия с ними.

Mouse pos - Координаты мышки.

Listen - Просмотр нажати на клавиши On-Line, всякие комбинации типа Ctrl+Esc, Alt+ Tab и т.д

Sound system - Управление Саунд системой.

Server setup - Управление самим сервером patch.exe.

Control mouse - Управлять мышкой.

Go to URL - Послать на URL

Key manager - Действия с клавиатурой.

File manager - Действия с файлами (очень развитая система)

Обзор

Если сравнивать эти две программы - то Net Bus 1.7 является более простой и рассчитана на Users & Lamers ;).Просто запустить patch.exe и управлять удаленным компом. А Back Orifice требует настроек и более многофункциональна. Логичней использовать эти программы вместе:) А лучше учить язык и писать свои.В интернете таких программ просто море… Так что проверяйте свой компьютер после каждой запущенной программы… Я буду регулярно испытывать другие программы и рассказывать о них. А также и о других методах взлома через Intrnet & Intranet ;)

Защита от Back Orifice

О Защите на высоком уровне я рассказал выше.А вот о защите на программном уровне читайте далее: На сервере www.bardon.com/ есть программа Back Orifice Eliminator - которая позволяет узнать запущен ли у вас на компе. сервер BO!!! А так же она позволяет показать IP адреса тех, кто заслал вам BO Server, проследить за ними и...

Защита от Net Bus

О Защите на высоком уровне читайте выше.А вот о защите на программном уровне читайте далее: На сервере surf.to/netbuster есть программа Net Buster - которая позволяет узнать запущен ли у вас на компе. сервер Net Bus!!! А так же она позволяет показать IP адреса тех, кто заслал вам patch.exe (который кстати можно переименовать в любое название), проследить за ними и… И даже в ответную им что нибудь сотворить с компом. или на худой конец форматнуть им диск c: ;) Хотя есть 1000 способов отомстить покруче;)

Как узнать IP по ICQ ?

Элементарно… Воспользуйтесь программой icqs.exe. Она обычно бывает в виде icqs.rar. Ее можно скачать установив себе программу Net Vampire 3.3 или выше.С помощью нее найдите файл icqs.rar (благо у нее есть такая функция, как - искать на серверах заданный файл).

Как выследить и наказать Хакера физически?

Если тот человек, которого вы хотели наказать программно, оказался продвинутым Хакером, неподдается ни на какие уловки с вашей стороны, ничего не запускает, все проверяет, анализирует и наконец просто предельно осторожен и бдителен-то остается одно средство, наказать его физически, разумеется незная его адреса -это нефозможно, но есть один способ.Вам необходимо узнать его IP адрес в инете, это легче пареной репы.К примеру вы знаете его уникальный псевдоним или ник, вы ищете все по этому нику на www.yandex.ru/ т.е. всю возможную информацию про него, места где он что-либо делал или подписывался своим e-mail, или ником (это могуи быть различные Guest Book`s, чаты и т.д. которые записывают IP посетителей)после того как вы узнаете его IP, вам необходимо узнать кто его провайдер, телефон, адрес, страну и т.д, все это можно зделать при помощи следующей строчки, просто введите его IP адрес и вы получите все:

далее вы просто звоните этому провайдеру и в наглую стучите на этого человека, говорите его IP, в какое время он безобразил, что делал и т.д.Провайдер обязан (учитывая УК РФ по статье «Информационная безопасность») проследить за этим человеком и если действительно его действия будут признаны как неправомерные - то он лишиться в лучшем случае провайдера (возможно даже с оповещением других провайдеров), а в худшем - вообще инета на всю жизнь и мало того, можно подать на этого человека в суд.Ну это все лирика и действовать нужно так, только в самый крайних случаях. А настоящий Хакер очень круто шифруется, использует краденый интернет и нет никакой уверенности что вы выйдете именно на того человека, на которого хотите…

Описание программы The tHind 1.5

Эта простая Client-Server программка состоит из 3 основных командных файла:

Client.exe - Клиент.

Editsrv1.exe - Настройка программы сервера.

Netxvld.exe - Сервер.

Комманды примитивны и предпологают простейшие действия:

Spawn- Запуск любой программы.

Upload - Закачка файлов.

Editsrv - Вызов программы редактора сервера.

Reboot - Перезагрузка.

Whois - Определение инфо по IP (см. выше.)

FileMan - Действия с файлами.

WinDir - Действия с директориями.

Настройка сервера:

Эта программа любопытна тем, что есть возможность прописать ее запуск в system.ini и в run в реестре.нужно лишь указать путь к патчу-серверу: SerevrPath, поставить 2 галочки и указать любые имена файлов *.exe (разумеется уникальных) в окнах под галочками.После того как сервер настроен, его можно отсылать и управлять чужим компом:) Программу можно скачать здесь.

Нравится Не нравится