Учетные записи пользователя домена. Администрирование учетных записей в домене Active Directory

Всем известно, после установки операционной системы, компьютер изначально включен в рабочую группу (по умолчанию в WORKGROUP). В рабочей группе каждый компьютер это независимая автономная система в которой существует база данных диспетчера безопасности учетных записей SAM (Security Accounts Manager). При входе человека на компьютер выполняется проверка наличия учетной записи в SAM и в соответствии с этими записями даются определенные права. Компьютер который введен в домен продолжает поддерживать свою базу данных SAM, но если пользователь заходит под доменной учетной записью то о проходит проверку на уже на контроллер домена, т.е. компьютер доверяет контроллеру домена идентификацию пользователя.

Ввести компьютер в домен можно различными способами, но перед тем как это делать вы должны убедиться, что данный компьютер соответствует следующим требованиям:

У вас есть право на присоединение компьютера к домену (по умолчанию это право имеют Администраторы предприятия (Enterperise Admins), Администраторы домена (Domain Admins), Администраторы (Administrators), Операторы Учета (Account Admins));

Объект компьютера создан в домене;

Вы должны войти в присоединяемый компьютер как локальный администратор.

У многих администраторов второй пункт может вызвать негодование, - зачем создавать компьютер в AD, если он появиться в контейнере Computers после ввода компьютера в домен. Все дело в том, что в контейнере Computers нельзя создать подразделения, но еще хуже, что к контейнеру нельзя привязать объекты групповой политики. Именно поэтому рекомендуется создать объект компьютер в необходимом подразделении, а не довольствоваться автоматически созданной учетной записью компьютера. Конечно можно переместить автоматически созданный компьютер в необходимое подразделение, но зачастую подобные вещи администраторы забывают делать.

Теперь разберем способы создания компьютера (компьютеров) в AD:

Создание компьютеров при помощи оснастки «Active Directory – пользователи и компьютеры».

Для этого способа нам понадобится запустить оснастку «Active Directory – пользователи и компьютеры», у себя на компьютере с помощью Admin Pack или на контроллере домена. Для этого необходимо нажать "Пуск- Панель управления- Система и безопасность- Администрирование- " выберите необходимое подразделение, нажмите на нем правой кнопкой мыши, в контекстном меню выберите "Создать- Компьютер ".

Впишите имя компьютера.

Создание учетной записи компьютера с помощью команды DSADD.

Общий вид команды:

dsadd computer

Параметры:

Значение Описание

-desc <описание>

Задает описание компьютера.

-loc <размещение>

Задает размещение компьютера.

-memberof <группа...>

Добавляет компьютер в одну или несколько групп, определяемых разделяемым пробелами списком имен DN <группа...>.

{-s <сервер> | -d <домен>}

-s

<сервер> задает подключение к контроллеру домена(DC) с именем <сервер>.

-d

<домен> задает подключение к DC в домене <домен>.

По умолчанию: DC в домене входа.

-u <пользователь>

Подключение под именем <пользователь>. По умолчанию: имя пользователя, вошедшего в систему. Возможные варианты: имя пользователя, домен\имя пользователя, основное имя пользователя (UPN).

-p {<пароль> | *}

Пароль пользователя <пользователь>. Если введена *, будет запрошен пароль.

-q

"Тихий" режим: весь вывод заменяется стандартным выводом.

{-uc | -uco | -uci}

-uc

Задает форматирование ввода из канала или вывода в канал в Юникоде.

-uco

Задает форматирование вывода в канал или файл в Юникоде.

-uci

Задает форматирование ввода из канала или файла в Юникоде.

Пример использования команды Dsadd:

Dsadd computer “CN=COMP001,OU=Moscow,OU=Departments,DC=pk-help,DC=com” –desc “Компьютер отдела IT”

Создание учетной записи рабочей станции или сервера с помощью команды Netdom.

Общий вид команды Netdom:

NETDOM ADD <компьютер> ]

<компьютер>

это имя добавляемого компьютера

/Domain

указывает домен, в котором требуется создать учетную запись компьютера

/UserD

учетная запись пользователя, используемая при подключении к домену, заданному аргументом /Domain

/PasswordD

пароль учетной записи пользователя, заданной аргументом /UserD. Знак * означает приглашение на ввод пароля

/Server

имя контроллера домена, используемого для добавления. Этот параметр нельзя использовать одновременно с параметром /OU.

/OU

подразделение, в котором необходимо создать учетную запись компьютера. Требуется полное различающееся доменное имя RFC 1779 для подразделения. При использовании этого аргумента необходимо работать непосредственно на контроллере указанного домена. Если этот аргумент не задан, учетная запись будет создана в подразделении по умолчанию для объектов компьютеров этого домена.

/DC

указывает, что требуется создать учетную запись компьютера контроллера домена. Этот параметр нельзя использовать одновременно с параметром /OU.

/SecurePasswordPrompt

Использовать для указания учетных данных безопасное всплывающее окно. Этот параметр следует использовать при необходимости указания учетных данных смарт-карты. Этот параметр действует только в случае задания пароля в виде *.

Создание объекта Компьютер с помощью Ldifde () и Csvde ().

Администрирование учетной записи компьютеров в Active Directory.

Переименование компьютера в AD.

Запускаем командную строку и с помощью команды Netdom переименовываем компьютер в AD:

Netdom renamecomputer <Имя компьютера> /Newname: <Новое имя>

Пример: Netdom renamecomputer COMP01 /Newname: COMP02

Удаление учетных записей компьютера.

1 Удалить учетную запись компьютера с помощью оснастки "Active Directory – пользователи и компьютеры ". Запускаете оснастку "Active Directory – пользователи и компьютеры " находите необходимый компьютер нажимаете не нем правой кнопкой мыши, в контекстном меню выбираете "Удалить ", подтверждаете удаление

2 Удалить компьютер можно с помощью команды DSRM:

DSRM

DSRM CN=COMP001,OU=Moscow,OU=Departments,DC=pk-help,DC=com

.

Устранение ошибки "Не удалось установить доверительных отношений между этой рабочей станцией и основным доменом".

Иногда при попыдке войти в компьютер пользователь получает сообщение "Не удалось установить доверительных отношений между этой рабочей станцией и основным доменом ". Это ошибка возникает при отказе в работе безопасного канала между машиной и контроллером домена. Что бы это устранить необходимо сбросить безопасный канал. Можно воспользоваться одним из методов:

1 Зайти оснастку «Active Directory – пользователи и компьютеры», найти проблемный компьтер, нажать на нем правой кнопкой мыши и выбрать "Переустановить учетную запись" (Reset Account). После этого компьютер следует заново присоединить к домену и перезагрузить.

2 С помощью команды Netdom :

Netdom reset <имя машины> /domain <Имя домена> /User0 <Имя пользователя> /Password0 <Пароль> без кавычек <>

Пример: Netdom reset COMP01 /domain сайт /User0 Ivanov /Password *****

3 С помощью команды Nltest :

Nltest /server:<Имя компьютера> /sc_reset:<Домен>\<Контроллер домена>

Всем привет хочется начать цикл статей относительно Active Directory на примере windows server 2008R2. В подавляющем большинстве случаев системные администраторы для создания основных принципалов безопасности предпочитают использовать оснастку «Active Directory – пользователи и компьютеры», которая добавляется в папку «Администрирование» сразу после установки роли «Доменные службы Active Directory» и повышения сервера до контролера домена. Этот метод является наиболее удобным, так как для создания принципалов безопасности используется графический пользовательский интерфейс и мастер создания учетных записей пользователя очень прост в применении. К недостатку данного метода можно отнести тот момент, что при создании учетной записи пользователя вы не можете сразу задать большинство атрибутов, и вам придется добавлять необходимые атрибуты путем редактирования учетной записи.

Для того чтобы создать пользовательскую учетную запись, выполните следующие действия:

- Откройте оснастку «Active Directory – пользователи и компьютеры». Для этого вам нужно открыть панель управления, в ней открыть раздел «Система и безопасность», затем «Администрирование» и в появившемся окне открыть оснастку «Active Directory – пользователи и компьютеры». Также вы можете воспользоваться комбинацией клавиш +R для открытия диалога «Выполнить» и в диалоговом окне «Выполнить», в поле «Открыть» ввести dsa.msc, а затем нажать на кнопку «ОК»;

- В дереве оснастки, разверните узел своего домена и перейдите к подразделению, в котором будет создаваться пользовательская учетная запись. Для создания пользовательских учетных записей рекомендуется создавать дополнительные подразделения, после чего добавлять учетные записи пользователей в подразделения, отличающиеся от стандартного подразделения Users. Щелкните на этом подразделении правой кнопкой мыши и из контекстного меню выберите команду «Создать», а затем «Пользователь», как показано на следующей иллюстрации:

В появившемся диалоговом окне «Новый объект - Пользователь» введите следующую информацию:

- В поле «Имя» введите имя пользователя;

- В поле «Инициалы» введите его инициалы (чаще всего инициалы не используются);

- В поле «Фамилия» введите фамилию создаваемого пользователя;

- Поле «Полное имя» используется для создания таких атрибутов создаваемого объекта, как основное имя (Common Name) CN и отображения свойств имени. Это поле должно быть уникальным во всем домене, и заполняется автоматически, а изменять его стоит лишь в случае необходимости;

- Поле «Имя входа пользователя» является обязательным и предназначено для имени входа пользователя в домен. Здесь вам нужно ввести имя пользователя и из раскрывающегося списка выбрать суффикс UPN, который будет расположен после символа @;

- Поле «Имя входа пользователя (Пред-Windows 2000)» предназначено для имени входа для систем предшествующих операционной системе Windows 2000. В последние годы в организациях все реже встречаются обладатели таких систем, но поле обязательно, так как некоторое программное обеспечение для идентификации пользователей использует именно этот атрибут. Про то как добавить поле отчество читаем тут. После того как заполните все требуемые поля, нажмите на кнопку «Далее»:

На следующей странице мастера создания пользовательской учетной записи вам предстоит ввести начальный пароль пользователя в поле «Пароль» и подтвердить его в поле «Подтверждение». Помимо этого, вы можете выбрать атрибут, указывающий на то, что при первом входе пользователя в систему пользователь должен самостоятельно изменить пароль для своей учетной записи. Лучше всего использовать эту опцию в связке с локальными политиками безопасности «Политика паролей», что позволит создавать надежные пароли для ваших пользователей. Также, установив флажок на опции «Запретить смену пароля пользователем» вы предоставляете пользователю свой пароль и запрещаете его изменять. При выборе опции «Срок действия пароля не ограничен» у пароля учетной записи пользователя срок действия пароля никогда не истечет и не будет необходимости в его периодическом изменении. Если вы установите флажок «Отключить учетную запись», то данная учетная запись будет не предназначена для дальнейшей работы и пользователь с такой учетной записью не сможет выполнить вход до ее включения. Данная опция, как и большинство атрибутов, будет рассмотрена в следующем разделе данной статьи. После выбора всех атрибутов, нажмите на кнопку «Далее». Эта страница мастера изображена на следующей иллюстрации:

Как мы видим наш пользователь создан, теперь давайте дозаполним информацию о нем, учтите, что чем более точно и полно вы заполните информацию о нем, тем проще вам потом будет. Щелкнем два раза по нужному пользователю.

Общие. Данная вкладка предназначена для заполнения индивидуальных пользовательских атрибутов. К этим атрибутам относятся имя пользователя и его фамилия, краткое описания для учетной записи, контактный телефон пользователя, номер комнаты, его электронный ящик, а также веб-сайт. Ввиду того, что данная информация является индивидуальной для каждого отдельного пользователя, данные заполненные на этой вкладке не копируются;

Адрес. На текущей вкладке вы можете заполнить почтовый ящик, город, область, почтовый индекс и страну, где проживают пользователи, которые будут созданы на основании данного шаблона. Так как у каждого пользователя названия улиц обычно не совпадают, данные из этого поля не подлежат копированию;

Учетная запись. В этой вкладке вы можете указать точно время входа пользователя, компьютеры, на которые смогут заходить пользователи, такие параметры учетных записей как хранение паролей, типы шифрования и пр., а также срок действия учетной записи;

Профиль. Текущая вкладка позволяет вам указать путь к профилю, сценарий входа, локальный путь к домашней папке, а также сетевые диски, на которых будет размещена домашняя папка учетной записи;

Организация. На этой вкладке вы можете указать должность сотрудников, отдел, в котором они работают, название организации, а также имя руководителя отдела;

Члены групп. Здесь указывается основная группа и членство в группах.

И вкладка организация, где можно задать принадлежность к отделу и компании.

При входе на компьютер с доменной учетной записью пользователь вводит свои учетные данные, которые передаются на ближайший контроллер домена для проверки подлинности. Если в сетевом окружении отсутствуют доступные контроллеры домена, то учетные данные проверить некому и в систему пользователь войти не сможет.

Чтобы избежать подобной ситуации, после успешного входа в систему учетные данные пользователя сохраняются в кэш на локальном компьютере. Это позволяет войти в систему с доменными учетными данными и получить доступ к ресурсам локального компьютера даже при отсутствии подключения к домену.

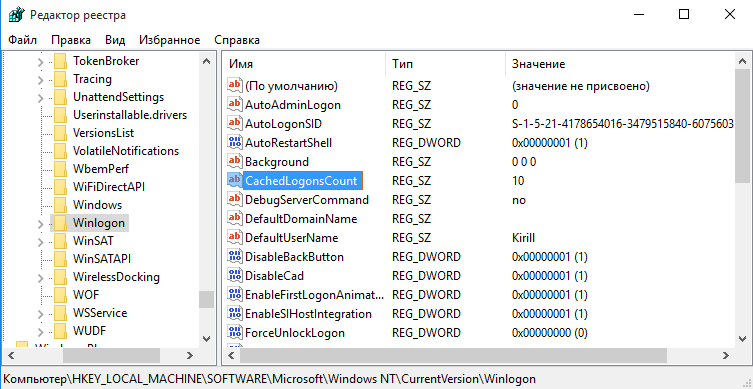

Примечание. Если быть точным, то кэшируются не сами учетные данные (логин и пароль), а результат их проверки. Еще точнее система хранит хэш пароля, модифицированный при помощи соли (salt), которая в свою очередь, генерируется на основе имени пользователя. Кэшированные данные хранятся в разделе реестра HKLM\SECURITY\Cache, доступ к которому имеет только система.

За возможность кэширования отвечает параметр реестра CashedLogonsCount , находящийся в разделе HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon. Этот параметр определяет количество уникальных пользователей, чьи учетные данные сохраняются локально. По умолчанию значение параметра равно 10, что означает следующее: учетные данные сохраняются для последних 10 пользователей, заходивших в систему, а при входе на компьютер одиннадцатого пользователя учетные данные первого пользователя будут перезаписаны.

Управлять значением CashedLogonsCount можно централизованно, с помощью групповых политик. Для этого необходимо создать новый GPO (или открыть существующий), перейти в раздел Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Security Options и найти параметр Interactive logon: Number of previous logons to cache (in case domain controller is not available) .

По умолчанию данный параметр не определен (Not Defined), соответственно на всех компьютерах используется дефолтное значение. Для его изменения надо включить параметр и указать необходимое значение в пределах от 0 до 50. Значение, равное 0, означает запрет на кэширование учетных данных, соответственно при этом значении вход в систему при недоступности контроллера домена невозможен.

Поскольку теоретически при наличии физического доступа к компьютеру у злоумышленника есть возможность воспользоваться сохраненными учетными данными, то для повышения безопасности рекомендуется отключать локальное кэширование. Исключение могут составить пользователи мобильных устройств (ноутбуков, планшетов и т.п.), которые пользуются устройствами как на работе, так и вне ее. Для таких пользователей количество кэшированных входов можно задать в пределах 1-2. Этого вполне достаточно для работы.

И в завершение пара важных моментов:

Для того, чтобы учетные данные были закешированы необходимо, чтобы пользователь хотя-бы раз зашел на компьютер под своей доменной учетной записью при доступном контроллере домена.

Довольно часто параметр CashedLogonsCount

трактуют как количество входов в систему при отсутствии доступа к домену. Это не так, и если учетные данные пользователя закешированы локально, то он сможет заходить в систему неограниченное количество раз.

Инструкция

Создавая домашнюю сеть можно организовать доступ к сетевому принтеру всем компьютерам рабочей группы. Для этого необходимо настроить их соответствующим образом, а именно задать ip-адреса, указать имена компьютеров и добавить в одну группу. Все необходимые настройки, значения которых вы измените, находятся в системной папке «Панель управления».

Прежде всего вам необходимо задать имена компьютерам и определить их рабочую группу. Для этого перейдите к рабочему столу и нажмите правой кнопкой мыши на значке «Мой компьютер». В открывшемся контекстном меню выберите пункт «Свойства». Перед вами появится апплет «Свойства системы», для быстрого вызова которого используется сочетание клавиш Win + Pause Break.

В этом апплете перейдите к вкладке «Имя компьютера». Желательно создать список компьютеров, в котором вы укажите не только их имена, но и ip-адреса. Воспользовавшись этим списком, задайте имя каждому компьютеру. Чтобы изменить имя, нажмите кнопку «Изменить» в нижней части апплета. В открывшемся окне замените прежнее имя на недавно записанное в список.

Также в этой вкладке вы можете задать имя рабочей группы. По умолчанию - Workgroup. Рекомендуется заменить на более простое название, например, Net или Connect. Нажмите кнопку «ОК» для сохранения изменений. Перед вами появится небольшое окно с уведомлением о входе в новую рабочую группу. В нижней части окна «Свойства системы» появится уведомление о необходимости перезагрузки системы, но этого пока не стоит, поэтому после нажатия на кнопку «ОК», выберите «Нет».

Теперь осталось присвоить каждому компьютеру свой ip-адрес, чтобы не нарушался порядок их определения в сети. Нажмите меню «Пуск», выберите пункт «Панель управления». В открывшейся папке дважды щелкните по значку «Сетевые подключения», нажмите правой кнопкой мыши на элементе «Подключение по локальной сети» и выберите пункт «Свойства».

Нажмите правой кнопкой мыши на строке «Протокол (TCP/IP)» и выберите пункт «Свойства». Перейдите к блоку «Использовать следующий IP-адрес» и введите для каждого компьютера индивидуальное значение с разницей в одну единицу. Например, «Дмитрий» - 192.168.1.3; «Павел» - 192.168.1.4 и т.д. Стоит отметить, что в связке 192.168.1.x, рекомендуется начинать отсчет с цифры №3, т.к. первые два значения используются роутером и модемом.

Во всех окнах нажмите кнопки «ОК» и на запрос о перезагрузке ответьте положительно либо отрицательно, если есть несохраненные документы. Затем выполните перезагрузку самостоятельно, используя меню «Пуск».

Windows network technology enables you to create network domains . A domain is a group of connected Windows computers that share user account information and a security policy. A domain controller manages the user account information for all domain members.

The domain controller facilitates network administration. By managing one account list for all domain members, the domain controller relieves the network administrator of the requirement to synchronize the account lists on each of the domain computers. In other words, the network administrator who creates or changes a user account must update only the account list on the domain controller rather than the account lists on each of the computers in the domain.

To log-in to a Windows database server, a user on another Windows computer must belong to either the same domain or a trusted domain . A trusted domain is one that has established a trust relationship with another domain. In a trust relationship, user accounts are located only in the trusted domain, but users can log on to the trusted domain.

A user who attempts to log-in to a Windows computer that is a member of a domain can do so either by using a local login and profile or a domain login and profile. However, if the user is listed as a trusted user or the computer from which the user attempts to log-in is listed as a trusted host, the user can be granted login access without a profile.

If you specify a user identifier but no domain name for a connection to a machine that expects both a domain name and a user name (domain\user), IBM Informix checks only the local machine and the primary domain for the user account. If you explicitly specify a domain name, that domain is used to search for the user account. The attempted connection fails with error -951 if no matching domain\user account is found on the local machine.

Use the CHECKALLDOMAINSFORUSER configuration parameter to configure how Informix searches for user names in a networked Windows environment. The following table lists the locations Informix searches for user names specified either alone or with a domain name with CHECKALLDOMAINSFORUSER set to 0 or 1.

| Domain\user specified | User name only specified | |

|---|---|---|

| CHECKALLDOMAINSFORUSER=0 | Informix searches for the user name on the local host only. | |

| CHECKALLDOMAINSFORUSER=1 | Informix searches for the user name only in the specified domain. | Informix searches for the user name in all domains. |

Omitting CHECKALLDOMAINSFORUSER from the onconfig file is the same as setting CHECKALLDOMAINSFORUSER to 0. See the IBM Informix Administrator"s Reference for more information about setting CHECKALLDOMAINSFORUSER.

For more information about domains, consult your Windows operating system manuals.

Important: The IBM Informix trusted client mechanism is unrelated to the trust relationship that you can establish between Windows domains. Therefore, even if a client connects from a trusted Windows domain, the user must have an account in the domain on which the database server is running. For more information about how the database server authenticates clients, see