Удаление вируса с Android.

Начинающие пользователи компьютера довольно часто оказываются в затруднительном положении, ведь вопросы, которые у них появляются, другие, более продвинутые пользователи, считаю банальными. Именно по этой причине очень часто ответы на эти вопросы сложно найти в интернете или же на вопросы отвечает человек, уже забывший, что значит быть начинающим, а значит он использует терминологию и приемы, которые только еще сильнее запутывают новичка.

Это касается и такой тривиальной задачи, как поиск и удаление вирусов.

Я решил создать пошаговую инструкцию, в которой покажу, как бы я действовал, если бы столкнулся с вредоносной программой.

Как определить, что компьютер заражен вирусом

В начале имеет смысл рассказать о признаках, которые явно или косвенно указывают на вирусное заражение.

Во-первых, это уведомление, которое выводит установленный на вашем компьютере антивирус. Это уведомление может выглядеть по разному и текст его может отличаться и зависит от конкретной антивирусной программы.

Но не спешите сразу же впадать в панику. Всегда есть вероятность, что антивирус ошибся или перестраховался.

Не устаю повторять, что антивирусная программа — это не панацея!

Ни один в Мире антивирус не может быть на 100% эффективным, так как разработчики вирусов и вредоносных программ ВСЕГДА находятся на шаг впереди — сначала появляется вирус, а уже затем с ним начинают бороться.

Многие начинающие пользователи имеют неверное представление о работе антивируса. Они считают, что антивирус в своей работе руководствуется только антивирусными базами, которые обновляются ежедневно. Это верно, но отчасти.

Новые вирусы появляются сотнями и тысячами ежедневно и далеко не всегда им присваивается какое-то уникальное имя, под которым они заносятся в антивирусную базу. Такой привилегии удостаиваются только действительно уникальные вредоносные программы. Весь остальной «вирусный ширпотреб» создается, как правило, с помощью вспомогательных программ-конструкторов и антивирус может отловить подобные вирусы по определенным критериям (эвристический анализатор).

Если программа или файл ведут себя по мнению антивируса подозрительно, то есть поведение подпадает под определенные, заложенные в антивирус критерии, то он их заблокирует и выдаст сообщение. Фактически же файл может быть вполне безобидным.

Поэтому антивирус стоит воспринимать исключительно как сигнализацию, которая вполне может иметь (и часто так оно и есть) ложные срабатывания.

Тем не менее, если антивирус «засомневался» и что-то заблокировал, то следует проверить компьютер полностью. При этом я бы рекомендовал делать это не только с помощью установленного на вашем компьютере антивируса, но и использовать альтернативное решение. То есть после полной проверки установленным антивирусом, сделать повторную проверку другой антивирусной программой, о чем я расскажу чуть позже.

Также поводом для проверки компьютера на наличие вирусов может стать любая внештатная ситуация. Например, компьютер стал подтормаживать или внезапно перезагружаться, стали появляться ошибки при запуске программ или при работе операционной системы… В общем, любое ненормальное поведение компьютера стоит воспринимать как сигнал — стоит проверить компьютер антивирусом.

Чем проверять компьютер на наличие вирусов

Как я уже упомянул, с моей точки зрения, правильным будет проверить компьютер не только установленным на компьютере антивирусом, а еще и вторым, хорошо себя зарекомендовавшим антивирусным решением.

При этом я НЕ имею в виду установку второго антивируса на компьютер! НЕТ! Этого делать нельзя!

Я имею в виду, использование антивирусных сканеров, которые можно скачать и запустить без установки, а лучше даже с загрузочной флешки.

Дело в том, что если ваш компьютер заражен, то вирус может спрятаться в системе и блокировать попытки установленного антивируса его обнаружить или удалить.

При загрузке компьютера со специально созданной флешки, с нее будет запущена своя операционная система (обычно это Linux). Это означает, что все файлы вашего жесткого диска будут доступны, так как они не будут защищаться операционной системой Windows, которая установлена на жестком диске вашего компьютера.

Таким образом мы сможем наиболее эффективно проверить все закоулки на вашем жестком диске и с бОльшей долей вероятности обнаружим угрозы.

Подобные загрузочные флешки позволяют создать многие современные антивирусы. То есть можно зайти в меню установленного на вашем компьютере антивируса и с помощью него же создать загрузочную флешку. Но это при условии, что ваш антивирус имеет такую функцию. Об этом можно узнать в справочной системе вашей антивирусной программы.

Я же предпочитаю использовать утилиту Dr.Web LiveDisk . Подобное решение есть и у Касперского, и у других ведущих разработчиков программ защиты, но мне привычнее работать именно с этой программой, поэтому я на ее примере покажу весь процесс.

Создаем флешку с антивирусом

Нам понадобится чистая флешка объемом 1Гб или более, ну или флешка со свободным пространством в 1Гб.

Саму утилиту Dr.Web LiveDisk можно скачать с официального сайта .

После того, как файл скачается, подключите флешку к компьютеру и запустите скачанный файл.

Запустится программа, которая определит все доступные USB-устройства, подключенные к вашему компьютеру. Нужно будет из списка выбрать флешку.

Утилита не удаляет файлы с флешки, но я обычно устанавливаю галочку, которая позволяет полностью отформатировать флешку и поместить на нее только файлы Dr.Web LiveDisk. Мне такой вариант больше нравится, так как для удаления Dr.Web LiveDisk в любом случае нужно форматировать флешку. Поэтому проще сразу временно перенести с нее нужные вам файлы, отформатировать флешку и создать Dr.Web LiveDisk. Когда загрузочный диск вам будет больше не нужен — снова отформатируете флешку и вернете на нее все файлы.

Мы с вами скачали и установили на флешку антивирус с самыми последними антивирусными базами. Это означает, что если вы захотите воспользоваться этой флешкой через некоторое время, то антивирусные базы на ней уже устареют.

Есть возможность обновить антивирусные базы без создания новой флешки, но я обычно так не поступаю. Дело в том, что подобные проблемные ситуации с вирусами у меня возникают довольно редко и мне проще заново создать загрузочную флешку с антивирусом, нежели отвести отдельную флешку под эти цели и в случае необходимости обновлять на ней антивирусные базы.

Как проверить компьютер на вирусы

Итак, флешка готова. Перезагружаем компьютер и запускаемся с флешки.

Для этого можно воспользоваться меню загрузки (Boot Menu). У разных производителей материнских плат и ноутбуков это меню вызывается нажатием разных кнопок на клавиатуре, но обычно это либо клавиша Esc, либо одна из функциональных клавиш — F9, F11, F12. Самый верный способ узнать, какая клавиша в вашем случае вызывает меню загрузки — это обратиться к инструкции от вашего ноутбука или материнской платы. Ну или еще проще — спросить у Яндекса. Для этого так и сформулируем поисковый запрос, например, «меню загрузки клавиша ноутбук asus».

Данную клавишу нужно нажимать сразу же после включения компьютера. Обычно я клавишу не удерживаю, а просто быстро и многократно нажимаю ее до появления меню.

В меню выбираем флешку и начинается процесс загрузки.

По умолчанию установлен английский язык интерфейса, но мы можем исправить ситуацию, переключившись на русский, нажав клавишу F2 и выбрав язык.

Для выбора языка можно воспользоваться клавишами управления курсором — стрелками вверх и вниз. Для подтверждения выбора нажимаем клавишу ENTER.

Данная флешка является комплексным решением для устранения разного рода проблем, поэтому здесь есть, например, утилита для тестирования памяти компьютера, которую можно запустить прямо сейчас. Но я с помощью стрелок выбираю Dr.Web LiveDisk и нажимаю клавишу ENTER.

Будет загружена операционная система Linux и сразу же запустится антивирусный сканер Dr.Web CureIt! Точно такой же сканер можно скачать и запустить из под Windows, но, как я уже сказал ранее, намного правильнее и эффективнее работать с флешки, нежели из под загруженной с жесткого диска операционной системы, поэтому приступим.

Можно начать быструю или задать выборочную проверку, в которой указать те объекты и области на диске, которые вы хотите проверить.

Я запущу быструю, нажатием кнопки «Начать проверку».

После завершения проверки мы получим информацию об обнаруженных угрозах и сможем их обезвредить, выбрав наиболее подходящее действие — выбираем объекты и нажимаем на кнопку «Обезвредить».

Это был самый простой и наиболее быстрый подход к удалению вирусов с компьютера.

Утилита Dr.Web CureIt! имеет настройки и при желании вы можете с ними ознакомиться в инструкции, ссылку на которую я уже дал выше.

Ну а сама флешка Dr.Web LiveDisk – это, как я уже упомянул, не просто антивирусный сканер, а целый набор утилит, предназначенных для восстановления работоспособности компьютера и его частичной диагностики. Здесь вы можете не только удалять вирусы, но и редактировать реестр Windows или работать с файлами и папками на вашем жестком диске. Также здесь есть браузер, с помощью которого вы можете получить нужную вам информацию из интернета.

Подобная флешка неоднократно меня выручала и помогла восстановить не один компьютер…

Речь пойдет о простейших способах нейтрализации вирусов, в частности, блокирующих рабочий стол пользователя Windows 7 (семейство вирусов Trojan.Winlock). Подобные вирусы отличаются тем, что не скрывают своего присутствия в системе, а наоборот, демонстрируют его, максимально затрудняя выполнение каких-либо действий, кроме ввода специального "кода разблокировки", для получения которого, якобы, требуется перечислить некоторую сумму злоумышленникам через отправку СМС или пополнение счета мобильного телефона через платежный терминал. Цель здесь одна - заставить пользователя платить, причем иногда довольно приличные деньги. На экран выводится окно с грозным предупреждением о блокировке компьютера за использование нелицензионного программного обеспечения или посещение нежелательных сайтов, и еще что-то в этом роде, как правило, чтобы напугать пользователя. Кроме этого, вирус не позволяет выполнить какие либо действия в рабочей среде Windows - блокирует нажатие специальных комбинаций клавиш для вызова меню кнопки "Пуск", команды "Выполнить" , диспетчера задач и т.п. Указатель мышки невозможно переместить за пределы окна вируса. Как правило, эта же картина наблюдается и при загрузке Windows в безопасном режиме. Ситуация кажется безвыходной, особенно если нет другого компьютера, возможности загрузки в другой операционной системе, или со сменного носителя (LIVE CD, ERD Commander, антивирусный сканер). Но, тем не менее, выход в подавляющем большинстве случаев есть.

Новые технологии, реализованные в Windows Vista / Windows 7 значительно затруднили внедрение и взятие системы под полный контроль вредоносными программами, а также предоставили пользователям дополнительные возможности относительно просто от них избавиться, даже не имея антивирусного программного обеспечения (ПО). Речь идет о возможности загрузки системы в безопасном режиме с поддержкой командной строки и запуска из нее программных средств контроля и восстановления. Очевидно, по привычке, из-за довольно убогой реализации этого режима в предшествующих версиях операционных систем семейства Windows, многие пользователи просто им не пользуются. А зря. В командной строке Windows 7 нет привычного рабочего стола (который может быть заблокирован вирусом), но есть возможность запустить большинство программ - редактор реестра, диспетчер задач, утилиту восстановления системы и т.п.

Удаление вируса с помощью отката системы на точку восстановления

Вирус - это обычная программа, и если даже она находится на жестком диске компьютера, но не имеет возможности автоматически стартовать при загрузке системы и регистрации пользователя, то она так же безобидна, как, например, обычный текстовый файл. Если решить проблему блокировки автоматического запуска вредоносной программы, то задачу избавления от вредоносного ПО можно считать выполненной. Основной способ автоматического запуска, используемый вирусами - это специально созданные записи в реестре, создаваемые при внедрении в систему. Если удалить эти записи - вирус можно считать обезвреженным. Самый простой способ - это выполнить восстановление системы по данным контрольной точки. Контрольная точка - это копия важных системных файлов, хранящаяся в специальном каталоге ("System Volume Information") и содержащих, кроме всего прочего, копии файлов системного реестра Windows. Выполнение отката системы на точку восстановления, дата создания которой предшествует вирусному заражению, позволяет получить состояние системного реестра без тех записей, которые сделаны внедрившимся вирусом и тем самым, исключить его автоматический старт, т.е. избавиться от заражения даже без использования антивирусного ПО. Таким способом можно просто и быстро избавиться от заражения системы большинством вирусов, в том числе и тех, что выполняют блокировку рабочего стола Windows. Естественно, вирус-блокировщик, использующий например, модификацию загрузочных секторов жесткого диска (вирус MBRLock) таким способом удален быть не может, поскольку откат системы на точку восстановления не затрагивает загрузочные записи дисков, да и загрузить Windows в безопасном режиме с поддержкой командной строки не удастся, поскольку вирус загружается еще до загрузчика Windows . Для избавления от такого заражения придется выполнять загрузку с другого носителя и восстанавливать зараженные загрузочные записи. Но подобных вирусов относительно немного и в большинстве случаев, избавиться от заразы можно откатом системы на точку восстановления.

1. В самом начале загрузки нажать кнопку F8 . На экране отобразится меню загрузчика Windows, с возможными вариантами загрузки системы

2. Выбрать вариант загрузки Windows - "Безопасный режим с поддержкой командной строки"

После завершения загрузки и регистрации пользователя вместо привычного рабочего стола Windows, будет отображаться окно командного процессора cmd.exe

3. Запустить средство "Восстановление системы", для чего в командной строке нужно набрать rstrui.exe и нажать ENTER .

Переключить режим на "Выбрать другую точку восстановления" и в следующем окне установить галочку "Показать другие точки восстановления"

После выбора точки восстановления Windows, можно посмотреть список затрагиваемых программ при откате системы:

Список затрагиваемых программ, - это список программ, которые были установлены после создания точки восстановления системы и которые могут потребовать переустановки, поскольку в реестре будут отсутствовать связанные с ними записи.

После нажатия на кнопку "Готово" начнется процесс восстановления системы. По его завершению будет выполнена перезагрузка Windows.

После перезагрузки, на экран будет выведено сообщение об успешном или неуспешном результате выполнения отката и, в случае успеха, Windows вернется к тому состоянию, которое соответствовало дате создания точки восстановления. Если блокировка рабочего стола не прекратится, можно воспользоваться более продвинутым способом, представленным ниже.

Удаление вируса без отката системы на точку восстановления

Возможна ситуация, когда в системе отсутствуют, по разным причинам, данные точек восстановления, процедура восстановления завершилась с ошибкой, или откат не дал положительного результата. В таком случае, можно воспользоваться диагностической утилитой Конфигурирования системы MSCONFIG.EXE . Как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки и в окне интерпретатора командной строки cmd.exe набрать msconfig.exe и нажать ENTER

На вкладке "Общие" можно выбрать следующие режимы запуска Windows:

При загрузке системы будет выполнен запуск только минимально необходимых системных служб и пользовательских программ.

Выборочный запуск

- позволяет задать в ручном режиме перечень системных служб и программ пользователя, которые будут запущены в процессе загрузки.

Для устранения вируса наиболее просто воспользоваться диагностическим запуском, когда утилита сама определит набор автоматически запускающихся программ. Если в таком режиме блокировка рабочего стола вирусом прекратится, то нужно перейти к следующему этапу - определить, какая же из программ является вирусом. Для этого можно воспользоваться режимом выборочного запуска, позволяющим включать или выключать запуск отдельных программ в ручном режиме.

Вкладка "Службы" позволяет включить или выключить запуск системных служб, в настройках которых установлен тип запуска "Автоматически" . Снятая галочка перед названием службы означает, что она не будет запущена в процессе загрузки системы. В нижней части окна утилиты MSCONFIG имеется поле для установки режима "Не отображать службы Майкрософт" , при включении которого будут отображаться только службы сторонних производителей.

Замечу, что вероятность заражения системы вирусом, который инсталлирован в качестве системной службы, при стандартных настройках безопасности в среде Windows Vista / Windows 7, очень невелика, и следы вируса придется искать в списке автоматически запускающихся программ пользователей (вкладка "Автозагрузка").

Так же, как и на вкладке "Службы", можно включить или выключить автоматический запуск любой программы, присутствующей в списке, отображаемом MSCONFIG. Если вирус активизируется в системе путем автоматического запуска с использованием специальных ключей реестра или содержимого папки "Автозагрузка", то c помощью msconfig можно не только обезвредить его, но и определить путь и имя зараженного файла.

Утилита msconfig является простым и удобным средством конфигурирования автоматического запуска служб и приложений, которые запускаются стандартным образом для операционных систем семейства Windows. Однако, авторы вирусов нередко используют приемы, позволяющие запускать вредоносные программы без использования стандартных точек автозапуска. Избавиться от такого вируса с большой долей вероятности можно описанным выше способом отката системы на точку восстановления. Если же откат невозможен и использование msconfig не привело к положительному результату, можно воспользоваться прямым редактированием реестра.

В процессе борьбы с вирусом пользователю нередко приходится выполнять жесткую перезагрузку сбросом (Reset) или выключением питания. Это может привести к ситуации, когда загрузка системы начинается нормально, но не доходит до регистрации пользователя. Компьютер "висит" из-за нарушения логической структуры данных в некоторых системных файлах, возникающей при некорректном завершении работы. Для решения проблемы так же, как и в предыдущих случаях, можно загрузиться в безопасном режиме с поддержкой командной строки и выполнить команду проверки системного диска

chkdsk C: /F - выполнить проверку диска C: с исправлением обнаруженных ошибок (ключ /F)

Поскольку на момент запуска chkdsk системный диск занят системными службами и приложениями, программа chkdsk не может получить к нему монопольный доступ для выполнения тестирования. Поэтому пользователю будет выдано сообщение с предупреждением и запрос на выполнение тестирования при следующей перезагрузке системы. После ответа Y в реестр будет занесена информация, обеспечивающая запуск проверки диска при перезагрузке Windows. После выполнения проверки, эта информация удаляется и выполняется обычная перезагрузка Windows без вмешательства пользователя.

Устранение возможности запуска вируса с помощью редактора реестра.

Для запуска редактора реестра, как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки, в окне интерпретатора командной строки набрать regedit.exe и нажать ENTER Windows 7, при стандартных настройках безопасности системы, защищена от многих методов запуска вредоносных программ, применявшихся для предыдущих версий операционных систем от Майкрософт. Установка вирусами своих драйверов и служб, перенастройка службы WINLOGON с подключением собственных исполняемых модулей, исправление ключей реестра, имеющих отношение ко всем пользователям и т.п - все эти методы в среде Windows 7 либо не работают, либо требуют настолько серьезных трудозатрат, что практически не встречаются. Как правило, изменения в реестре, обеспечивающие запуск вируса, выполняются только в контексте разрешений, существующих для текущего пользователя, т.е. в разделе HKEY_CURRENT_USER

Для того, чтобы продемонстрировать простейший механизм блокировки рабочего стола с использованием подмены оболочки пользователя (shell) и невозможности использования утилиты MSCONFIG для обнаружения и удаления вируса можно провести следующий эксперимент - вместо вируса самостоятельно подправить данные реестра, чтобы вместо рабочего стола получить, например, командную строку. Привычный рабочий стол создается проводником Windows (программа Explorer.exe ) запускаемым в качестве оболочки пользователя. Это обеспечивается значениями параметра Shell в разделах реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

- для всех пользователей.

- для текущего пользователя.

Параметр Shell представляет собой строку с именем программы, которая будет использоваться в качестве оболочки при входе пользователя в систему. Обычно в разделе для текущего пользователя (HKEY_CURRENT_USER или сокращенно - HKCU) параметр Shell отсутствует и используется значение из раздела реестра для всех пользователей (HKEY_LOCAL_MACHINE\ или в сокращенном виде - HKLM)

Так выглядит раздел реестра HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon при стандартной установке Windows 7

Если же в данный раздел добавить строковый параметр Shell принимающий значение "cmd.exe", то при следующем входе текущего пользователя в систему вместо стандартной оболочки пользователя на основе проводника будет запущена оболочка cmd.exe и вместо привычного рабочего стола Windows, будет отображаться окно командной строки.

Естественно, подобным образом может быть запущена любая вредоносная программа и пользователь получит вместо рабочего стола порнобаннер, блокировщик и прочую гадость.

Для внесения изменений в раздел для всех пользователей (HKLM. . .) требуется наличие административных привилегий, поэтому вирусные программы, как правило модифицируют параметры раздела реестра текущего пользователя (HKCU . . .)

Если, в продолжение эксперимента, запустить утилиту msconfig , то можно убедиться, что в списках автоматически запускаемых программ cmd.exe в качестве оболочки пользователя отсутствует. Откат системы, естественно, позволит вернуть исходное состояние реестра и избавиться от автоматического старта вируса, но если он по каким-либо причинам, невозможен - остается только прямое редактирование реестра. Для возврата к стандартному рабочему столу достаточно удалить параметр Shell , или изменить его значение с "cmd.exe" на "explorer.exe" и выполнить перерегистрацию пользователя (выйти из системы и снова войти) или перезагрузку. Редактирование реестра можно выполнить, запустив из командной строки редактор реестра regedit.exe или воспользоваться консольной утилитой REG.EXE . Пример командной строки для удаления параметра Shell:

REG delete "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell

Приведенный пример с подменой оболочки пользователя, на сегодняшний день является одним из наиболее распространенных приемов, используемых вирусами в среде операционной системы Windows 7 . Довольно высокий уровень безопасности при стандартных настройках системы не позволяет вредоносным программам получать доступ к разделам реестра, которые использовались для заражения в Windows XP и более ранних версий. Даже если текущий пользователь является членом группы "Администраторы", доступ к подавляющему количеству параметров реестра, используемых для заражения, требует запуск программы от имени администратора. Именно по этой причине вредоносные программы модифицируют ключи реестра, доступ к которым разрешен текущему пользователю (раздел HKCU . . .) Второй важный фактор - сложность реализации записи файлов программ в системные каталоги. Именно по этой причине большинство вирусов в среде Windows 7 используют запуск исполняемых файлов (.exe) из каталога временных файлов (Temp) текущего пользователя. При анализе точек автоматического запуска программ в реестре, в первую очередь нужно обращать внимание на программы, находящиеся в каталоге временных файлов. Обычно это каталог C:\USERS\имя пользователя\AppData\Local\Temp . Точный путь каталога временных файлов можно посмотреть через панель управления в свойствах системы - "Переменные среды". Или в командной строке:

set temp

или

echo %temp%

Кроме того, поиск в реестре по строке соответствующей имени каталога для временных файлов или переменной %TEMP% можно использовать в качестве дополнительного средства для обнаружения вирусов. Легальные программы никогда не выполняют автоматический запуск из каталога TEMP.

Для получения полного списка возможных точек автоматического запуска удобно использовать специальную программу Autoruns из пакета SysinternalsSuite.

Простейшие способы удаления блокировщиков семейства MBRLock

Вредоносные программы могут получить контроль над компьютером не только при заражении операционной системы, но и при модификации записей загрузочных секторов диска, с которого выполняется загрузка. Вирус выполняет подмену данных загрузочного сектора активного раздела своим программным кодом так, чтобы вместо Windows выполнялась загрузка простой программы, которая бы выводила на экран сообщение вымогателя, требующее денег для жуликов. Поскольку вирус получает управление еще до загрузки системы, обойти его можно только одним способом - загрузиться с другого носителя (CD/DVD, внешнего диска, и т.п.) в любой операционной системе, где имеется возможность восстановления программного кода загрузочных секторов. Самый простой способ - воспользоваться Live CD / Live USB, как правило, бесплатно предоставляемыми пользователям большинством антивирусных компаний (Dr Web Live CD, Kaspersky Rescue Disk, Avast! Rescue Disk и т.п.) Кроме восстановления загрузочных секторов, данные продукты могут выполнить еще и проверку файловой системы на наличие вредоносных программ с удалением или лечением зараженных файлов. Если нет возможности использовать данный способ, то можно обойтись и простой загрузкой любой версии Windows PE (установочный диск, диск аварийного восстановления ERD Commander), позволяющей восстановить нормальную загрузку системы. Обычно достаточно даже простой возможности получить доступ к командной строке и выполнить команду:

bootsect /nt60 /mbr <буква системного диска:>

bootsect /nt60 /mbr E:> - восстановить загрузочные секторы диска E: Здесь должна использоваться буква для того диска, который используется в качестве устройства загрузки поврежденной вирусом системы.

или для Windows, предшествующих Windows Vista

bootsect /nt52 /mbr <буква системного диска:>

Утилита bootsect.exe может находиться не только в системных каталогах, но и на любом съемном носителе, может выполняться в среде любой операционной системы семейства Windows и позволяет восстановить программный код загрузочных секторов, не затрагивая таблицу разделов и файловую систему. Ключ /mbr, как правило, не нужен, поскольку восстанавливает программный код главной загрузочной записи MBR, которую вирусы не модифицируют (возможно - пока не модифицируют).

Узнать, какие лучшие средства удаления вредоносных программ существуют, не так сложно. По соответствующему запросу в Интернете легко находятся приложения, позволяющие устранить неполадки на компьютере, связанные с заражением вирусом.

Такое программное обеспечение обычно распространяется бесплатно или условно бесплатно.

Хотя в его возможности входит быстрый поиск и гарантированное удаление вредоносного кода и назойливой рекламы, с которыми не всегда могут справиться известные (и, чаще всего, платные) антивирусы.

Встроенное средство Windows 10

Первый способ избавиться от вредоносных приложений, которым стоит воспользоваться обычному пользователю Windows 10, предусматривает запуск уже встроенной утилиты Microsoft Malicious Software Removal Tool.

Иногда она срабатывает автоматически, но, если заражение вирусом уже произошло, инструмент запускается вручную. Найти MMSRT можно в папке System32 системного диска, расположенной в каталоге System32. Эффективность приложения не слишком высокая, но не меньше половины проблем будет решено.

Рис. 1. Средство удаления вредоносных программ в Windows 10.

К преимуществам использования средства относятся:

- русскоязычный интерфейс;

- интуитивно понятное управление;

- отсутствие необходимости в скачивании дополнительного программного обеспечения.

Среди недостатков приложения – длительное время сканирования и невысокая эффективность. А скачать его можно не только для Виндоус 10, но и для 7-й и 8-й версии операционной системы. Обновление под номером KB890830 имеет размер всего 52,8 Мб.

Быстрый и бесплатный AdwCleaner

Одной из самых известных и эффективных программ, позволяющих удалить нежелательные приложения с компьютера, является AdwCleaner . К плюсам его использования относят работу на русском языке, отсутствие необходимости в установке на компьютер и постоянно выходящие обновления, повышающие качество проверки системы.

Кроме того, завершив проверку, AdwCleaner выдаёт пользователю несколько рекомендаций по поводу профилактики заражения вредоносным кодом. А для запуска утилиты требуется всего лишь нажать кнопку начала сканирования, а, ознакомившись с результатами, выставить настройки и выбрать удаляемые сведения.

Рис. 2. Поиск вредоносного кода с помощью утилиты AdwCleaner.

Особенность работы приложения – в процессе сканирования иногда возникает необходимость перезагрузить компьютер. А после завершения работы на экран выводится отчёт, который можно сохранить в виде текстового файла.

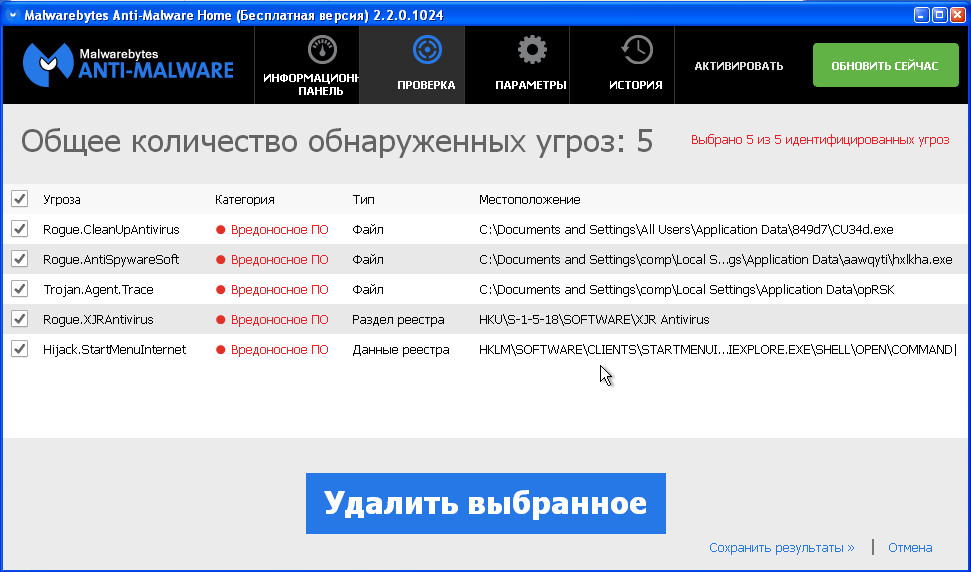

Помощник в борьбе с расширениями Malwarebytes Anti-Malware Free

Рис. 3. Главное окно приложения Malwarebytes Anti-Malware

Простое, но эффективное средство Junkware Removal Tool

Рис. 4. Отчёт о работе утилиты Junkware Removal Tool.

Работа утилиты сопровождается созданием точки восстановления системы. А в процессе сканирования происходит автоматическое исправление неполадок и удаление вирусных программ. Проверка завершается созданием подробного отчёта о найденных проблемах и их решении.

CrowdIsnpect – поиск нежелательных процессов в системе

Вредоносные приложения можно обнаружить и по запущенным в системе процессам. На этом основан принцип действия утилиты CrowdInspect , которая в процессе работы сканирует список автозагрузки и работающие на данный момент службы. С помощью постоянно обновляющейся базы вирусов и нежелательного ПО, программа собирает информацию о процессах и сравнивает её со списком потенциальных угроз.

Рис. 5. Анализ процессов Windows с помощью утилиты CrowdInspect.

Одним из результатов проверки системы CrowdInspect становится выдача на экран списка сетевых соединений и IP-адресов, а также репутации сайтов, которым они принадлежат. Хотя разобраться с большей частью этой информации могут только продвинутые пользователи. Остальным желательно выбирать для удаления вредоносного кода утилиты, автоматически устраняющие проблемы.

Условно бесплатная утилита Zemana AntiMalware

По эффективности борьбы с вирусами и нежелательными расширениями приложение Zemana AntiMalware не уступает не только другим бесплатным утилитам, но даже платным версиям некоторых известных антивирусов. К достоинствам программы относят возможность облачного поиска, понятный русскоязычный интерфейс и защиту системы в реальном времени. У платной версии Premium преимуществ ещё больше.

Рис. 6. Поиск вредоносных программ утилитой Zemana AntiMalware.

Zemana неплохо справляется с удалением плагинов в браузерах, наличие которых часто приводи к появлению всплывающих рекламных сообщений. Хотя для запуска поиска расширений настройки программы придётся изменить, перейдя в раздел «Дополнительно».

А к минусам утилиты можно отнести условно бесплатное распространение – через 15 дней за её использование придётся заплатить. Хотя обычно для быстрого сканирования компьютера пользователю достаточно и нескольких часов, после чего приложение удаляется.

HitmanPro – максимальная эффективность при удалении плагинов

Рис. 7. Работа утилиты HitmanPro.

Программа эффективно удаляет большинство распространённых вирусов. А при проверке браузеров находит и устраняет проблемы с посторонними расширениями. После завершения сканирования пользователю предлагается ознакомиться со списком обнаруженных проблем. И, если какой-то из отмеченных файлов не является опасным, по мнению пользователя, его можно удалить из карантина.

Spybot Search & Destroy – повышение безопасности ПК

Рис. 8. Spybot Search & Destroy – поиск, устранение и профилактика проблем.

Spybot способен контролировать изменения реестра и системной информации, благодаря чему не только решает уже появившиеся проблемы, но и обеспечивает профилактику возможных неполадок. Кроме того, все изменения, которые внесла утилита, можно отменить – иногда это помогает избежать сбоев в работе Windows, когда вместе с вирусом удаляется полезный файл.

Самый мощный, но медленный Dr.Web CureIt!

Самой мощной и результативной утилитой можно назвать Dr.Web CureIt! , к преимуществам которой можно отнести возможность бесплатного использования. Скачав последнюю версию приложения (размер которой превышает 100 Мб) и запустив её на компьютере, через несколько часов можно получить и отчёт о проделанной работе, и на 99,9% очищенную от вирусов систему.

Именно CureIt рекомендует использовать техподдержка некоторых провайдеров Интернета. Недостаток у приложения всего один – воспользоваться им получится всего один раз. Через несколько часов после скачивания выходит очередное обновление, а старое прекращает работу.

К преимуществам утилиты относят не только высокий уровень эффективности поиска вредоносных программ, но и возможность скачать её заново. После повторного скачивания с официального сайта производителя приложение снова готово к обнаружению вирусов. При этом базы данных уже обновлены, и эффективность поиска возрастает.

Рис. 9. Сообщение о необходимости обновления утилиты Curelt.

Решение проблем с браузерами

В процессе удаления вирусов следует обратить внимание и на ярлыки браузеров – нередко именно они являются источником проблемы. Вредоносный код прописывается в свойствах ярлыка и изменяет способ запуска:

- иногда при входе в Интернет пользователь попадает не на главную страницу, а на другой сайт – чаще всего фишинговый или рекламирующий какие-то услуги;

- вместе с запуском браузера может устанавливаться посторонний плагин, изменяющий поисковую систему, главную страницу и параметры работы в сети.

Решить проблему можно вручную, проверив ярлыки браузеров. Но лучше всего сделать это с помощью таких утилит как Shortcut Scanner . Бесплатное приложение проверяет логические и внешние диски на наличие нежелательных программ, выявляя и подозрительные или неработающие ярлыки.

Преимущество использования этого средства – бесплатное распространение и работа на любых современных системах Windows (от XP до 10-й), недостаток – отсутствие русскоязычной версии.

Если нежелательный плагин уже автоматически установился в браузере, удалить его можно через меню расширений в настройках. Иначе вместо перехода на выбранные страницы на экране будут появляться рекламные объявления и посторонние ресурсы.

Чаще всего такая проблема возникает у пользователей, которые уже установили значительное количество расширений, и не замечают 1–2 лишних. Если плагинов практически нет, заметить новый и принять меры по его отключению проще. А при отсутствии уверенности в том, что дополнение на самом деле вредоносное, помогут специальные утилиты, разработанные для конкретных браузеров.

Для Google Chrome официальные разработчики создали утилиту под названием «Инструмент очистки». Она автоматически проверяет наличие встроенного вредоносного кода при каждом запуске браузера.

При обнаружении проблемы плагин отключается вместе с остальными расширениями. После этого пользователь может восстановить нужные ему дополнения вручную.

Рис. 11. Поиск вредоносного кода Инструментом очистки Chrome.

Для Mozilla Firefox и стандартного для старых версий Windows браузера Internet Explorer существует бесплатное приложение Avast Browser Cleanup .

Утилита в автоматическом режиме проводит сканирование двух браузеров (при наличии их в системе), а в качестве результата выдаёт перечень подозрительных плагинов. Антивирусную программу можно скачать с официального сайта производителя.

Рис. 12. Очистка браузера от вредоносного кода с помощью Avast Browser Cleanup.

Аналогичные по функциональности и такие же бесплатные утилиты выпускают и другие компании. Причём, для разных браузеров и с широким ассортиментом возможностей. Некоторые программы обеспечивают ещё и эффективную защиту в реальном времени – правда, у большинства из них такая возможность платная.

Выводы

Использование приложений, удаляющих нежелательное программное обеспечение, не избавляет от необходимости установки антивирусов. Каждая программа выполняет свои задачи. Антивирусные утилиты защищают систему практически постоянно, и предотвращают заражение системных файлов.

А приложения для устранения уже появившихся проблем нужны, в основном, после того как антивирус оказался неэффективным. Использование сразу двух вариантов – установленных и периодически запускаемых утилит – обеспечит максимальную эффективность защиты. Хотя для того чтобы компьютер находился в ещё большей безопасности, желательно:

- выполнять рекомендации антивирусных утилит, выдающих предупреждения при входе на подозрительные ресурсы;

- проверять антивирусом скачанные или записанные с внешнего носителя файлы, происхождение которых неизвестно (например, скачанных не с официального сайта, а с посторонней веб-страницы);

- установить в настройках антивируса автоматическое обновление баз данных вирусов и не реже раза в неделю запускать приложение вручную.

Профилактика заражения компьютера вирусами и другими видами вредоносного кода уменьшит вероятность появления проблем. Хотя 100%-ной защиты не обеспечивают ни Curelt!, ни даже платный антивирус.

Лучшие средства удаления вредоносных программ

Начать стоит с того, что вредоносные программы в данном контексте (Malware) - не вполне вирусы, это, скорее, программы проявляющие нежелательную активность на компьютере, устанавливающиеся без ведома пользователей и, ко всему прочему, их сложно удалить.

Чистим Windows от шпионских и вредоносных программ и файлов

В этом видео я расскажу как очистить ваш компьютер на операционной системе Windows от шпионских и вредоносных программ и файлов, а так же как освободить место на жеском диске от временных файлов и как почистить кэш. Будет сделан обзор трех бесплатных утилит

Если вы столкнулись с отсутствием доступа к Интернет или часть сайтов перестали открываться, то возможны два варианта: вирус блокирует доступ к некоторым сайтам или ваш антивирус удалил вредоносную программу, которая изменила настройки операционной системы определяющие соединение с Интернетом. Это могут быть настройки прокси сервера браузера, настройки сетевой карты (Протокол Интернета версии 4), конфигурация LSP стека и др.

В результате, вы сталкиваетесь с ситуацией, что перестают открываться веб сайты. Появляются сообщения, что «Веб-страница недоступна», «Вы не подключены к сети», «Прокси сервер не отвечает» и другие подобные.

Способы решения проблемы «Нет доступа к Интернету»

Инструкция, которая приведена ниже, поможет вам решить проблемы с доступом к Интернету. Причём используются разнообразные способы, от самых простых, до требующих применения специальных программ. Выполняйте их один за другим. Если доступ к Интернету восстановиться на каком-то из этапов, то вы можете остановиться и не выполнять следующие. В случае возникновения вопросов оставляйте комментарий ниже, задавайте вопрос в разделе на нашем сайте или обратитесь на наш за помощью.

1. Восстановить настройки прокси сервера вашего браузера.

Internet Explorer, Microsoft Edge и Google Chrome

Все три этих браузера Internet Explorer, Microsoft Edge и Google Chrome используют одни настройки прокси сервера. Для того чтобы вернуть их к первоначальным выполните следующее.

Запустите Internet Explorer. Кликните по кнопке в виде шестерёнки, которая находиться в правом верхнем углу браузера (). Откроется меню как показано на следующей картинке.

Кликните по пункту Свойства браузера . Вам будет показано окно с несколькими вкладками. Выберите вкладку Подключения .

Кликните по кнопке Настройка сети как показано ниже.

В разделе Прокси-сервер снимите галочку напротив надписи Использовать прокси сервер для локальных подключений . Кликните OK и ещё раз OK .

Mozilla Firefox

Запустите Firefox. Откройте меню браузера кликнув по кнопке в виде трёх горизонтальных полосок (), которая находится в верхней правой части окна. Вы увидите основное меню Firefox, как на картинке снизу.

Здесь кликните по иконке в виде шестерёнки с надписью Настройки . Перед вами откроется окно с настройками Firefox. Кликните по надписи Дополнительные .

В открывшемся окне, в разделе Соединение , кликните по кнопке Настроить . Это действие откроет настройки определяющие какой прокси сервер должен использовать браузер.

Выберите пункт Без прокси

и кликните по кнопке OK

. Перезапустите браузер.

2. Восстановить настройки Протокола Интернета версии 4.

Windows XP, Vista, 7

Кликните по кнопке Пуск , в открывшемся меню выберите пункт Сетевые подключения .

Windows 8, 8.1, 10

Нажмите на клавиатуре одновременно клавиши Windows и клавишу X(Ч). Откроется меню как на следующем рисунке.

Выберите пункт Сетевые подключения

.

Перед вами откроется окно со списком всех сетевых подключений.

Кликните по названию вашего адаптера (сетевой карты) и выберите пункт Свойства.

Откроется окно со свойствами выбранного сетевого адаптера. В списке компонентов найдите пункт Протокол Интернета версии 4(TCP/IPv4) .

Кликните по выбранному пункту дважды. В открывшемся окне поставьте галочку в пунктах Получить IP-адрес автоматически и Получить адрес ДНС-сервера автоматически.

Кликните OK и ещё раз OK .

Установив эти настройки таким образом, вы дадите возможность Windows получить IP-адрес и адрес ДНС-сервера от роутера, модема или маршрутизатора. Если же ваш компьютер использует статический сетевой адрес, то введите его на предыдущем этапе.

3. Очистить DNS кэш.

DNS кэш хранит таблицу соответствия имени сайта и его IP-адреса. Некоторые вирусы могут подменять это соответствие и блокировать таким образом открытие тех или иных сайтов, а также перенаправлять пользователей на разнообразные вводящие в заблуждения веб страницы.

Как на следующем рисунке.

Введите в поле Открыть команду cmd и нажмите Enter . Откроется командная строка. Введите в ней ipconfig /flushdns и нажмите Enter.

4. Восстановить конфигурацию LSP стека.

LSP это программная служба в операционной системе Windows, состоящая из нескольких слоёв. Каждый слой определяет одну программу. Вся запрашиваемая из Интернета информация проходит через эту группу слоёв. Таким образом, при неправильном удалении одного из них, или программы, которая привязана к одному из слоёв, происходит сбой в работе всей службы LSP, в результате чего подключение к Интернету становится недоступным.

Windows XP, Vista, 7

Нажмите на клавиатуре одновременно клавиши Windows и клавишу R(К). Откроется окно как на следующем рисунке.

Введите в поле Открыть

команду cmd

и нажмите Enter

.

Windows 8, 8.1, 10

Нажмите на клавиатуре одновременно клавиши Windows и клавишу X(Ч). Откроется меню как на следующем рисунке.

Выберите пункт Командная строка (Администратор)

.

Откроется командная строка. Введите в ней netsh winsock reset и нажмите Enter.

Перезагрузите компьютер.

5. Использовать AdwCleaner для удаления компонентов вредоносных программ блокирующих доступ в Интернет.

AdwCleaner это небольшая бесплатная утилита созданная программистом Xplode. Она быстро проверит компьютер и удалит компоненты вредоносных программ, которые могут блокировать доступ к Интернету или к отдельным сайтам.

Download , если загрузка файла не начнётся автоматически. После окончания загрузки программы, запустите её. Откроется главное окно AdwCleaner.

Кликните по кнопке Сканировать . Этот процесс может занять до нескольких десятков минут. Когда сканирование будет завершено, перед вами откроется список найденных компонентов вредоносных программ.

Кликните по кнопке Очистка . AdwCleaner приступит к очистке компьютера. Для окончания процесса вам потребуется перезагрузить компьютер.

6. Использовать TDSSKiller для удаления скрытых троянов и руткитов, блокирующих доступ в Интернет.

TDSSKiller это бесплатная утилита созданная в лаборатории Касперского. Она может найти и удалить множество разнообразных руткитов таких как TDSS, Cidox, RLoader, Phanta, ZeroAccess, SST, Pihar, Sinowal, Cmoser и им подобных.

На странице которая откроется кликните по зелёной кнопке Download

Кликните по кнопке Начать проверку . Программа начнёт проверку вашего компьютера.

Дождитесь окончания сканирования и удаления найденных руткитов. По окончании работы программы требуется перезагрузка компьютера.

7. Использовать Malwarebytes Anti-malware для дополнительной проверки.

Malwarebytes Anti-malware это прекрасная программа, созданная компанией Malwarebytes. Она легко удаляет множество разнообразных троянов, руткитов, вредоносных и потенциально ненужных программ. Программа абсолютно бесплатна для домашнего использования.

На странице которая откроется кликните по зелёной кнопке Download , если загрузка файла не начнётся автоматически. Запустите скачанный файл.

После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку . Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Когда сканирование компьютера закончится, программа Malwarebytes Anti-malware откроет список найденных компонентов вредоносных программ.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера от вредоносных программ, которые могут блокировать доступ в Интернет.

Заключение

Выполнив эту инструкцию, вы должны решить проблему с отсутствием доступа к Интернету. К сожалению, существуют варианты заражения, когда эта инструкция может вам не помочь, в этом случае обратитесь на наш .

Для того чтобы в будущем не заразить свой компьютер, пожалуйста следуйте трём небольшим советам.

1. Всегда старайтесь скачивать программы только с официальных или заслуживающих доверия сайтов.

2. Держите антивирусные и антиспайварные программы обновлёнными до последних версий. Так же обратите внимание на то, что у вас включено автоматическое обновление Windows и все доступные обновления уже установлены. Если вы не уверены, то вам необходимо посетить сайт Windows Update, где вам подскажут как и что нужно обновить в Windows.

3. Если вы используете Java, Adobe Acrobat Reader, Adobe Flash Player, то обязательно их обновляйте вовремя.

Удалить вредоносный код, попавший в гаджет с каким-либо приложением или через браузер из Сети, можно по-разному. Иногда бывает достаточно установить простой бесплатный мобильный антивирус и почистить им систему, иногда эти действия не приводят к ожидаемому результату. Расскажем далее, как удалить вирус с Андроида различными способами, безопасными для вашего девайса.

Поиск и удаление зловреда при помощи антивируса

Это самый простой способ очистить телефон от вредоносного кода, но помогает он не более чем в 40% случаев заражения. Тем не менее начинать работу по восстановлению работоспособности системы следует именно с него. Перечислим наиболее эффективные:

Данный простой способ не всегда позволяет избавиться от вредоносной утилиты. Иногда она просто не обнаруживается сканером, иногда удаленному уже приложению удается самопроизвольно восстановиться. В некоторых случаях в смартфоне отдельные функции могут продолжать оставаться недоступными после проведения очистки. При возникновении таких проблем часто помогает перевод гаджета в безопасный режим и проверка его антивирусной утилитой.

Удаление вредоносного кода в безопасном режиме

Большая часть программ в данном режиме работы не препятствует работе сканеров. Поэтому опишем, как удалить вирус или троян с Андроида в Safe Mode, т. к. перейдя в него избавиться от вредоноса с телефона Андроид получается в гораздо большем числе случаев. Но для этого необходимо знать, что делать, чтобы перейти в безопасный режим девайса с версией ОС 4.0 и выше:

- Нажмите и удерживайте кнопку «Power» на устройстве до появления окна выключения;

- Держите палец на сенсорной кнопке «Отключение устройства» этого окошка, пока не появится предложение перехода гаджета в нужный режим, нажмите «Ok».

Если ваш девайс управляется Android версией ниже 4.0, то порядок перехода в Safe Mode будет иной:

- Полностью выключите девайс и затем нажмите опять на кнопку включения;

- При отображении логотипа компании удерживайте одновременно качельки увеличения и уменьшения громкости до полной загрузки ОС.

Перейдя в безопасный режим, загрузите один из названных выше антивирусов и проведите сканирование гаджета. После этого для перехода в обычный рабочий режим проведите перезагрузку устройства.

Удаление вредоносного кода через ПК или ноутбук

«Поймать» троян на Андроиде можно через браузер. Опишем, как убрать его из системы. Иногда установкой мобильного приложения безопасности и сканированием им ОС даже в безопасном режиме удалить зловред не получается. В этом случае задачу можно решить посредством десктопной утилиты, просканировав ей гаджет через компьютер. Очистка системы производится следующим образом:

Останется лишь запустить сканирование, после чего мощное десктопное приложение с огромными базами, скорее всего, сможет найти попавшие на устройство трояны и удалить вирус с телефона.

Мобильные браузеры в большинстве своем не оборудуются модулями блокировки рекламы, поэтому при их использовании велика вероятность случайно нажать на графический баннер, который незаметно для вас произведет загрузку вирусного файла. После этого при работе девайса в самый неожиданный момент могут появляться рекламные баннеры.

Удалить вирус с планшета или смартфона в этом случае можно вручную посредством приложения Android Commander (http://android-commander.ru.uptodown.com/windows), осуществляющим обмен файлами между ПК и гаджетом.

Правда, для этого потребуются root-права и включенная на телефоне отладка по USB (Для включения опции перейдите в раздел «Параметры» вашего устройства, далее — «Система» и «Параметры разработчика»).

- Подключите Андроид-девайс к компьютеру как накопитель.

- Запустите Android Commander на лэптопе или ПК от имени администратора. Используя это приложение, можно управлять в т. ч. системными файлами мобильной ОС, которые обычный проводник Windows не видит.

- Среди системных каталогов найдите папку с исполняемыми файлами (с расширением APK), удалите зараженный файл или переместите его на диск компьютера, где можно будет убрать вирус из файла любым специализированным сканером.

Если вирус удалить не удается

При невозможности решить проблему описанными способами, рассмотрим, как удалить вирусы перепрошивкой системы. В этом случае вместе со всеми зловредами удалятся и пользовательские данные, поэтому данный способ является самым радикальным. Опишем проведение процедуры Hard Reset на примере аппаратов Samsung.