Как узнать имя скрытой сети Wi-Fi

Владельцы некоторых беспроводных точек доступа настраивают их так, что те не транслируют своё имя (ESSID). Это считается, по их мнению, дополнительной защитой (наряду с паролем) ТД.

Проще говоря, скрытая сеть Wi-Fi (hidden), это сеть, которую не видно в списке доступных сетей. Чтобы к ней подключиться необходимо ввести её имя вручную.

На самом деле этот способ защиты является несостоятельным хотя бы потому, что в определённые моменты имя беспроводной сети (ESSID) всё равно транслируется в отрытом виде.

Есть целый комплекс рекомендаций, как защитить свой беспроводной роутер. Но этот вид защиты (сокрытие имени Wi-Fi), а также , не рекомендуются к применению, поскольку доставляют определённые трудности легитимным пользователям и не обеспечивают никакой защиты.

Данный материал показывает несостоятельность защиты сокрытием сети. Следующая часть покажет простоту .

Как увидеть скрытые сети Wi-Fi

Начнём с того, что скрытые сети не такие уж и скрытые. Их очень легко увидеть с помощью Airodump-ng . Для этого переводим нашу беспроводную карту в :

Ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

И запускаем Airodump-ng:

Airodump-ng wlan0

Обратите внимание на строку

Это и есть «скрытая» Wi-Fi сеть. Все данные, кроме ESSID, доступны наравне с другими точками доступа. Да и об ESSID мы уже кое-что знаем:

Имя этой ТД мы узнаем выполнив брутфорс с помощью программы mdk3 . А пока перейдём к другой скрытой Wi-Fi сети и узнаем её имя при помощи Airodump-ng.

Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

Имя сети (ESSID) передаётся в вещании в открытом виде и может быть перехвачено во время подключения клиента. Можно дождаться подключения клиента естественным образом, а можно ускорить процесс, если «выбить» () от точки доступа. После этого он сразу начнёт переподключаться, имя сети появиться в вещании в открытом виде, а мы, в свою очередь, его перехватим. Последовательность действий в точности соответствует тому, который описан в статье « ». Поэтому если вы с ней уже знакомы, то вам будет совсем просто.

Смотрим доступные для атаки точки доступа

Airodump-ng wlan0

Сеть со скрытым именем:

20:25:64:16:58:8C -42 1856 0 0 1 54e WPA2 CCMP PSK

Её ВSSID — 20:25:64:16:58:8C, длина её имени - 11 символов, она работает на на канале 1. Поэтому я запускаю airodump-ng на первом канале:

Airodump-ng wlan0 --channel 1

Если вы помните, при захвате рукопожатия я также указывал ключ -w после которого следовал префикс имени файла. Это можно сделать и сейчас — поскольку захват рукопожатия не мешает выявлению имени скрытой ТД. При этом вы убьёте сразу двух зайцев одним выстрелом.

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием .

Для этого мы открываем новое окно терминала и набираем там команду:

Aireplay-ng -0 3 -a 20:25:64:16:58:8C wlan0

Здесь -0 означает деаутентификация, 3 означает количество отправленных пакетов, -a 20:25:64:16:58:8C это ВSSID целевой ТД, а wlan0 — сетевой интерфейс в режиме монитора.

Результат получен практически мгновенно:

![]()

Интересующая нас строка:

20:25:64:16:58:8C -34 100 1270 601 0 1 54e WPA2 CCMP PSK SecondaryAP

Т.е. имя "скрытой" сети - это SecondaryAP .

Плюсы использования Airodump-ng:

- Значительно быстрее перебора с mdk3 (при использовании )

- Если не использовать атаку деаутентификация, то вы остаётесь невидимым для систем мониторинга беспроводных сетей

Минусы использования Airodump-ng:

- Если нет клиентов, то данная программа бессильная для раскрытия спрятанной сети Wi-Fi

- Если использовать атаку деаутентификация, то вы демаскируете себя.

- Если не использовать эту атаку, то время раскрытия имени сети значительно увеличивается.

Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

Плюсы использования mdk3:

- Работает в ситуациях, когда Airodump-ng бессильна.

- Для нахождения имени скрытой Wi-Fi не нужны клиенты ТД.

Минусы использования mdk3:

- Подбор может затянуться на длительное время, особенно для длинных имён точек доступа Wi-Fi.

- Вы всегда демаскируете себя, ваша активность для мониторов беспроводной сети выглядит крайне подозрительной.

Помните нашу первую скрытую ТД

20:02:AF:32:D2:61 -40 108 3 0 6 54e WPA2 CCMP PSK

К сожалению, у этой ТД нет клиентов, поэтому мы не можем воспользоваться магией Airodump-ng . Вместо этого мы воспользуемся брутфорсом mdk3.

Моя команда имеет вид:

Mdk3 wlan0 p -t 20:02:AF:32:D2:61 -f /root/essid.txt

Здесь mdk3 - это имя программы, wlan0 - имя беспроводного сетевого интерфейса, p — означает базовое зондирование и режим брутфорса ESSID, -t 20:02:AF:32:D2:61 - это BSSID интересующей нас ТД, -f /root/essid.txt указывает на файл, в котором содержится список имён для брутфорса ESSID (имени сети Wi-Fi).

Результат работы программы:

Root@HackWare:~# mdk3 wlan0 p -t 20:02:AF:32:D2:61 -f /root/essid.txt SSID Wordlist Mode activated! Waiting for beacon frame from target... Sniffer thread started SSID is hidden. SSID Length is: 3. Trying SSID: Packets sent: 1 - Speed: 1 packets/sec Got response from 20:02:AF:32:D2:61, SSID: "web" Last try was: (null) End of SSID list reached.

Т.е. имя сети подобрано, им оказалось web .

Выше показана атака по словарю. Но имена беспроводных сетей можно добывать с помощью обычного перебора. Моя команда приобретает вид:

Mdk3 wlan0 p -t 20:02:AF:32:D2:61 -с 6 -b l

Большинство опций нам уже знакомы, кроме двух новых: -с 6 означает шестой канал, -b l означает набор символов, при этом l означает нижний регистр.

Наборы символов:

- все печатные (a )

- нижний регистр (l )

- верхний регистр (u )

- цифры (n )

- нижний и верхний регистр (c )

- нижний и верхний регистр плюс цифры (m )

Как видим, программа просто прекрасно (и быстро!) отработала. Результат получен: Got response from 20:02:AF:32:D2:61, SSID: "web" .

Подытожим. Защита Wi-Fi путём сокрытия имени сети (наряду с фильтрацией по MAC адресу - об этом смотрите статью " ") являются негодными средствами безопасности. Никто не запрещает их использовать — они не ослабляют защиту. Но они и не увеличивают её. При этом приходится мириться с неудобствами, которые они причиняют легитимным пользователям. Если мы говорим о фильтрации по MAC адресу, то при любом добавлении нового клиента, кто-то должен получать административные права для роутера и поменять его конфигурацию. Это может быть не всегда приемлемо.

Во многих гайдах по настройке безопасности wifi пишут, что вам нужно обязательно отключить вещание SSID, то есть скрыть точку доступа. Но действительно ли это улучшает безопасность беспроводной сети? Давайте как разберемся почему это утверждение считается одной из глупейших мифов.

Беспроводные SSID не были предназначены для скрытия

Это всегда является плохим знаком когда производители оборудования создают технологию которая нарушает согласованные спецификации. Создают они подобную технологию, как правило, для того чтобы их оборудования покупали больше.

В данном случае, спецификация 802.11 требует, чтобы беспроводные точки транслировали свои SSID:

SSID - это название сети, а не пароль. У каждой беспроводной сети существует SSID для того, чтобы вы могли распознать одну сеть от другого. SSID разрабатывали не для скрытия, поэтому вы не сделаете вашу сеть безопаснее скрывая его.

Обнаружение скрытых SSID - простейшая задача

Обнаружение "скрытых" беспроводных сетей очень легко. Всё что вам нужно - это такие утилиты как inSSIDer , NetStumber или Kismet . С помощью приведённых утилит вы сможете просканировать и найти "скрытые" сети. А пользоваться этими утилитами очень легко.

Излюбленное оружие хакеров конечно же утилиты как Kismet и Aircrack .

Скрытыми Wifi труднее пользоваться

Теперь когда вы знаете, что "скрытые" сети никаким образом не улучшают безопасность сети, не кажется ли вам, что гораздо удобнее было-бы пользоваться Wifi-сетью, которая транслирует SSID?

При подключении к скрытой сети вам нужно вручную прописывать детали Wifi-сети. В то время как в нормально-настроенной вам нужно всего лишь выбрать wifi из списка.

Скрытие точки доступа сети может привести к проблемам подключения

Обычно во-многих устройствах предпочтение отдаётся Wifi-сетям с более широким вещанием при автоматическом подключении. Таким образом ваше устройство по умолчанию каждый раз будет подключаться к другим wifi-сетям. Эту проблему можно решить отключением функции автоматического подключения, но всё же это тоже лишние телодвижения.

Кроме того, здесь кроется ещё и другая проблема: многие устройства не позволяют автоматически подключаться к скрытым беспроводным сетям, и если у вас включено автоматическое подключение, то вы сами же можете послужить причиной раскрытия названия сети.

Скрытый беспроводной SSID на самом деле раскрывает ваш SSID

Когда вы скрываете точку доступа Wifi на роутере, происходит следующее: ваш ноутбук или мобильное устройство будет отправлять пинги через воздух, чтобы найти ваш роутер. А теперь допустим, что вы сидите себе в каком-нибудь интернет-кафе, ваш ноутбук или смартфон будет вещать всем у кого есть сканер сетей, что у вас есть скрытая сеть дома или на работе.

Остановить это можно только отключив автоматическое подключение на всех устройствах.

Как же тогда сделать Wifi сеть безопасной?

Когда речь идёт о безопасности беспроводной сети, есть только два правила: используйте WPA2 шифрование, используйте хороший длинный пароль для сети.

Обычно, защиту беспроводной сети – активируют в роутере при его настройке. Как правило, используется WPA или более современный метод WPA2. Затем, пользователь может выяснить, что сеть намного быстрее работает без шифрования, а для безопасности – достаточно использовать скрытое имя. Но как взломать роутер, работающий «на скрытом имени», знают даже начинающие хакеры. В доказательство самой возможности, рассмотрим метод чтения имени подробнее.

Схема построения беспроводной сети

Можно «прочитать» значение имени Wi-Fi-сети, даже если оно скрыто. Мы не будем приводить примеры скриптов, но они – действительно существуют, в частности, для BackTrack 5 R2. Целью обзора является доказательство факта: использование скрытого имени, как, впрочем, и фильтрация по MAC – не обеспечивает должного уровня защиты беспроводной сети. К сожалению, из этого можно сделать вывод, что единственным способом защитить беспроводную сеть остается использование шифрования.

Механизм работы сети, использующей скрытое имя

Информация, поступающая от точки доступа

Если в настройках роутера – установлена галочка «скрыть имя сети», это означает только одно. Точка доступа ни при каких обстоятельствах не будет посылать пакет, содержащий значение имени.

Тем не менее, через определенный период – роутер рассылает пакеты, содержащие информационный кадр beacon. Информация этого кадра доступна любому. В таком кадре вместо имени Wi-Fi-сети – может находиться последовательность пробелов, либо, содержаться поле длины «0».

Результат сканирования эфира

После выполнения команды сканирования вместо имени скрытой сети – будет отображаться надпись «length: 0». То есть, о наличии такой сети становится известно.

Информация, поступающая от абонента

Устройство пользователя перед началом работы – должно подключиться к Wi-Fi-сети. Абонент передает информацию точке доступа, причем, в открытом виде. Выполняя подключение, он передает значение имени.

Взлом роутера подразумевает, что хотя бы один легальный абонент – есть в сети, либо, он собирается к ней подключиться. Рассмотрим последовательность действий, которыми можно «заставить» абонентское устройство передать в эфир имя сети (SSID).

Алгоритм взлома скрытого имени

Последовательность действий, выполняемых хакером

Переведя абонентское устройство в режим сканера (или монитора), можно получить следующий отклик:

Вывод консоли

Видим одну точку доступа, работающую на скрытом значении SSID (length=0). Заметьте, что здесь отображен и MAC-адрес любой точки доступа.

Дальше будет выполнена последовательность действий:

- Можно получить дополнительную информацию о сети, выполнив определенную команду (с использованием целевого адреса MAC)

- Вывод предыдущей команды – покажет MAC-адреса всех подключенных абонентов

- Пользователю от имени целевой точки доступа – посылают пакет на деаутентификацию (используется значение MAC точки доступа и абонента)

- Абонентское устройство начнет проходить аутентификацию, при этом, отправит в эфир значение SSID (которое будет прочитано)

Как видим, взломать скрытое имя сети есть возможность в большинстве случаев. Достаточно, чтобы был обеспечен доступ к физическому уровню Wi-Fi.

Важно знать, что похожим способом – злоумышленник обойдет и «фильтрацию MAC». У него появится возможность отсылать IP-пакеты с вполне «легальным» MAC-адресом.

Что может помешать взломщику

Если криптографические методы являются неприемлемыми, можно только рекомендовать защиту на физическом уровне.

Есть возможность, например, использовать не штыревую, а секториальную антенну. Нетрудно понять: антенна с «охватом» 90 градусов (или 180) – сузит пространство доступа. Параллельно с установкой такой антенны, лучше снизить мощность передатчика в роутере (на 3 ДБ для 180 градусов или на 6 для 90).

Диаграмма направленности секториальной антенны

Все же, использование секториальных антенн не обеспечивает 100-процентной защиты. В реальных условиях, имеет наличие отражение волн. А снижать мощность, насколько возможно – тоже нельзя, так как получим меньшую зону охвата.

Делаем вывод: физический метод защиты в реальных условиях – не обеспечивает безопасность всегда. Исключением будет использование параболических антенн (что, разумеется, неприменимо на практике). Ну а включать шифрование или нет – каждый выберет сам.

Здесь – взломали сеть, пользуясь обычной сборкой Ubuntu (есть, о чем задуматься):

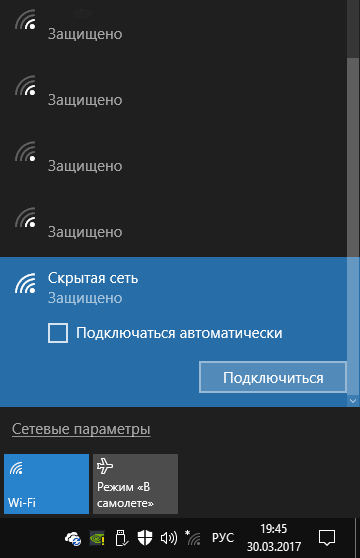

Когда вы подключаетесь к Wi-Fi сети, обычно в списке доступных беспроводных сетей вы видите список имен (SSID) сетей других людей, чьи роутеры находятся поблизости. Они, в свою очередь, видят имя вашей сети. При желании, можно скрыть Wi-Fi сеть или, точнее, SSID таким образом, чтобы соседи её не видели, а вы все могли подключиться к скрытой сети со своих устройств.

В этой инструкции - о том, как скрыть сеть Wi-Fi на роутерах ASUS, D-Link, TP-Link и Zyxel и подключиться к ней в Windows 10 - Windows 7, Android, iOS и MacOS.

Как сделать Wi-Fi сеть скрытой

Первым шагом, необходимым, чтобы скрыть Wi-Fi сеть (SSID) будет вход в настройки роутера. Это не сложно, при условии, что вы сами настраивали свой беспроводный маршрутизатор. Если же это не так, можно столкнуться с некоторыми нюансами. В любом случае, стандартный путь входа в настройки роутера будет следующим.

- На устройстве, которое подключено к роутеру по Wi-Fi или кабелю, запустите браузер и введите в адресную строку браузера адрес веб-интерфейса настроек роутера. Обычно это 192.168.0.1 или 192.168.1.1. Данные для входа, включая адрес, логин и пароль, обычно указаны на наклейке, находящейся внизу или сзади роутера.

- Вы увидите запрос логина и пароля. Обычно, стандартные логин и пароль - admin и admin и, как упоминалось, указаны на наклейке. Если пароль не подходит - см. пояснения сразу после 3-го пункта.

- После того, как вы вошли в настройки роутера, можно переходить к скрытию сети.

Если вы ранее настраивали этот роутер (или это делал кто-то другой), с большой вероятностью стандартный пароль admin не подойдет (обычно при первом входе в интерфейс настроек роутера просят изменить стандартный пароль). При этом на некоторых роутерах вы увидите сообщение о неверном пароле, а на некоторых других это будет выглядеть как «вылет» из настроек или простое обновление страницы и появление пустой формы ввода.

Если вы знаете пароль для входа - отлично. Если не знаете (например, роутер настраивал кто-то другой) - зайти в настройки получится только сбросив маршрутизатор на заводские настройки, чтобы зайти со стандартным паролем.

Если вы готовы сделать это, то обычно сброс выполняется долгим (15-30 секунд) удержанием кнопки Reset, которая как правило расположена с тыльной стороны роутера. После сброса вам придется не только сделать скрытую беспроводную сеть, но и настроить заново подключение провайдера на роутере. Возможно, необходимые инструкции вы найдете в разделе на этом сайте.

Примечание: при скрытии SSID соединение на устройствах, которые подключены по Wi-Fi будет разрываться и вам потребуется заново подключаться к уже скрытой беспроводной сети. Еще один важный момент - на странице настроек роутера, где будут производиться описываемые далее шаги, обязательно запомните или запишите значение поля SSID (Имя сети) - оно необходимо, чтобы подключиться к скрытой сети.

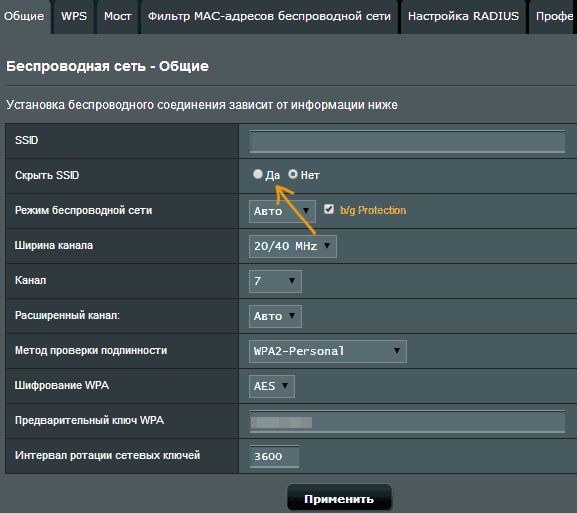

Как скрыть Wi-Fi сеть на D-Link

Скрытие SSID на всех распространенных роутерах D-Link - DIR-300, DIR-320, DIR-615 и других происходит почти одинаково, несмотря на то, что в зависимости версии прошивки, интерфейсы немного отличаются.

Примечание: при установке отметки «Скрыть точку доступа» и нажатии кнопки «Изменить», вы можете быть отключены от текущей сети Wi-Fi. Если это произошло, то визуально это может выглядеть, как если бы страница «Зависла». Следует заново подключиться к сети и окончательно сохранить настройки.

Скрытие SSID на TP-Link

На роутерах TP-Link WR740N, 741ND, TL-WR841N и ND и аналогичных скрыть Wi-Fi сеть можно в разделе настроек «Беспроводный режим» - «Настройки беспроводного режима».

![]()

Для скрытия SSID потребуется снять отметку «Включить широковещание SSID» и сохранить настройки. При сохранении настроек сеть Wi-Fi будет скрыта, и вы можете отключиться от нее - в окне браузера это может выглядеть как зависшая или не загрузившаяся страница веб-интерфейса TP-Link. Просто заново подключитесь к уже скрытой сети.

ASUS

Для того, чтобы сделать Wi-Fi сеть скрытой на маршрутизаторах ASUS RT-N12, RT-N10, RT-N11P и многих других устройствах от этого производителя, зайдите в настройки, в меню слева выберите «Беспроводная сеть».

Затем, на вкладке «Общие» в пункте «Скрыть SSID» установите «Да» и сохраните настройки. Если при сохранении настроек страница «зависнет» или загрузится с ошибкой, то просто подключитесь заново, к уже скрытой Wi-Fi сети.

Zyxel

Для того, чтобы скрыть SSID на роутерах Zyxel Keenetic Lite и других, на странице настроек нажмите по значку беспроводной сети внизу.

После этого отметьте пункт «Скрывать SSID» или «Disable SSID Broadcasting» и нажмите кнопку «Применить».

После сохранения настроек, соединение с сетью разорвется (т.к. скрытая сеть, даже с тем же именем - это уже не совсем та же самая сеть) и придется заново подключиться к Wi-Fi сети, уже скрытой.

Как подключиться к скрытой Wi-Fi сети

Подключение к скрытой Wi-Fi сети требует, чтобы вы знали точное написание SSID (имя сети, вы могли его видеть на странице настроек роутера, где сеть делалась скрытой) и пароль от беспроводной сети.

Подключение к скрытой Wi-Fi сети в Windows 10 и предыдущих версиях

Для того чтобы подключиться к скрытой Wi-Fi сети в Windows 10 потребуется выполнить следующие шаги:

Если все будет введено верно, то через короткое время вы будете подключены к беспроводной сети. Следующий способ подключения также подходит для Windows 10.

В Windows 7 и Windows 8 для подключения к скрытой сети шаги будут выглядеть иначе:

Как подключиться к скрытой сети на Android

Для подключения к беспроводной сети со скрытым SSID на Android, сделайте следующее:

После сохранения параметров, ваш телефон или планшет на Android должен подключиться к скрытой сети, если она в зоне доступа, а параметры введены верно.

Подключение к скрытой Wi-Fi сети с iPhone и iPad

Порядок действий для iOS (iPhone и iPad):

Для подключения к сети нажмите «Подкл.» справа вверху. В дальнейшем подключение к скрытой сети будет осуществляться автоматически при ее наличии в зоне доступа.

MacOS

Для подключения к скрытой сети с Macbook или iMac:

- Нажмите по значку беспроводной сети и выберите внизу меню пункт «Подключиться к другой сети».

- Введите имя сети, в поле «Безопасность» укажите тип авторизации (обычно WPA/WPA2 Personal), введите пароль и нажмите «Подключиться».

В дальнейшем сеть будет сохранена и подключение к ней будет производиться автоматически, несмотря на отсутствие вещания SSID.

Надеюсь, материал получился достаточно полным. Если же остались какие-то вопросы, готов ответить на них в комментариях.