Руководство по эксплуатации персонального компьютера. Самые простые правила домашнего пользователя пк. Информация о гарантийных обязательствах

Если вам кажется, что важная информация надежно защищена, попросите кого-нибудь позвонить по телефону, представиться специалистом службы техподдержки и сказать, что ему нужен пароль пользователя.

Пожалуй, чаще всего для получения доступа к сети применяется метод, именуемый социальной инженерией - и на него же зачастую обращают меньше всего внимания. Тем временем, пока администраторы по безопасности ставят брандмауэры и антивирусы, разрабатывают сложную систему допусков и паролей, злоумышленники проникают в сеть с помощью рядовых ничего не подозревающих пользователей.

Компьютер - это больше, чем просто другой бытовой прибор. Огромный объем информации и возможностей может быть огромным. Но вы можете многое сделать с компьютером, и использование одного может быть хорошим опытом. Давайте начнем с вашего первого компьютера.

Включение компьютера в первый раз может отличаться от одного компьютера к другому. Ваш опыт может отличаться от этого урока. Если вы используете настольный компьютер, вам нужно будет убедиться, что клавиатура, мышь и монитор подключены к корпусу компьютера, прежде чем продолжить. Просмотрите наш урок, чтобы узнать, как это сделать.

Для того чтобы меры по обеспечению безопасности имели смысл - как для администратора, так и для пользователей сетевых ресурсов - необходимо определить сетевую политику, в которой следует четко описать, что можно и чего нельзя делать в сети. Хорошая политика обеспечения безопасности вынуждает - иногда с применением технических средств - держать наивных пользователей подальше от информации, раскрытие которой может нанести ущерб сети.

Самый первый шаг - включить компьютер. Для этого найдите и нажмите кнопку питания. Он находится в другом месте на каждом компьютере, но он будет иметь символ универсальной кнопки питания. После включения компьютер должен занять некоторое время, прежде чем он будет готов к использованию. На экране могут отображаться несколько разных дисплеев. Этот процесс называется загрузкой, и он может занимать от 15 секунд до нескольких минут.

После того, как компьютер загрузился, он может быть готов к использованию или может потребовать, чтобы вы вошли в систему. Это означает, что вы идентифицируете себя, набрав имя пользователя или выбрав свой профиль, а затем введите свой пароль. Вы взаимодействуете с компьютером в основном с помощью клавиатуры и мыши или трекпада на ноутбуках. Обучение использованию этих устройств имеет важное значение для обучения использованию компьютера. Большинство людей считают удобным разместить клавиатуру на столе прямо перед ними, а мышь - на одной стороне клавиатуры.

Одновременно следует разработать процедуры выполнения таких обязательных задач, как резервное копирование, восстановление, создание пользовательских учетных записей и т.п. Если задача описана в виде четкой последовательности действий, то вероятность того, что будет сделано нечто необычное и это нарушит защиту системы, значительно уменьшается.

Мышь управляет указателем на экране. Всякий раз, когда вы перемещаете мышь через стол, указатель будет двигаться аналогичным образом. Обычно мышь имеет две кнопки, которые называются левой кнопкой и правой кнопкой. На ноутбуках вы можете использовать трекпад, расположенный под клавиатурой, вместо мыши. Просто перетащите палец по трекпаду, чтобы переместить указатель на экран.

Клавиатура позволяет вводить буквы, цифры и слова в компьютер. Всякий раз, когда вы видите мигающую вертикальную линию, называемую курсором, вы можете начать вводить текст. Обратите внимание, что указатель мыши также называется курсором, но он имеет форму по-разному. Курсор клавиатуры также называется точкой вставки.

Для ознакомления пользователей с политиками обеспечения безопасности компьютеров и сети можно использовать следующие документы:

- правила пользования компьютером;

- политику сетевых соединений;

- процедуры по устранению последствий вторжения.

Подобно тому, как это происходит при инструктаже по технике безопасности, ознакомление с этими документами должно подтверждаться подписью пользователя.

Главный экран, с которого вы начинаете, - это рабочий стол. Это похоже на главное меню или оглавление. Здесь вы можете получить доступ к программам и функциям, необходимым для использования вашего компьютера. Значки используются для представления различных файлов, приложений и команд на вашем компьютере. Значок - это небольшое изображение, которое предназначено для того, чтобы дать вам представление с первого взгляда на то, что оно представляет, как логотип.

Кнопка - это команда, которая выполняет определенную функцию в приложении. Наиболее часто используемые команды в программе будут представлены кнопками. Меню организованы коллекциями команд и ярлыков. Когда вы открываете приложение или папку, оно отображается в отдельном окне. Окно представляет собой содержащуюся область, такую как изображение внутри изображения, с его собственными меню и кнопками, характерными для этой программы. Вы можете изменить несколько окон на рабочем столе и переключаться между ними.

Рассмотрим эти документы подробнее.

Политика сетевых соединений

Документы этого типа содержат перечень устройств, которые разрешается подключать к сети, а также свод требований по обеспечению безопасности - какие функции операционной системы используются, кто утверждает подключение к сети новых устройств. Должны быть предусмотрены прямые инструкции на случай настройки нового компьютера, коммутатора и даже маршрутизатора - что разрешено делать, а что запрещено.

На следующем уроке мы поговорим о том, как использовать конкретную операционную систему вашего компьютера. Компьютеры повсюду, а не только в бизнесе и правительстве, но в большинстве американских домов. Тем не менее, есть все еще и, вероятно, всегда будут те из нас, кто опаздывает, чтобы использовать и понимать технологии. На протяжении многих лет персональные компьютеры стали более удобными для потребителя и труднее сломать, поэтому даже те, кто опаздывает на использование компьютеров, могут научиться делать это довольно легко, используя пробную версию и ошибку.

Отдельно составляется политика сетевых подключений для брандмауэров - с описанием того, какой тип сетевого трафика пропускается через брандмауэр в сеть и из сети.

Если пользователям разрешено соединение через виртуальную частную сеть (Virtual Private Network, VPN), необходимо разработать специальные документы с подробным описанием настройки портативных и настольных компьютеров.

Компьютерная мышь - это немного сложная концепция, если вы ее никогда не использовали. Поместите монитор в удобное для просмотра место на рабочем столе. Найдите коробку возле стола на полу, но слегка приподняте, если это возможно, чтобы избежать смачивания ее в случае незначительного наводнения. Подключите монитор к задней панели компьютера. Подключите монитор и коробку к ближайшей розетке с помощью защитного устройства. Нажмите кнопку питания и подождите, пока компьютер загрузится.

Научитесь использовать клавиатуру и мышь. Компьютерная клавиатура похожа на клавиатуру ввода, за исключением того, что существует несколько специальных клавиш, таких как кнопка блокировки колпачков, которая при нажатии однажды заглаживает каждую букву. Использование правой кнопки мыши приведет к появлению различных меню в зависимости от того, где находится ваш курсор.

В документации следует также описать все процедуры получения учетной записи компьютера, а также права и привилегии всех типов, которые могут быть предоставлены учетной записи, сетевые адреса, которые могут быть использованы, и способы их контроля. Наконец, необходимо явно оговорить, что никакие соединения, идущие вразрез с описанными процедурами и происходящие без ведома ответственных лиц, не допускаются.

Это вызовет меню программ. Ввод текста предназначен только для сохранения данных, таких как документы и ввода вычислений. Прежде чем вы начнете все, что может предложить Интернет, вам нужно будет запустить устройство. Эта часть процесса довольно надежная.

Включение и выключение компьютера

Он находится в верхнем правом углу. Обратите внимание, что вы можете получить приглашение в нижней части экрана, чтобы настроить новое устройство; это тоже сработает. Вам не нужно ничего делать, кроме как нажать «Продолжить» при появлении запроса. Если они совпадают, выберите «Да».

Если пользователям предоставлено право коммутируемого доступа, они должны четко понимать, что ни в коем случае нельзя сообщать информацию, необходимую для такого доступа, кому бы то ни было - как внутри, так и вне компании. Сколько раз хакеры проникали в сеть не посредством подбора пароля, а просто потому, что пользователь оставляет бумажку с паролем где попало или выбирает слишком очевидный пароль!

Вы можете выбрать сеть и либо получить пароль со своего мобильного устройства, либо ввести его вручную. Если вы это сделаете, это может привести к проблемам с нормальной функциональностью вашего компьютера. Если вы храните файлы, которые хотите сохранить в одном из этих местоположений, рекомендуется переместить их в более безопасное место, а не полагаться на вышеуказанные временные места хранения.

К сведению покупателей

Если вам нужна помощь в удалении вредоносного ПО, создайте тему в одной из них и обратитесь за помощью. Изображение, показанное ниже, показано ниже. Если вы находитесь в режиме набора номера, это может занять несколько минут. Сканирование может занять некоторое время, поэтому, пожалуйста, будьте терпеливы. Когда это будет сделано, появится синий экран, как показано ниже.

Пожалуй, наихудшее из возможных решений - позволить кому-либо из пользователей работать дома с собственного компьютера. Используя компьютер и для работы, и для личных нужд, он открывает доступ в сеть компании для вирусов и троянов всех сортов. Если же руководство компании все-таки сочтет такой шаг необходимым, следует разработать политику, которая требовала бы наличия отдельного компьютера (например, портативного) и запрещала бы пользователю заниматься на этом компьютере личными делами, а также изменять конфигурацию. Только так можно обеспечить некоторую безопасность сети.

Информация о гарантийных обязательствах

Если вы уже установили его, вы можете продолжить чтение. В противном случае вы увидите следующее сообщение, как показано ниже. После завершения установки вам будет показан экран, показанный ниже. Теперь вы должны нажать кнопку «Да», чтобы продолжить. Эта процедура может занять некоторое время, поэтому, пожалуйста, будьте терпеливы. Пока программа сканирует ваш компьютер, она изменит ваш формат часов, поэтому не беспокойтесь, когда увидите это. Пример этого можно увидеть ниже. На момент написания этой статьи есть всего 50 этапов, как показано на рисунке ниже, поэтому, пожалуйста, будьте терпеливы.

И все равно любой, без исключений, доступ к сети должен осуществляться через VPN или коммутируемый канал с использованием брандмауэра. Даже если сетевые политики будут строго запрещать сотрудникам использовать компьютеры компании и мобильные компьютеры для посторонних вещей, обеспечить соблюдение такой политики наверняка не удастся - такова природа человеческая. Пользователи все равно будут проверять личные почтовые ящики, заходить на любимые сайты и, что еще хуже, загружать невинные на вид программы, MP3-плееры например. В защищенной сетевой среде такие вещи недопустимы - и единственным средством оградить от них сеть является брандмауэр.

Выбор места для установки компьютера

Количество этапов будет расти с течением времени, поэтому, если количество этапов отличается при запуске, пожалуйста, не беспокойтесь. Это может занять некоторое время, поэтому, пожалуйста, будьте терпеливы. Это можно увидеть на изображении ниже. Затем он автоматически отобразит файл журнала, как показано ниже. Теперь ваш помощник проанализирует этот журнал и сообщит вам, что они хотели бы, чтобы вы сделали дальше. Мы настоятельно рекомендуем, чтобы вы по-прежнему публиковали свой журнал в теме, в которой вы получаете помощь, поскольку у вас, скорее всего, будут инфекции, оставшиеся после того, как ваш помощник будет нуждаться в дальнейшем анализе.

Невозможно переоценить важность строгих инструкций по настойке компьютеров и необходимости письменных заявлений пользователей, желающих получить разрешение на любое послабление установленной политики. Если программа не поддерживается ИТ-отделом компании, нельзя давать разрешение на ее установку - разве что по причине острой производственной необходимости. В последнем случае программу необходимо внести в политику сетевых соединений и обучить ИТ-персонал ее использованию. Ни при каких обстоятельствах нельзя разрешать пользователям загружать и устанавливать программы из интернета.

Это откроет диалоговое окно «Выполнить», как показано на рисунке ниже. Если автоматическая установка консоли восстановления невозможна, вы должны выполнить описанные здесь шаги, чтобы вручную установить ее. В следующих руководствах.

Если вы хотите продолжить, нажмите кнопку «Да» и продолжите чтение учебника. Вручную восстановить подключение к Интернету.

Если после перезагрузки у вас по-прежнему нет подключения к Интернету, выполните следующие действия.

Если у вас по-прежнему нет подключения к Интернету после выполнения этих двух задач, вы можете обратиться за помощью в нашу. Если вы хотите использовать эту службу для загрузки руководств и руководств, вы соглашаетесь соблюдать следующие условия использования.

Отдельное внимание следует обратить на попытки доступа к данным, не имеющим отношения к служебным обязанностям пользователя. Такие действия называют "прощупыванием" сети и рассматриваются как причина для увольнения. Если пользователь желает знать, где хранятся данные или приложения, он может обсудить этот вопрос с руководством или ИТ-службой.

Некоторые продукты содержат короткие инструкции или другую дополнительную печать. Обратите внимание, что гарантийные сертификаты, напечатанные из руководства, загруженного с этого веб-сайта, не могут использоваться в качестве действительного гарантийного сертификата. Содержание руководств Содержание всех руководств может быть изменено без предварительного уведомления. Здесь вы можете следить за тем, как мы шаг за шагом собираем полный компьютер.

Каждый рабочий шаг документируется с помощью инструкций с фотографиями, так что работа может быть легко понята. Используются следующие части. В настоящее время флоппи-дисковод весьма неважен, но в этом случае необходимо было иметь возможность обмениваться данными со старыми компьютерами.

Инструкции по использованию компьютера

Компьютер - настраиваемое устройство. Его можно использовать для многих вещей, выходящих за рамки обычных задач, которые сотрудник выполняет в рабочее время. И хотя потери времени из-за использования компьютера не по назначению -обстоятельство весьма прискорбное, существуют и гораздо более серьезные вещи.

Эти небольшие детали являются одним из преимуществ при создании компьютера самостоятельно. Вы можете установить детали, которые не отображаются на готовых компьютерах, и опустить части, которые вам не нужны. Таким образом вы получаете индивидуальный и недорогой компьютер. Части стоили мне всего 220, - евро.

Да, у каждой библиотеки есть компьютеры для этой цели. Во взрослой комнате есть компьютеры, компьютеры для детей и компьютеры для быстрой консультации. Библиотеки предлагают терминалы с сеансами. Сколько стоит подключение к Интернету в библиотеках? Только служба печати или записи имеет.

В инструкции по использованию компьютера должно быть ясно сказано, что все компьютерные программы должны предоставляться исключительно компанией; использование на компьютере, принадлежащем компании, или в корпоративной сети посторонних программ, например принесенных из дома, запрещается. Как известно, компьютерное пиратство чревато крупными неприятностями самого разного свойства, одно другого хуже. Важно убедиться, что все пользователи понимают это и что компания таким образом защищена от возможных судебных разбирательств.

У вас максимум 20 ежемесячных сессий, ограниченных двумя ежедневными сеансами в библиотеке. Вы должны иметь в виду, что зарезервированные сеансы всегда между часами. Не удается распечатать с вашего ноутбука. Да, вы можете, вместо этого, печатать с компьютеров.

Какие другие компьютерные приложения могут быть использованы в библиотеке? Более подробную информацию вы найдете в этом разделе. Когда вы соединяете мышь с компьютером, вам не нужно настраивать ключ доступа. Однако при подключении клавиатуры или цифровой клавиатуры к компьютеру всегда необходимо установить ключ доступа. Когда вы вводите ключ доступа, вы не увидите информацию на экране. Если вы подключаете клавиатуру и вам предлагается настроить ключ доступа, позвольте программе выбрать ее для вас. Если вы подключаете мышь и вам предлагается настроить ключ доступа, выберите «Нет ключа доступа». Когда указатель мыши появится в списке, выберите его и следуйте инструкциям для правильного подключения устройства.

- Следуйте инструкциям мастера для подключения вашего устройства.

- Перейдите на вкладку «Беспроводная связь» и нажмите «Подключиться».

- Следуйте инструкциям на экране.

- Ваше устройство будет обнаружено автоматически.

И все же пиратство - это только полбеды. Компьютерные вирусы свободно передаются с одного компьютера на другой через дискеты и интернет. К сожалению, к тому времени, когда вирус проявляется или когда его обнаруживают, он успевает заразить несколько систем. Если все программное обеспечение, используемое в сети, тщательно проверено и утверждено, если оно распространяется из единого источника, эту проблему проще контролировать.

Разумеется, в документации следует запретить пользователям копировать принадлежащее компании программное обеспечение и данные, уносить их домой или использовать другим неразрешенным образом. Впрочем, иногда компания сама заинтересована в установке пользователем на своем домашнем компьютере некоторых программных средств, таких как антивирусы и программные брандмауэры. Конечно, это дополнительные затраты, но они вполне окупаются, если предотвращают подключение к сети зараженной системы и распространение вируса в сети компании.

Необходимо обязать пользователей сообщать о любых подозрительных действиях или неправомочном использовании компьютерных ресурсов. На пользователей также должна возлагаться ответственность за принятие необходимых мер по защите данных и программ в пределах их полномочий - в частности, они не должны оставлять рабочую станцию, зарегистрированную для работы в сети, без присмотра на длительное время, (для этого следует пользоваться защищенным паролем хранителем экрана); не должны оставлять на видном месте отчеты и другую конфиденциальную информацию и т.п. Скажем, уверены ли вы, что никто не заглянет в оставленную без присмотра распечатку ведомости по заработной плате? Если не внести в политику соответствующего правила, пользователям может и в голову не прийти, что они поступают опрометчиво.

Инструкции по использованию компьютера могут включать много нюансов. При ее составлении необходимо учесть следующие моменты.

- Недовольство пользователей . Не переборщите. В лучшем случае пользователи не станут выполнять слишком строгую инструкцию, создающую серьезные неудобства,- особенно если им непонятно, насколько эти меры оправданы. В худшем же случае возможно нарастание скрытой агрессии и открытый конфликт. Будьте внимательны: некоторые выходки, которые на первый взгляд представляются невинной, хотя и грубой шуткой, часто являются средством выплеснуть недовольство.

- Наказания . Если правило подразумевает принятие некоторых болезненных мер, то оно всегда должно выполняться с максимальной значительностью и строгостью - "чтобы другим не повадно было". В идеале такие меры должны приниматься один раз.

Сотрудники

В любом документе, содержащем инструкции по использованию сети, должно подчеркиваться, что сотрудники, находясь в сети, обязаны вести себя этично. Например, сотрудникам ИТ-службы часто приходится обращаться к данным, которые являются собственностью других людей, чтобы помочь последним решить их проблему. Разглашать третьей стороне информацию, полученную в ходе таких работ, неэтично. Администраторы и операторы часто имеют расширенные права и привилегии доступа к рабочим станциям и серверам, разбросанным по всей сети. Эти сотрудники обязаны понимать, что такие привилегии подразумевают ответственность за профессиональное выполнение работы и отсутствие проблем.

Внешние соединения

Еще одной областью, которой часто уделяется недостаточно внимания, являются люди, которые приходят в компанию и получают временный доступ к сети. Для персонала, нанятого по контракту для выполнения определенных работ, обязательно должны быть разработаны правила использования компьютера - такие сотрудники должны прочесть эти правила и подписью подтвердить факт ознакомления с ними.

В инструкции должно быть сказано, что работник не имеет права обсуждать с кем-либо не только информацию, к которой он имеет доступ, но даже и тип этой информации. Порой единственное неосторожное слово проходит длинный путь - и в конце концов достигает тех ушей, для которых оно не предназначено.

Иногда для ремонта оборудования обращаются к независимой организации или к производителю. Диагностика некоторых проблем требует доступа специалиста по ремонту к регистрационным данным учетной записи. Если для этих целей заведена специальная пользовательская учетная запись, ее следует включать только при необходимости, а в остальное время держать отключенной.

Устранение последствий вторжения

Всегда хорошо иметь план действий на случай того или иного события. В компании должен быть специальный сотрудник или сотрудники, которые отвечали бы за исследование вопросов, имеющих отношение к обеспечению безопасности. Кроме того, наличие документа, в котором расписаны процедуры на случай тех или иных нарушений системы защиты, покажет пользователям, насколько важна безопасность сети и насколько тщательно нужно выполнять меры по ее соблюдению.

В документе, содержащем описание процедур по устранению последствий вторжения, следует дать определение того, что считается брешью в защите. Это может быть следующее:

- кража аппаратных средств или программного обеспечения;

- подбор или разглашение пароля;

- недопустимая передача кому-либо носителей информации, в том числе магнитных лент, дискет и распечаток;

- совместное использование одной учетной записи либо разглашение имени пользователя и пароля;

- просмотр сети без соответствующих полномочий;

- вмешательство в данные или учетную запись другого пользователя;

- подозрительное проникновение в сеть извне;

- компьютерные вирусы;

- нарушение физического доступа.

Некоторые из этих ситуаций кажутся вполне очевидными. Однако было бы наивным рассчитывать справиться с подобными проблемами без заранее написанных инструкций. Например, пользователи часто разрешают другим использовать свою учетную запись. Ведь гораздо проще пустить другого сотрудника за свой компьютер, если его машина не работает, чем получать соответствующие полномочия у руководства. Однако при этом не следует забывать, что пароль, сообщенный кому-то однажды, нередко становится всеобщим достоянием.

Что делать, если возникло подозрение, что в сеть проник кто-то извне? Отключить маршрутизаторы? Сменить все пароли? Это следует продумать заранее и составить документ, где будет описана последовательность действий. В эту последовательность должны входить методы определения источника вторжения, а также процедуры по наказанию злоумышленника и восстановлению собственности на всю похищенную информацию. Например, какие меры вы предпримете в случае утечки конфиденциальной информации, чтобы уведомить того, кого она касается? Существуют ли юридические аспекты, которые определяют, кому принадлежат данные в сети, и которые вам следует знать?

Наверное, одним из самых сложных моментов для менеджера является увольнение сотрудника. Хорошо еще, если сотрудник покидает компанию добровольно и сохраняет дружеские отношения с руководством. Тогда достаточно отключить его учетную запись и убедиться, что все двери доступа закрыты. Но если отношения испорчены, необходимо принять все меры, чтобы гарантированно заблокировать уволенному работнику все способы доступа к сети, которые он имел прежде. Если работник был уволен за намеренное причинение ущерба сети, не оставил ли он после себя "мину замедленного действия"? Какие меры нужно предпринять, чтобы изолировать ресурсы, которые были доступны этому работнику, пока будет идти дальнейшее расследование? Нужно ли менять пароли и учетные записи других пользователей - например, тестовые учетные записи или локальные учетные записи компьютеров, к которым работник мог иметь доступ?

Как видим, нарушение безопасности компьютерной сети имеет далеко идущие последствия. Знание того, что именно следует делать в каждой конкретной ситуации, в случае нарушения системы защиты значительно упросит жизнь.

| Содержание |

В далёком 2002 году мне дали заценить раритетное руководство по эксплуатации, которое когда-то шло с новыми компьютерами.

Датировано - началом девяностых годов.

Даже тогда оно меня настолько впечатлило, что я его тут же засканировал, распознал и сверстал.

В то время я только начинал осваивать фотошоп, поэтому иллюстрации оставляли желать лучшего. Недавно перевёл их в вектор в Inkscape и отредактировал в Gimp.

Руководство пользователя

Уважаемый покупатель!

Благодарим Вас за покупку и поздравляем с приобретением Вашего нового персонального компьютера. Приобретая нашу продукцию, Вы получаете возможность пользоваться самыми различными видами быстрой и профессиональной поддержки и помощи с нашей стороны.

Мы надеемся, что Ваш персональный компьютер, обладающий высоким быстродействием, низким энергопотреблением и отличным дизайном, станет незаменимым помощником на работе и дома. С его помощью Вы сможете существенно повысить производительность своего труда и развлечься на досуге. Мы постарались предусмотреть все для того, чтобы пользование нашей продукцией доставляло Вам только радость.

К СВЕДЕНИЮ ПОКУПАТЕЛЕЙ

Перед включением компьютера в сеть внимательно ознакомьтесь с данным техническим паспортом - это позволит Вам правильно его эксплуатировать.

ВНИМАНИЕ!

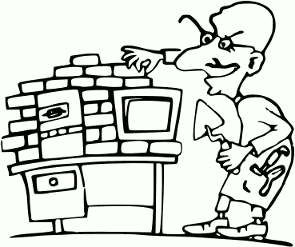

ЕСЛИ ВЫ УВИДИТЕ ЭТОГО ЧЕЛОВЕКА,

НИ В КОЕМ СЛУЧАЕ НЕ ПЫТАЙТЕСЬ ПОВТОРИТЬ ТО,

ЧТО ДЕЛАЕТ ОН!

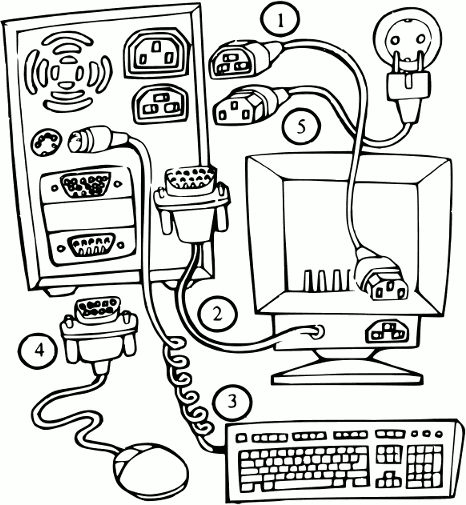

КОМПЛЕКТНОСТЬ ПОСТАВКИ

При покупке компьютера проверьте конфигурацию и комплектность компьютера, а также правильность оформления гарантийного талона и накладной.

В комплект входят:

а также настоящее руководство и упаковка для системного блока, монитора, клавиатуры, мыши.

ВЫБОР МЕСТА ДЛЯ УСТАНОВКИ КОМПЬЮТЕРА

Поверхность, на которую следует поставить компьютер, должна быть гладкой, горизонтальной и устойчивой.

Убедитесь в том, чтобы вокруг системного блока было достаточно места для:

- обеспечения циркуляции воздуха в зоне вентиляционных отверстий, предотвращающих перегрев системного блока.

- подключения интерфейсных кабелей.

Разместить составляющие компьютера нужно достаточно близко друг от друга, чтобы хватало длины соединительных кабелей. Во избежание отблесков и бликов не рекомендуется ставить монитор экраном к источнику света (окну, лампе).

УСЛОВИЯ ОКРУЖАЮЩЕЙ СРЕДЫ

Устанавливайте компьютер в хорошо проветриваемом помещении.

- Температура в помещении - от 10 до 32.5ºС.

- Относительная влажность от 20% до 80%, конденсация паров влаги недопускается.

- Стабильные условия окружающей среды - без резких изменений температуры и относительной влажности воздуха.

- Отсутствие воздействия химических веществ и вибрации.

МЕРЫ ПРЕДОСТОРОЖНОСТИ

- Избегайте мест с прямым попаданием солнечных лучей, избыточно влажных и пыльных.

- Не касайтесь электрических контактов, а также не просовывайте никаких предметов через вентиляционные отверстия корпуса.

- Расположите всю компьютерную систему вдали от потенциальных источников электромагнитных возмущений таких, как громкоговорители или стационарные блоки беспроводных телефонов.

- После установки компьютера на рабочем месте его следует надежно заземлить.

ПОМНИТЕ:

- Если компьютер находился на холоде, включать его в сеть и работать на нем разрешается только спустя 4-6 часов после пребывания в отапливаемом помещении.

- Запрещается подсоединение и отсоединение интерфейсных кабелей при работающем компьютере.

- При повреждении корпуса системного блока или других составных частей компьютера прекратите пользование ими и обратитесь в фирменную ремонтную мастерскую.

ПОРЯДОК УСТАНОВКИ КОМПЬЮТЕРА

НА РАБОЧЕМ МЕСТЕ

- Поставьте коробку на устойчивую, горизонтальную поверхность. Откройте верх.

- Извлеките системный блок, документацию и шнур питания.

- Удалите с системного блока внешний упаковочный материал.

- Установите системный блок на рабочем месте.

- Распакуйте и установите на рабочем месте остальные составляющие компьютера: монитор, клавиатуру, мышь.

- Подключите к системному блоку интерфейсные кабели.

Подключение соединительных кабелей рекомендуется производить в следующей последовательности:

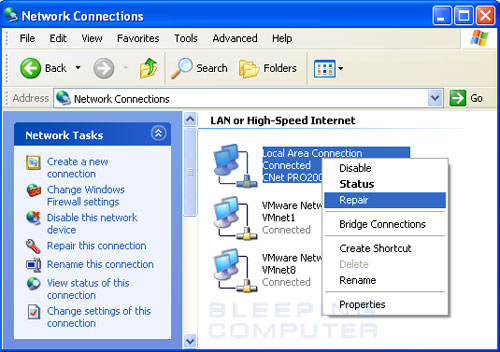

рис. 1

ВНИМАНИЕ:

Все разъемы на задней панели системного блока сугубо индивидуальны. Поэтому подсоединить что-то не так, не применяя грубой физической силы невозможно. Будьте внимательны при подключении кабелей!

ВКЛЮЧЕНИЕ И ВЫКЛЮЧЕНИЕ КОМПЬЮТЕРА

Перед первым включением компьютера следует проверить, соответствует ли напряжение в сети тому, на которое рассчитан компьютер.

Во многих населенных пунктах напряжение в сети может сильно колебаться. Для компьютеров подобные колебания напряжения вредны (особенно резкие понижения напряжения), поэтому желательно подключать компьютеры через блок бесперебойного питания (в комплект поставки не входит). Лучше всего использовать специальный блок бесперебойного литания для компьютеров, которые не только обеспечивают строго постоянное напряжение питания, но и дают возможность работы компьютеров при полном отключении питания от 15 минут до нескольких часов. За это время можно полностью завершить ведущиеся на компьютере работы, чтобы при его выключении не произошло потери информации.

Включение компьютераДля включения компьютера необходимо:

- включить блок бесперебойного питания, если компьютер подключен через блок бесперебойного питания;

- включить системный блок;

- включить монитор компьютера.

После этого на экране компьютера появятся сообщения о ходе работы программ проверки и начальной загрузки компьютера.

Выключение компьютераДля выключения компьютера надо:

- завершить работающие программы;

- выключить монитор компьютера;

- выключить системный блок;

- выключить блок бесперебойного питания, если компьютер подключен через блок бесперебойного питания.

УСТРОЙСТВА, ВХОДЯЩИЕ

В ПЕРСОНАЛЬНЫЙ КОМПЬЮТЕР.

Персональный компьютер

включает в себя следующие устройства: системный блок, монитор, клавиатуру, мышь.

Системный блок

В системном блоке находится сердце компьютера. Именно в нем размещены процессор, дисковые накопители и блок питания. Внутри системного блока находятся материнская плата, блок питания, платы расширения, дисковые накопители и несколько плоских кабелей. Материнская плата представляет собой большую печатную плату, на которой смонтированы электронные компоненты компьютера: процессор, микросхемы памяти и другие микросхемы.

Процессор - «мозг» компьютера - состоит из крошечных электронных схем, размещенных на кристалле кремния. Процессор выполняет команды таких программ, как текстовый редактор, система автоматизированного проектирования/производства, различных игр и прочих программных продуктов.

Тип процессора раньше обозначался числами, но последняя модель получила собственное имя - Pentium. В первых компьютерах IBM PC XT и их клонах применялись микропроцессоры 80286 или просто 286. В современных компьютерах применяются процессоры 386, 486 и новейший процессор Pentium фирмы Intel. Каждый новый процессор как минимум удваивал возможности и быстродействие своего предшественника. Разновидности базовой архитектуры показывают буквы, например 386SX, 486DLC.

В состав компьютера может входить математический сопроцессор, который выполняет математические операции намного быстрее основного процессора и значительно ускоряет программы с большим количеством вычислений. Сопроцессор значительно ускоряет такие программы, как текстовые редакторы, настольные издательские системы и графические редакторы, если, конечно, они рассчитаны на его использование, поскольку для управления шрифтами, позиционирования курсора на рисунке или документе, увеличения или уменьшения рисунка и т.п. требуется выполнять множество математических операций. В новых процессорах, например 486, имеется встроенный сопроцессор (на микросхеме 486SX его нет).

В оперативной памяти хранятся выполняемые программы и обрабатываемые ими данные. Эта оперативная быстродействующая память тесно связана с микропроцессором и обеспечивает очень быстрый доступ к данным, однако эта память требует постоянного электропитания. Когда питание компьютера намеренно или случайно выключается, данные в памяти исчезают и заново обновляются при загрузке.

Модуль КМОП памяти (комплиментарные металп-окисел-полупроводник структуры) впервые появился в компьютерах с микропроцессором 80286 для хранения информации об аппаратной конфигурации компьютера. Эта информация играет важную роль в процессе запуска. Если системе не указать тип имеющихся аппаратных средств, она не сможет произвести считывание с дисковых накопителей и загрузить DOS.

Поскольку КМОП-память должна сохранять информацию и после выключения компьютера, для ее постоянного питания предусмотрена небольшая батарейка. В большинстве новых компьютеров применяются литиевые батареи, рассчитанные на несколько лет работы. Когда батарея разряжается, при загрузке появляется сообщение об ошибке. Но все же можно произвести загрузку, выполнив программу SETUP и вручную задав типы накопителей.

В этой же микросхеме находятся встроенные часы и календарь, показания которых остаются верными и при выключенном компьютере.

Перемычки и миниатюрные переключатели - обеспечивают большую гибкость аппаратных средств путем их реконфигурации при изменении базовой настройки. Например, при добавлении памяти может потребоваться изменить положение переключателя, чтобы сообщить системе об имеющейся памяти. При замене литиевой батарейки другим источником питания необходимо переместить перемычку для получения питания от нового источника. Нельзя изменить положение перемычек и переключателей, не зная последствий этого. В руководстве по аппаратным средствам компьютера имеются инструкции по установке перемычек и переключателей.

На компьютере имеется дисковод для дискет размером 3,5 дюйма (89 мм). Гибкие диски (дискеты) позволяют переносить документы и программы с одного компьютера на другой, хранить информацию, не используемую постоянно на компьютере, делать архивные копии информации, содержащиеся на жестком диске.

В настоящее время чаще всего используются дискеты емкостью 1.44МБайта. Эти дискеты, в отличие от дискет размером 5.25 дюйма, заключены в жесткий пластмассовый конверт, что значительно повышает их надежность и долговечность.

Накопители на жестком диске (винчестеры ) предназначены для постоянного хранения информации, используемой при работе с компьютером: программ операционной системы, часто используемых пакетов программ и др., поскольку его быстродействие и емкость выше, чем у гибких дисков. Наличие жесткого диска значительно повышает удобство работы с компьютером.

Операционная система назначает дисковым накопителям однобуквенные имена. Первый накопитель на гибком диске называется A, а второй, если он имеется - B; в противном случае к накопителю A можно обращаться и как к накопителю B. Первый накопитель на жестких дисках называется C, а дополнительные накопители именуются B, E и т.д. Накопителям других типов, например, считывателям компакт дисков (CD-ROM), виртуальным дискам, сетевым дискам, присваиваются последующие буквы.

Любой компьютерный диск представляет собой быстро вращающийся диск, напоминающий грампластинку. Для записи данных на концентрических окружностях, называемых дорожками, применяется магнитная технология.

Для каждой поверхности диска имеется своя головка считывания/записи. Удерживающий головку рычаг перемещает ее по поверхности диска на нужную дорожку. После этого накопитель ожидает подхода под головку нужного участка дорожки и производит считывание или запись данных. Поскольку диск вращается с большой скоростью, накопитель не может считывать и записывать отдельные символы, поэтому дорожки разделяются на секторы и в операции считывания или записи участвует целый сектор. Сейчас самый распространенный размер сектора составляет 512 байт (Байт - это пространство памяти для хранения одного символа).

Для защиты дисков помните о следующих правилах:

- Не подвергайте диски воздействию магнитных полей; не размещайте диски вблизи холодильника, телефонных аппаратов, магнитов для хранения скрепок и даже электрических проводов.

- Держите компьютер и диски в чистой среде. Пыль, табачный дым и другие частицы могут привести к невозможности считывания данных с дисков.

- Храните диски в прохладном и сухом месте.

- Никогда не касайтесь поверхности магнитного носителя.

Вторая основная составная часть любого компьютера, предназначенная для вывода на экран текстовой и графической информации. Мониторы бывают монохромными (черно-белыми) и цветными. Они могут работать в одном из двух режимов: текстовом или графическом.

Монитор - «лицо» компьютера, поэтому на него прежде всего смотрят, когда выбирают компьютер. И это понятно, поскольку данным устройством пользуются прежде всего, а качество изображения имеет решающее значение с точки зрения визуального комфорта.

Выбор монитора - проблема, с которой приходится столкнуться хоть раз каждому владельцу компьютерной системы. А в последнее время, в связи с усилившимся вниманием к интерфейсам графического типа, например, предоставляемым пользователю системой Windows 95, роль монитора еще более возрастает.

Так как монитор и видеоадаптер очень плотно взаимодействуют друг с другом, выбирать их имеет смысл либо вместе, либо учитывая параметры каждого. Хотя стоит отметить, что при покупке монитора, в отличие от других составных частей компьютера, во многом определяющими являются личные пристрастия и, разумеется, заблуждения.

Правильно выбрать монитор достаточно сложно, поэтому наша фирма хочет предложить вашему вниманию этот раздел руководства о том, как подобрать для себя тип монитора, наиболее подходящий для решения задач, которые вам предстоит решать, работая на компьютере.

Итак, наиболее важными для монитора являются следующие параметры: частота вертикальной (кадровой) развертки, частота горизонтальной (строчной) развертки и полоса пропускания видеосигнала. Кадровая частота определяется обычно в герцах и во многом определяет устойчивость изображения (отсутствие мерцаний). Как известно, человеческий глаз воспринимает смену изображений с частотой выше 20-25 Гц практически как непрерывное движение. Однако частоту кадров монитора стараются по возможности повышать: чем выше частота кадров, тем устойчивее изображение, и тем менее утомляет работа за таким монитором. У хороших мониторов кадровая развертка поддерживается на уровне 70-80 Гц.

При прочих равных условиях четкость изображения на мониторе тем выше, чем меньше размер точки (dot pitch) на внутренней стороне экрана. Размер этих точек (точнее, среднее расстояние между ними) называется «зерном». У различных моделей мониторов этот параметр лежит в диапазоне от 0.25 до 0.41мм, однако для хороших моделей диапазон существенно сужается - не менее 0.28мм.

Перед покупкой монитора первым делом стоит убедиться в том, что он действительно мультичастотный и, конечно, аналоговый. Следующее, на что надо обратить внимание - зерно. В зависимости от того, в каком режиме вы собираетесь работать (е текстовом или графическом) и какое максимальное разрешение Вы собираетесь использовать, требования к этому параметру могут варьироваться.

Следует обратить также внимание на диапазоны изменения частот горизонтальной и вертикальной разверток (например, 30-60 кГц и 50-90 Гц).

Немаловажным является вопрос максимального разрешения на экране. Самые дешевые модели мониторов ограничиваются максимальным режимом разрешения 800*600, и даже 640"480 точек. Хотя достаточно экзотические режимы 1280*1024 и 1600*1200 точек, но следует иметь в виду, что для работы в режимах с большой разрешающей способностью лучше приобретать монитор с экраном не менее 15 дюймов по диагонали, а в некоторых случаях 17" и более. (Мониторы бывают: 9, 14, 15, 17, 19, 20, 21-дюймовые. Встречаются 28 и 33-дюймовые - но это уже экзотика).

В текстовом режиме экран монитора условно разбивается на отдельные участки - знакоместа, чаще всего на 25 строк по 80 символов (знакомест). В каждое знакоместо может быть выведен один из 256 заранее заданных символов. В число этих символов входят большие и малые латинские буквы, буквы кириллицы, цифры, символы: ~ ! @ # $ % ^ & * () _ + { } : « » ; " ? , . /, а также псевдографические символы, используемые для вывода на экран таблиц и диаграмм, построения рамок вокруг участков экрана и т.д.

Графический режим монитора предназначен для вывода на экран графиков, рисунков, всевозможных картинок, заставок и т.д. Разумеется, в этом режиме можно также выводить и текстовую информацию в виде различных надписей, причем эти надписи могут иметь произвольный шрифт, размер букв и т.д.

Помните, что размер изображения на экране будет немного меньше, чем Заявляемый изготовителем диагональный размер.

При покупке монитора, после его включения, по возможности расфокусируйте изображение и введите достаточный уровень яркости. После этого с небольшого расстояния посмотрите, не видны ли на экране мерцания и пульсации. Чем меньше они заметны, тем меньше вы будете уставать, работая за таким монитором

Фокусировку монитора лучше всего проверять, загрузив Windows. Поскольку практически все модели мониторов имеют в центре экрана более четкое и резкое изображение, чем по краям, то по многочисленным «иконкам» в Windows это можно видеть достаточно наглядно. Если разница в качестве изображения в центре и на периферии достаточно велика, то покупать такой монитор не стоит. Некоторые «погрешности» изображения (например, «ломаные» линии) могут быть связаны и с небольшой разрешающей способностью данного видеорежима, поэтому для более объективной оценки следует по возможности его поменять.

Если видеоадаптер приобретается вместе с монитором, то следует проверить видеоподсистему во всех поддерживаемых режимах и убедиться, что изображение является четким и неподвижным.

Как известно, ни один монитор, построенный на электроннолучевой трубке, не имеет, конечно, абсолютно плоской поверхности экрана, но и некоторых моделях говорят как о мониторах с плоским экраном. Такие экраны создают меньше бликов, кроме того, они обеспечивают большее поле зрения и прямоугольную форму изображения. Поскольку технически реализовать это достаточно сложно, стоят такие устройства достаточно дорого. Это следует также иметь в виду.

Клавиатура.Клавиатура компьютера напоминает клавиатуру пишущей машинки, но имеет несколько существенных отличий. Помимо стандартной алфавитно-цифровой клавиатуры она содержит функциональные клавиши, малую цифровую клавиатуру и несколько специальных клавиш.

Функциональные клавиши - (их 10 или 12) обозначены как F1, F2 и т.д. расположены слева или сверху. Каждая программа использует функциональные клавиши по своему усмотрению.

Совет: во многих программах клавиша F1 предназначена для вывода на экран помощи.

Малая цифровая клавиатура - выполняет две функции. Когда состояние блокировки NumLock включено, она действует как клавиатура калькулятора (цифры выгравированы в верхней позиции клавиш). Когда же состояние NumLock выключено, зти же клавиши применяются для перемещения курсора. Направление перемещения курсора выгравировано в нижней позиции клавиш. Для перемещения курсора предназначены только белые клавиши, причем клавиша 5 не производит никакого действия. Действия клавиш зависят от выполняемой программы, но обычно клавиша со стрелкой вверх перемещает курсор на одну строку вверх, клавиша со стрелкой влево перемещает курсор влево на одну позицию в строке и т.д. Серые клавиши малой цифровой клавиатуры выполняют только одну функцию независимо от состояния NumLock.

Дополнительные клавиши управления курсором . В большинстве современных компьютеров применяется 101/102-клавишная клавиатура. В этой клавиатуре имеется дополнительный набор клавиш для перемещения курсора, поэтому малую цифровую клавиатуру рекомендуется использовать только для ввода чисел, По-прежнему смысл дополнительных курсорных клавиш и дублируемых ими клавиш малой цифровой клавиатуры зависит от выполняемой программы.

Клавиши-переключатели . Клавиатура имеет три клавиши-переключателя NumLock, CapsLock и ScrollLock. Клавиша NumLock переключает малую цифровую клавиатуру на верхний (цифры) или нижний (перемещение курсора) регистр. Клавиша ScrollLock в большинстве программ не выполняет никакой функции, но иногда применяется в программах электронных таблиц. Клавиша CapsLock фиксирует буквенные клавиши на верхнем регистре (прописные). В отличие от аналогичной клавиши в пишущих машинках клавиша CapsLock не действует на цифровые клавиши. Эти клавиши являются переключателями: нажатие клавиши включает ее функцию, а повторное нажатие выключает.

Специальные клавиши - клавиши, выполняющие специальные действия. Нажатие клавиши Pause (Пауза) обычно приостанавливает выполнение текущей программы до нажатия любой другой клавиши. Эта же клавиша при нажатии совместно с клавишей Ctrl формирует сигнал Break, прекращающий текущую программу (хотя во многих программах этого сделать нельзя). Клавиша PrintScreeh обычно производит печать находящегося на экране изображения, хотя при работе экрана в графическом режиме она может быть не задействована. Клавиша Esc обычно отменяет какое-либо действия без прекращения текущей программы.

Мышь.Практически все программы управляются при помощи клавиатуры, но многие, например среда Windows, рассчитаны и на работу с мышью. С ее помощью необходимые функции можно реализовывать визуально, а не «словесно». Вы наводите указатель мыши на нужный объект и нажимаете на ней кнопку. Иногда Вы берете объект и перемещаете его по экрану. С помощью мыши многие задачи выполняются быстрее и проще.

Для мыши характерен свой словарь терминов:

Указатель . Графическое изображение на экране, показывающее, где находится мышь; при движении мыши оно перемещается по экрану. Форма указателя мыши определяется программой. Чтобы выбрать объект, указатель наводится на область вблизи объекта или на сам объект.

Щелчок . Чтобы выполнить щелчок, необходимо нажать и отпустить кнопку мыши, не двигая саму мышь. Обычно нажимается левая кнопка мыши: но иногда для инициирования действия необходимо нажать правую кнопку или даже обе кнопки вместе. Указатель мыши наводите на объект и щелкаете.

Двойной щелчок . Для двойного щелчка необходимо дважды быстро нажать кнопку мыши, не двигая саму мышь.

Перемещение . Чтобы переместить объект, необходимо навести на него указатель, нажать и удерживать соответствующую кнопку мыши и двигать мышь в нужном направлении. Когда объект достигает новой требуемой позиции, следует отпустить кнопку («бросить» объект).

ИНФОРМАЦИЯ О ГАРАНТИЙНЫХ ОБЯЗАТЕЛЬСТВАХ.

Все условии гарантии действуют в рамках Законодательства о защите прав потребителей и регулируются законодательством страны. Правильно и четко заполненный гарантийный талон является основанием для рассмотрения рекламации.

Гарантийный срок, установленный фирмой для компьютеров - 24 месяца со дня продажи;

Гарантийный талон заполняется на складе и заверяется печатью и подписью кладовщика.

Бесплатный ремонт производится только при наличии правильной четко заполненного гарантийного талона с указанием серийного номера изделия, даты продажи и гарантийного срока.

Бесплатный ремонт производится только в течение гарантийного срока, указанного в данном гарантийном талоне.

Серийный номер и модель изделия должны соответствовать номеру и модели изделия, указанным в гарантийном талоне.

Изделие снимается с гарантии в случае нарушения правил эксплуатации, изложенных а Инструкции по эксплуатации. Изделие снимается с гарантии в следующих случаях:

а) Если изделие имеет следы постороннего вмешательства или была попытка ремонта его в неуполномоченном сервисном центре.

б) Если обнаружены несанкционированные изменения конструкции или схемы изделия, за исключением случаев, оговоренных в Инструкции по эксплуатации.

Гарантия не распространяется на следующие неисправности:

а) Механические повреждения.

б) Повреждения, вызванные попаданием внутрь изделия посторонних предметов, веществ, жидкостей, насекомых.

в) Повреждения, вызванные несоответствием Государственным стандартам параметров, телекоммуникационных, кабельных сетей и других подобных внешних факторов.

г) Повреждения, вызванные использованием нестандартных расходных материалов и запчастей.

Гарантия не распространяется на расходные материалы и дополнительные устройства, самостоятельно установленные в компьютер пользователем.

На протяжении гарантийного срока МЫ обязуемся по своему усмотрению ремонтировать или заменять, за свой счет, компьютеры и комплектующие к ним, которые окажутся неисправными.

ПРИМЕЧАНИЕ:

Мы не несем ответственности за оборудование, работающее в сочетании (составе) с данным устройством.