Пикс арт редактор. Пикс Арт Фотошоп онлайн для компьютера как запустить? Реально не скачивать Пикс Арт Фотошоп, а пользоваться онлайн

Программно-технические меры направлены на контроль оборудования, программ, данных и образуют последний рубеж ИБ. Центральным для программно-технического уровня является понятие сервиса безопасности. Существуют следующие сервисы:

1) Идентификация и аутентификация

2) Управление доступом

3) Протоколирование и аудит

4) Шифрование

5) Контроль целостности

6) Экранирование

7) Анализ защищенности

8) Обеспечение отказоустойчивости

9) Обеспечение безопасного восстановления

10) Туннелирование

11) Управление

Совокупность перечисленных выше сервисов можно назвать полным набором и считается что его достаточно для обеспечения надежной защиты на программном уровне. Сервисы безопасности классифицируют по определенным видам.

Идентификация и аутентификация

. Идентификация позволяет субъекту назвать себя. Аутентификация убеждается в том, что субъект тот, за кого себя выдает (проверка подлинности). Аутентификация может быть односторонней – когда клиент доказывает свою подлинность, и двухсторонней. У рассматриваемого сервиса есть 2 аспекта: 1) что служит аутентификатором 2) и как защищен обмен данными аутентификации и идентификации.

Аутентификатором пользователя может служить одна из следующей сущностей: 1) нечто, что он знает (пароль, ключ); 2) нечто, чем он владеет (карточка доступа); 3) нечто, что является частью его самого (отпечатки пальцев).

Парольная аутентификация.

Самая удобная для пользователя форма защиты. Существует ряд стандартных приемов, применяемых злоумышленником с целью обойти парольную защиту. Для каждого из этих приемов выработан прием противодействия. На основе этих механизмов можно сформулировать правила выбора безопасного пароля и работы с ним.

Способы атак на пароль:

1) Перебор. Самая простая атака на пароль, перебор всех допустимых комбинаций и символов. Современные средства могут перебрать пароль из 5 6 символов за несколько секунд. Некоторые системы не позволяют реализовать такую атаку, поскольку реагируют на несколько неправильных попыток ввода пароля.

Механизм защиты: длина пароля. Современный пароль должен иметь длину не менее 12 символов.

2) Перебор в ограниченном диапазоне. Известно, что многие пользователи, выбирая пароль, используют символы, находящиеся в одном диапазоне. Такой пароль значительно легче запомнить, однако задача противника значительно упрощается. Пусть n=70 количество символов, которое можно использовать в пароле. Из них 10 – цифры. 30 – буквы русского алфавита 30 – буквы другого алфавита. Пусть длина пароля m=4. Тогда количество комбинаций 70^4 = 24010000.

10^4+30^4+30^4= 1630000.

Таким образом, если злоумышленник оказался прав, то количество комбинаций уменьшилась в 140 раз. Программы подбора паролей включают опцию, которая позволяет использовать цифры при подборе пароля.

Механизм защиты: Использовать символы из различных диапазонов.

3) Атака по словарю. Бессмысленный абсолютно случайный пароль запомнить трудно, и для многих пользователей забыть пароль выглядит более вероятно, чем подвергнуться атаке. Поэтому выбирают часто какое-либо слово. В этом случае задача перебора для злоумышленника значительно упрощается, так как программа автоматического подбора может подбирать слова, содержащиеся в файле со словарем. Существуют огромное количество словарей разного рода, разных языков. Словарь и 200 тысяч слов проверяется за несколько секунд. Многие пользователи считают, что если применить к слову некоторые простые преобразование (написать задом наперед, русскими буквами в английской раскладке), то это повысит безопасность, но по сравнению с простым перебором, подбор слов с преобразование делает задачу выполнимой.

Надежный пароль - не должен строиться на словах естественного языка

4) Атака по персональному словарю. Злоумышленник может воспользоваться тем фактом, что для облегчения запоминания, некоторые пользователи выбирают личные данные. В том случае, если злоумышленнику нужно обойти пароль, он может составить словарь личных данных.

Надежный пароль должен быть полностью бессмысленный.

5) Сбор паролей, хранящийся в общедоступных местах. Во многих организациях пароли создаются и распространяются администратором. Однако, поскольку пароль сложно запомнить, пользователи часто хранят его под рукой в записанном виде. Проблема в том, что пользователи зачастую не серьезно относятся к вопросу обеспечения безопасности своего служебного пароля. Они считают, что, так как в организации все свои, то небрежное хранение вреда не нанесет.

Пароль не должен храниться в общедоступном месте. Идеальный вариант запомнить и нигде не хранить.

6) Социальный инжиниринг. Манипулирование людьми с целью проникновения в защищенные системы. Если подобрать или украсть пароль не удается, злоумышленник может попытаться заставить пользователя самого раскрыть пароль. Классическая тактика социального инжиниринга: звонок жертве, от имени того, кто имеет право знать запрашиваемую информацию. Методом соц. инжиниринга является: заманивание на подставной сайт, открытие ссылки. Приемы, которые используют злоумышленники, могут быть самые разные.

Правила защиты: сообщать пароль посторонним лицам нельзя, даже если это лицо имеет право его знать.

7) Фишинг. Процедура выуживания пароля случайных пользователей интернета. Обычно заключается в создании подставных сайтов, которые обманом вынуждают пользователя внести свой пароль. Например, чтобы получить пароль к банковскому счету, может быть создан сайт с дизайном такого же сайта. Так же могут рассылаться электронные письма с содержанием, типа проверьте счет, где содержится ссылка на подставной сайт. Когда клиент попадает на сайт злоумышленника, ему так же предлагается ввести логин и пароль. Эта информация сохраняется в базе злоумышленника. После чего клиент отправляется на главную страницу настоящего сайта.

Многие пользователи используют один и тот же пароль для разных ресурсов. В результате проведя атаку на менее защищенный ресурс можно получить доступ в более защищенному. Например, создается сайт интересный некоторому кругу пользователей. Информация об этом сайте доносится до потенциальных жертв. Пользователь регистрируется и придумывает себе пароль. Дальше злоумышленнику остается посмотреть, не подходит ли этот пароль для других ресурсов.

Чтобы противостоять угрозам фишинга: надо проверять адреса сайтов прежде, чем вводить пароль. Лучше поместить адрес в закладки и не переходить по ссылкам из электронных писем. Рекомендуется использовать разные пароли для доступа к разным сервисам.

Таким образом, укажем меры, позволяющие повысить надежность защиты:

1) Наложение технических ограничений. На длину и содержание пароля

2) Управление сроком действия пароля и периодическая смена.

3) Ограничение доступа в плане пароля.

4) Увеличение числа неудачных попыток входы

5) Обучение пользователей

6) Использование программных генераторов паролей.

Рассмотренные выше пароли можно назвать многоразовыми. Их раскрытие позволяет злоумышленнику действовать от имени легального пользователя. Более сильным средством с точки зрения безопасности являются одноразовые пароли.

Одноразовые пароли.

Одноразовые пароли – пароли действительные для одного сеанса аутентификации. Действие одноразового пароля может ограничиваться определенным промежутком времени. Преимущество такого пароля – его нельзя использовать повторно. Человек не в состоянии запомнить одноразовые пароли, поэтому требуются дополнительные технологии для реализации этого механизма.

Способы создания и распространения одноразовых паролей:

Алгоритмы создания одноразовых паролей используются случайные числа. Это необходимо для того, чтобы невозможно было предугадать следующего пароля. Конкретные алгоритмы создания таких паролей могут значительно различаться в деталях.

Для создания одноразовых паролей можно выделить следующие основные подходы:

1) Алгоритмы, использующие математические алгоритмы для создания нового пароля.

2) Подходы, основанные на временной синхронизации между сервером и клиентом.

3) Пароли, использующие мат алгоритмы, где новый пароль основан на запросе или счетчике.

Существуют различные способы сообщить пользователю следующий пароль. Некоторые системы используют специальные электронные токены, которые пользователи носят с собою. Так же системы могут использовать программы, которые пользователь запускает с мобильного телефона. Некоторые системы генерируют одноразовые пароли на сервере, затем отправляют их пользователю, используя посторонние каналы, так как смс.

Создание одноразовых паролей на основе математических алгоритмов.

Рассмотрим подход, использующие одностороннюю функцию f. Система начинает работать с начального числа s. Генерируется пароль f(s), f(f(s)), f(f(f(s))). Каждый пароль распределяется в обратном порядке, начиная с последнего и заканчивая f(s). Если злоумышленнику удается получить одноразовый пароль, то для вычисления следующего пароля цепочки, его необходимо найти способ вычисления обратной функции. А т.к. f была односторонняя, то сделать этого невозможно. Если f криптографическая кеш-функция, которая обычно используется, то это будет технически невыполнимая задача.

Синхронизация по времени.

Связаны с физическими аппаратными токенами. Внутри токена встроены точные часы, которые синхронизированы с часами на сервере. И в таких системах, время является важной частью алгоритма создания одноразового пароля, так как генерация пароля основывается на текущем времени. Так же для синхронизированных одноразовых паролей могут использоваться и мобильные телефоны. Использование одноразовых паролей с запросом требует от пользователя обеспечение синхронизируемого по времени запроса.

Сервис аутентификации Kerberos.

Сервер предназначен для решения следующей задачи: Имеется открытая не защищенная сеть, в узлах которой находятся субъекты. Каждый субъект обладает секретным ключом. Чтобы субъект А мог доказать свою подлинность субъекту В, он должен не только назвать себя, но и продемонстрировать знание секретного ключа. А не может просто сообщить В свой секретный ключ, потому что сеть открыта и А его не знает. Требуется некоторый способ демонстрации знания секретного ключа. И система Kerberos является 3-й стороной, владеющая секретными ключами всех субъектов и помогающая им в попарной аутентификации.

Чтобы получить доступ к В, А посылает запрос, содержащий сведения о нем и о запрашиваемой услуге. В ответ Kerberos посылает так называемый билет, зашифрованный секретным ключом сервера, и копию части билета, зашифрованную секретным ключом А. А должен расшифровать 2 порцию данных и переслать ее серверу. Сервер, расшифровав билет, может сравнить ее содержимое с дополнительной информацией, присланной клиентом А. Совпадение свидетельствует о том, что А смог расшифровать предназначенные ему данные, то есть продемонстрировал знание секретного ключа. Значит, А именно тот, за кого себя выдает. Секретные ключи здесь не передавались по сети, а лишь использовались для проверки.

Аутентификация и идентификация с помощью биометрических данных.

Биометрия представляет собою совокупность аутентификации и идентификации на основе их физиологических и поведенческих характеристик. К числу физиологических характеристик относят: отпечатки пальцев, сетчатка глаза. К поведенческим характеристикам относится: ручная подпись, стиль работы с клавиатурой. На стыке физиологии и поведения находятся особенности голоса и распознавания речи.

В общем виде работа с биометрическими данными образованна следующим образом: Сначала создается и поддерживается база данных характеристик потенциальных пользователей. Для этого биометрические характеристики снимаются, обрабатываются, и результаты заносятся в базу данных. В дальнейшем для аутентификации процесс снятия и обработки данных повторяется, после чего происходит поиск в базе данных шаблонов. В случае успешного поиска личность установлена. Биометрические методы не надежны, чем базы данных шаблонов. Биометрические данные человека меняются и база шаблонов нуждается в сопровождении.

Модели управления доступом

Основную роль в методе формальной разработке системы играет модель безопасности. Она определяет поток информации, разрешенный в системе и правила доступа к этой информации.

Рассмотрим 3 модели:

1) Модель дискреционного доступа. В рамках этой модели контролируется доступ субъектов (пользователей, приложений) к объектам (файлам, приложениям). Для каждого объекта существует субъект владелец, который определяет тех, кто имеет доступ к объекту, а так же разрешенные права. Основными операциями доступа являются чтение, запись и выполнение. Таким образом, модели дискреционного доступа для каждой пары субъект объект устанавливается набор разрешенных операций. При запросе доступа к объекту система ищет субъекта в списке прав доступа объекта и разрешает доступ, если субъект присутствует в списке и разрешенный тип доступа включает требуемый тип. Классическая система дискреционного доступа является закрытой, т.е. объект изначально не доступен никому, а в списке доступа описывается набор разрешений. Такую модель доступа можно встретить в операционных системах Windows, Linux. Одним из недостатков модели является то, что не каждому объекту можно назначить владельца. Так же при большой количестве объектов субъектов в системе происходит администрирование большого количества таких пар, что затрудняет работу.

2) Модель Белла-ЛаПадулы (мандатного управления доступом). В этой модели даются определения объекта, субъекта и прав доступа, а так же математический аппарат для их описания. Это модель известна в основном 2 правилами безопасности, одно относится к чтению, а другое к записи данных. Пусть в системе имеются 2 типа файлов: секретные и не секретные. А пользователь относится к 2 категориям: с уровнем доступа к не секретным файлам (не секретные), к секретным (секретные). Правило 1: Не секретный пользователь или процесс, запущенный от его имени не может читать данные из секретного файла.

Правило 2: Пользователь, с уровнем доступа к секретным файлам, не может записывать данные в не секретные файлы.

Рассмотренные правила легко распределяются в системе, в которой есть более 2 уровней доступа.

Общее правило: Пользователи могут читать только документы, уровень секретности которых не превышает их доступа, и не могут создавать документы ниже уровня своего доступа.

Данная модель математическая. Основной упор делается на конфиденциальность.

3) Ролевая модель контроля доступом. Ролевой метод контролирует доступ пользователей к информации на основе типа их активности в системе (ролей). Под ролью понимается совокупность действий и обязанностей, связанных с определенным родом деятельности. Пример ролей: бухгалтер, администратор и т.п. Каждому пользователю настраиваются свои роли. Объект-роль. В некоторых случаях пользователю разрешено выполнять несколько ролей одновременно. При этом роли имеют иерархическую структуру. Основные достоинства ролевой модели: А) простота администрирования, нет необходимости прописывать правила для каждого объекта субъекта, вместо этого прописываются объект-роль. При изменении обязанностей пользователя изменяется и его роль. Иерархия ролей упрощает администрирование. Б) Принцип наименьший привилегий. Регистрироваться в системе ролью минимально необходимой для выполнения задач.

Протоколирование и аудит.

Под протоколированием понимают сбор и накопление информации, произошедшей в системе. При этом события каждого сервиса можно разделить на: внешние, внутренние и клиентские.

Аудит – это анализ накопленной информации, проводимой оперативно в реальном времени или периодически. Оперативный документ с автоматическим реагированием на выявленные вне штатные ситуации называется активным.

Протоколирование и аудит решают следующие задачи: Обеспечение подотчётности пользователей и администратора. Обеспечение возможности, реконструкции последовательности событий. Обнаружение попыток нарушения ИБ. Предоставление информации для выявления и анализа проблем.

Протоколирование требует здравого смысла, чтобы ответить какие события в системе регистрировать и с какой степенью детализации, при этом должны выполняться цели безопасности и не перерасходоваться ресурсы. Универсального ответа нет, но можно выделить некоторые рекомендации. Применительно к операционной системе рекомендуется записывать события: вход в системы, выход из системы, обращение к удаленной системе, операции с файлами, смена привилегий и иных атрибутов безопасности. При протоколирование рекомендуется записывать: тату и время, идентификатор пользователя и действия, тип события, результат действия, источник запроса, имена затронутых объектов и описание изменений. Обеспечение подотчетности важно как сдерживающее средство. Обнаружение попыток нарушения ИБ функция активного аудита. Обычный аудит позволяет выявлять атаки с опозданием.

*Активный аудит. Подозрительная активность – поведение пользователя или компонента системы, являющееся подозрительным с точки зрения определенных правил или не типичным. Задача активного аудита оперативно выявлять подозрительную активность и предоставлять средства автоматического реагирования. При этом активность целесообразно разделить на атаки, направленные на не законное получение полномочий. Для описания и выявления атак применяют метод сигнатуры. Сигнатура атаки – это совокупность условий, при которых атака является имеющей место, что вызывает реакцию. Действия, которые выполняются в рамках полномочий, но нарушают политику безопасности, называются злоупотребление полномочиями. Не типичное поведение обычно выявляется статистическими методами. Применяют системы порогов, превышение которых является подозрительными. Применительно к средствам активного аудита различают ошибки 1 и 2 рода: пропуск атак и ложные тревоги. Достоинство сигнатурного метода-малое число ошибок 2 рода (малое число ложных тревог). Недостаток неумение обнаруживать новые атаки. Достоинство статистического метода – это универсальность, возможность обнаруживать не известные атаки. Минус – высокая доля ошибок 2 рода.

Шифрование.

Шифрование – обратимое преобразование открытого (исходного) текста на основе секретного алгоритма или ключа в шифрованный (закрытый) текст. Шифрование является средством обеспечения конфиденциальности информации.

Алгоритмы шифрования делятся на 2 группы:

1) Симметричные алгоритмы.

Один и тот же ключ К используется для шифровки и расшифровки. M’=EnGrypt(M,K) функция шифрования M=DeCrypt(M’,K) расшифровывание.

Все алгоритмы симметричного шифрования можно разделить на 3 группы:

А) Подстановочные Б) Перестановочные В) Блочные шифры.

*Подстановочные алгоритмы. Работают по следующему принципу: каждый символ исходного текста заменяются другим символом или последовательностью символов. При этом могут использоваться символы разных алфавитов. Если для замены используются символы 1 алфавита, подстановка называется моно алфавитной. Несколько символов – поли алфавитной подстановкой.

- Простейшей подстановкой является шифры Цезаря. Каждая буква исходного сообщения заменяется буквой, находящейся в алфавите на 3 позиции после нее. Особенностью шифров Цезаря является отсутствие ключа, число 3 не является ключом, является частью алгоритма. В настоящее время первым правилом криптографии является: стойкость любого шифра заключается в том, что противнику полностью известен механизм шифрования и единственной информацией, которой он не располагает, является ключ. Шифр цезаря становиться полноценный шифром с ключом, если число 3 не задавать, а выбирать произвольно, согласно договоренности. В качестве ключа могут быть выбраны лишь числа от 1 до32. Таким образом, модифицированный шифр Цезаря является не устойчивым к взлому методом перебора ключей.

- Шифр простой замены. Каждому символу алфавита открытого текста ставиться в соответствии некоторый символ того же или другого алфавита. Ключом данному шифру будет являться таблица соответствий. Общее количество ключей равно перестановки мощности алфавита 33! Данный шифр достаточно просто поддается крипто анализу, по определению частоты встречаемости символов. Таким образом, моно алфавитные шифры имеют серьезную слабость на основе статистических особенностей исходного текста, который наследует шифрованный текст.

- Пример многоалфавитной подстановки шифр Гронсфельда. Представляет собою модификацию шифра Цезаря. В качестве ключа используется последовательность цифр произвольной фиксированной длины. М=ИНФОРМАТИКА К=123. Каждый символ ключа записывается под исходным текстом, если длина ключа меньше исходного текста он циклически повторяется. К=12312312. M’=ЙПЧТПЛБОЛЛВ. Данный шифр относится к семейству много алфавитных. Таким образом, статистические особенности данного текста будут проявляться с цикличностью n-длина ключа (=3). При этом таблица частот дает погрешность, и восстановление текста становится не возможной.

*Перестановочные алгоритмы. Символы открытого текста изменяют порядок следования в соответствии с правилом и ключом.

- Классическим примером является перестановка букв по определенному правилу в таблице, заданного размера. Текст вписывается по столбцам, а читается по строкам.

*Блочные шифры. Симметричное шифрование использует как подстановку, так и перестановку. Практическим стандартом является несколько раундов шифрования с разными ключами, которые генерируются на основе 1 общего ключа. Большинство современных алгоритмов имеют структуру аналогичную структуре сети Фейстела (на основе Шенона). Надежный алгоритм шифрования должен удовлетворять 2 свойствам: диффузии и коффузии. Диффузия – каждый бит открытого текста должен влиять на каждый бит зашифрованного текста. Суть диффузии заключается в рассеивание статистических характеристик открытого текста внутри шифрованного. Коффузия – отсутствие статистической взаимосвязи между ключом и шифрованным текстом. Даже если противник определит статистические особенности текста их должно быть не достаточно для расшифровки.

Рассмотрим структуру сети Фейстела.

2) Алгоритмы с открытым ключом.

Программно-технические меры, то есть меры, направленные на контроль компьютерных сущностей - оборудования, программ и/или данных, образуют последний и самый важный рубеж информационной безопасности. Напомним, что ущерб наносят в основном действия легальных пользователей, по отношению к которым процедурные регуляторы малоэффективны. Главные враги - некомпетентность и неаккуратность при выполнении служебных обязанностей, и только программно-технические меры способны им противостоять.

Компьютеры помогли автоматизировать многие области человеческой деятельности. Вполне естественным представляется желание возложить на них и обеспечение собственной безопасности. Даже физическую защиту все чаще поручают не охранникам, а интегрированным компьютерным системам, что позволяет одновременно отслеживать перемещения сотрудников и по организации, и по информационному пространству.

Следует, однако, учитывать, что быстрое развитие информационных технологий не только предоставляет обороняющимся новые возможности, но и объективно затрудняет обеспечение надежной защиты, если опираться исключительно на меры программно-технического уровня. Причин тому несколько:

повышение быстродействия микросхем, развитие архитектур с высокой степенью параллелизма позволяет методом грубой силы преодолевать барьеры (прежде всего, криптографические), ранее казавшиеся неприступными;

развитие сетей и сетевых технологий, увеличение числа связей между информационными системами, рост пропускной способности каналов расширяют круг злоумышленников, имеющих техническую возможность организовывать атаки;

появление новых информационных сервисов ведет и к образованию новых уязвимых мест как «внутри» сервисов, так и на их стыках;

конкуренция среди производителей программного обеспечения заставляет сокращать сроки разработки, что приводит к снижению качества тестирования и выпуску продуктов с дефектами защиты;

навязываемая потребителям парадигма постоянного наращивания мощности аппаратного и программного обеспечения не позволяет долго оставаться в рамках надежных, апробированных конфигураций и, кроме того, вступает в конфликт с бюджетными ограничениями, из-за чего снижается доля ассигнований на безопасность.

Перечисленные соображения лишний раз подчеркивают важность комплексного подхода к информационной безопасности, а также необходимость гибкой позиции при выборе и сопровождении программно-технических регуляторов.

Центральным для программно-технического уровня является понятие сервиса безопасности.

Следуя объектно-ориентированному подходу, при рассмотрении информационной системы с единичным уровнем детализации мы увидим совокупность предоставляемых ею информационных сервисов. Назовем их основными. Чтобы они могли функционировать и обладали требуемыми свойствами, необходимо несколько уровней дополнительных (вспомогательных) сервисов - от СУБД и мониторов транзакций до ядра операционной системы и оборудования.

К вспомогательным относятся сервисы безопасности (мы уже сталкивались с ними при рассмотрении стандартов и спецификаций в области ИБ); среди них нас в первую очередь будут интересовать универсальные, высокоуровневые, допускающие использование различными основными и вспомогательными сервисами. Далее мы рассмотрим следующие сервисы:

- Наложение всевозможных эффектов. В собственной базе программы содержится порядка 15 эффектов, остальные можно с легкостью докачать через встроенный магазин. Радует, что разработчики использовали для встроенной базы все самые популярные эффекты, известные по более «продвинутым» редакторам.

- Рисование. Одна из самых приятных функций, позволяющая накладывать на фото различные готовые рисунки или, вооружившись кисточкой, создать из фотоснимка собственную картину.

- Возможность управлять тональностью, цветовой температурой, выставлять границы и рамки, обрезать и вращать снимок. Также в приложении есть возможность анимировать снимок при помощи клипарта.

- Создание коллажей. Хотите объединить несколько фото в одно? Просто выберите необходимые снимки и нажмите нужную кнопку – программа сама объединит и расположит картинки в оптимальном порядке. Также существует функция ручной компоновки, когда вы сами можете располагать выбранные фото в нужном порядке.

- Функция Artists Network, поддерживающая отправку получившихся шедевров через SMS-сообщения и электронную почту. Также с помощью Artists Network можно обмениваться своими творениями с целыми галереями, просматривать работы других художников и следить за обновлениями в программной линейке.

- Возможность установки фильтра до начала съемки, наличие серийной съемки и съемки с заданным интервалом.

- Для полного счастья создатели дополнили фотошоп Пикс Арт для виндовс забавными «живыми» обоями в виде крохотных червячков, ползающих по экрану.

- Сохранение всех снимков в память мобильного устройства или ПК с созданием отдельного альбома и интеграция с облачными сервисами Dropbox и Yandex.

- Скачиваем файл эмулятора, запускаем его установку.

- Скачиваем файл приложения и открываем его при помощи BlueStacks.

- Следуем инструкциям по установке и начинаем осваивать удивительный мир фоторедактирования.

- . В базе – более 500 рамок, фоновых рисунков и цветовых фильтров. Присутствует возможность автоматической сборки коллажа, обрезка и вращение снимков. Отдельная «фишка» Pho.to Lab – функция превращения человеческого лица в морду животного. Выбор зверей, кстати, тоже достаточно большой.

- AfterFocus. Максимально простая программа, в центре которой – установка фокуса, позволяющая подчеркнуть только важные области, размыв все лишнее. Первым шагом будет настройка фокуса, определение переднего и заднего плана, затем откроется доступ к дополнительным инструментам. Особого разнообразия фильтров здесь нет, зато есть возможность исправить фотографии с «убежавшим» фокусом. Отдельное достоинство – коротенький обучающий урок, появляющийся при первом запуске.

- Установленный эмулятор BlueStacks.

- ОС Windows любой версии.

- Отличная оптимизация.

- Огромный набор функций даже в бесплатной версии приложения. 5 бесплатных тематических наборов по 7-20 эффектов.

- Низкие системные требования.

- Красивый интерсейф.

- Возможность смотреть работы других пользователей и выкладывать свои снимки в приложении.

- Плохая локализация. Большинство названий не переведено на русский язык.

- Отсутствие параметра изменения резкости.

- Реклама.

- Некоторые функции приложения открываются только за деньги.

- Скачиваем , запускаем его и следуем инструкции.

- После того, как эмулятор установился, запускаем его.

- Входим в аккаунт Google +. Если его у вас нет, то вы сможете его зарегистрировать в несколько шагов. Для начала вводим почту gmail, придумываем пароль, вводим дополнительный e-mail, чтобы можно было восстановить аккаунт в случае потери пароля.

- После удачного входа в аккаунт, вводим в поисковике название приложения и скачиваем ПиксАрт на компьютер. Готово!

идентификация и аутентификация;

управление доступом;

протоколирование и аудит;

шифрование;

контроль целостности;

экранирование;

анализ защищенности;

обеспечение отказоустойчивости;

обеспечение безопасного восстановления;

туннелирование;

Мечтаете о профессиональных и качественных фотографиях? Хотите создавать фотошедевры, не уступающие работам признанных «мэтров»? Теперь, чтобы превратить любой снимок в подлинный шедевр, вам достаточно скачать PicsArt для компьютера – удивительно простой и мультифункциональный редактор, способный превратить даже самый неудачный снимок в произведение искусства.

Что это?

PicsArt – новое приложение, объединившее в себе почти весь список функций редактирования снимков. С помощь программного функционала вы легко украсите готовое фото оригинальными рамками, легким нажатием клавиши создать необычный коллаж, настроить цветовую гамму и многое другое.

Приложение идеально подойдет для тех, кто не хочет осваивать тяжелый и неудобный Adobe Photoshop. По функциональности программа с легкостью заменяет несколько более простых фото-редакторов, позволяя находить сразу все в одном месте.

Все кнопки редактирования располагаются внизу основного окна. Каждая клавиша откроет доступ к дополнительному меню, где содержатся настройки и инструменты для работы с фото.

Основные возможности

После скачивания ПиксАрт на компьютер, вам откроется все многообразие редакторских возможностей и огромная база фильтров и эффектов.

Достоинства и недостатки

Плюсы нового фоторедактора очевидны:

Из недостатков можно выделить постоянное наличие всплывающей рекламы. Ну и для приобретения Vip-эффектов в виртуальном магазине, придется раскошелиться.

Как запустить PicsArt на ПК

Функциональность и «неприхотливость» этого редактора обеспечила ему постоянно растущую популярность, как среди фотографов-новичков, так и среди профессионалов. К сожалению, версии данного приложения для ПК разработчики пока не выпустили, но установить его на компьютер все же можно.

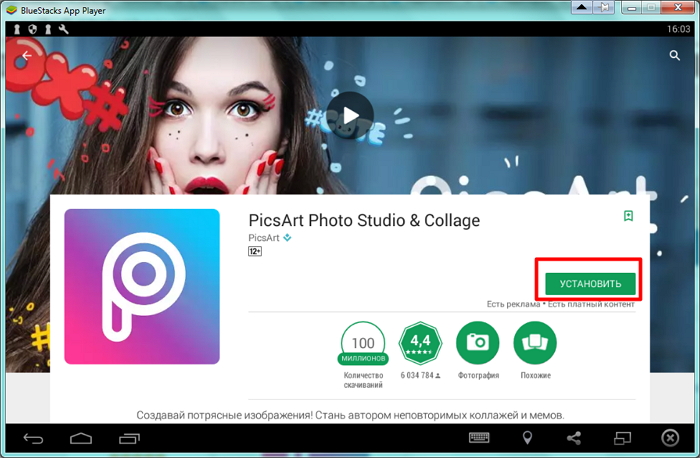

Скачать Picsart на ПК и обеспечить ему комфортную и беспроблемную работу поможет эмулятор , создающий андроид-платформу на вашем ПК. Процесс установки не потребует особых сложностей:

Системные требования

Picsart для компьютера онлайн на русском – удивительно неприхотливая утилита. Все, что вам потребуется, это:

Для создания моментальных фотоснимков понадобится камера, а для обмена фотошедеврами и доступа к магазину – наличие интернет-соединения.

Видео-обзор

Итоги и комментарии

Этот мультифункциональный «комбайн» станет прекрасным подспорьем в обработке фото, независимо от ваших знаний и опыта в этой области. Его потрясающая функциональность, бесплатное распространение и простой интерфейс понравятся и новичками, и уверенным профессионалам.

Скачать Picsart для компьютера – значит обеспечить себя надежным и удобным фоторедактором, с помощью которого вы будете без лишних усилий создавать подлинные шедевры фотоискусства.

Трудно создать хорошее приложение для редактирования фотографий с отличной оптимизацией и качественным функционалом, но калифорнийским разработчикам это удалось. И благодаря их усилиям, появилось приложение PicsArt, которое стало лидером среди прочих программ для изменения и создания фото.

В PicsArt вы сможете преобразовать свою фотографию, сделать ее цветокоррекцию, добавить фильтры, создать собственный коллаж. В данном обзоре мы расскажем о функционале приложения, его плюсах и минусах, а также о том, как скачать PicsArt для компьютера при помощи эмулятора BlueStacks. Приступим!

Функционал программы

Главной отличительной особенностью приложения является то, что с помощью него можно не только редактировать снимки, но и делиться ими и смотреть работы других пользователей в самой программе. В PicsArt проводятся соревнования фотографий, участие в которых может принять любой пользователь.

Именно это и отличает PicsArt от других приложений для редакции фото - оно выступает и как социальная сеть.

Главное меню PicsArt разделено на четыре раздела: Редактировать, Съемка, Коллаж, Рисовать. Стоит заметить, что в русской локализации разделы переведены частично, что вызовет осложнения у пользователей, не знающих английского языка.

В разделе съемки происходит создание снимка, который затем можно отредактировать в других разделах PicsArt.

Самые интересные функции приложения расположены в разделе Редактировать. Чтобы начать изменение фотографии, необходимо загрузить фотографию, нажав на четвертый значок слева. В подразделе Инструменты (в английской версии Tools) осуществляется изменение размера фотографии, ее поворот, отражение.

Кнопка Stretch сжимает элементы фотографии, искажая ее, что подойдет для создания абстракции. Также в подразделе можно изменить параметры контрастности и насыщенности, оттенки фотографии. Интересной функцией обладает кнопка Clone - с ее помощью можно копировать объекты фотографии и вставлять их, что позволяет сделать множество одинаковых вещей на одном снимке.

Подраздел Effects также достоин внимания. В нем можно делать основную цветокоррекцию снимка, изменить цвет какого-то предмета (например, сделать «отбеливание» зубов у человека).

В остальных подразделах находятся функции не столь важные (создание границ или рамок у снимка, добавление масок, рисунков, текста на фотографию).

В разделе Коллаж можно объединить серию различных снимков в одну большую композицию. Такие композиции отлично подходят для социальных сетей, где хочется показать сразу несколько моментов из жизни в одном снимке.

В разделе Рисовать вы можете нарисовать что-то на фотографии или сделать ей интересную подпись.

Фоторедактор PicsArt - отличное решение для изменения фотографий на ПК, iOS и Android.

Системные требования

Для хорошей работы приложения вам понадобится телефон или компьютер с оперативной памятью 512 мб, свободным местом в памяти устройства 150 мб.

Плюсы и минусы

Как установить PicsArt на Windows

Подведем итог

Программа PicsArt необходима для человека, который увлекается фотографиями. С помощью приложения можно создавать достойные работы, которые иногда невозможно отличить от фотографий, сделанных на зеркальные фотоаппараты. Единственное чего часто не хватает в приложении - регулировки резкости.

Все остальные необходимые функции в программе присутствуют. Скачав PicsArt, вы поместите на компьютере или смартфоне свою маленькую фотостудию с отличным функционалом и оптимизацией. Приложение имеет полтора миллиона хвалебных отзывов на Google Play, более 10000000 скачиваний по всему миру.

Попробуйте себя в роли начинающего фотографа!